Mặc dù các hệ thống dựa trên Linux thường được coi là không thể xuyên thủng, nhưng vẫn có những rủi ro cần được xem xét nghiêm túc.

Rootkit, vi rút, phần mềm tống tiền và nhiều chương trình độc hại khác thường có thể nhắm mục tiêu vào các máy chủ Linux và gây ra sự cố.

Bất kể hệ điều hành nào, việc thực hiện các biện pháp bảo mật là điều bắt buộc đối với máy chủ. Các thương hiệu và tổ chức lớn đã tự mình thực hiện các biện pháp bảo mật và phát triển các công cụ không chỉ phát hiện các lỗi và phần mềm độc hại mà còn sửa chữa chúng và thực hiện các hành động phòng ngừa.

May mắn thay, có những công cụ có sẵn với chi phí thấp hoặc miễn phí có thể trợ giúp quá trình này. Họ có thể phát hiện lỗi trong các phần khác nhau của máy chủ dựa trên Linux.

lynis

Lynis là một công cụ bảo mật có uy tín và là tùy chọn ưa thích của các chuyên gia Linux. Nó cũng hoạt động trên các hệ thống dựa trên Unix và macOS. Đây là một ứng dụng nguồn mở đã được sử dụng từ năm 2007 theo GPL.

Lynis có thể phát hiện các lỗ hổng bảo mật và lỗi cấu hình. Nhưng nó còn vượt xa điều đó: thay vì chỉ tiết lộ các lỗ hổng, nó đề xuất các hành động khắc phục. Do đó, để có được các báo cáo kiểm toán chi tiết, cần phải chạy nó trên hệ thống máy chủ.

Không cần cài đặt để sử dụng Lynis. Bạn có thể giải nén nó từ gói đã tải xuống hoặc kho lưu trữ tar và chạy nó. Bạn cũng có thể lấy nó từ một bản sao Git để có đầy đủ tài liệu và mã nguồn.

Lynis được tạo ra bởi tác giả gốc của Rkhunter, Michael Boelen. Nó có hai loại dịch vụ dựa trên cá nhân và doanh nghiệp. Trong cả hai trường hợp, nó có hiệu suất đặc biệt.

chkrootkit

Như bạn có thể đoán, chkrootkit là một trình kiểm tra rootkit. Rootkit là một loại phần mềm độc hại có thể cấp quyền truy cập vào máy chủ cho người dùng trái phép. Nếu bạn đang chạy một máy chủ dựa trên Linux, rootkit có thể là một vấn đề.

chkrootkit là một trong những chương trình Unix được sử dụng rộng rãi nhất có thể phát hiện rootkit. Sử dụng ‘chuỗi’ và ‘grep’ (lệnh tiện ích Linux) để phát hiện sự cố.

Nó có thể được sử dụng từ một thư mục thay thế hoặc từ một đĩa cứu hộ nếu bạn muốn xác minh một hệ thống đã bị xâm phạm. Các thành phần Chkrootkit khác nhau tìm kiếm các mục đã xóa trong tệp “wtmp” và “lastlog”, tìm kiếm các bản ghi trình thám thính hoặc tệp cấu hình rootkit và tìm kiếm các mục “/proc” ẩn hoặc lệnh gọi chương trình “readdir”.

Để sử dụng chkrootkit, bạn nên tải xuống phiên bản mới nhất từ máy chủ, giải nén các tệp nguồn, biên dịch chúng và bạn đã hoàn tất.

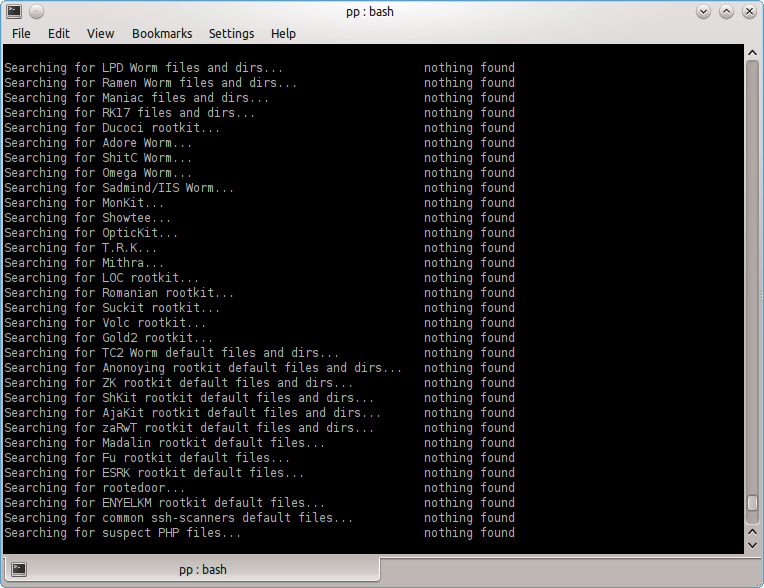

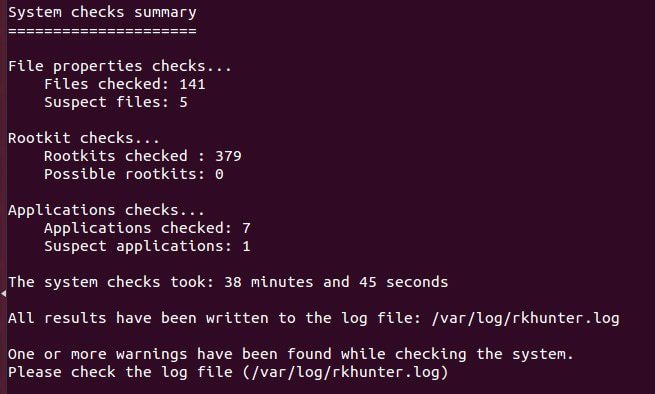

thợ săn

Người tạo ra dự án là Micheal Boelen Rkhunter (Rootkit Hunter) vào năm 2003. Đây là một công cụ thích hợp cho các hệ thống POSIX và có thể giúp phát hiện rootkit và các lỗ hổng khác. Rkhunter xem xét kỹ lưỡng các tệp (cả ẩn và hiển thị), thư mục mặc định, mô-đun hạt nhân và quyền được định cấu hình sai.

Sau khi kiểm tra định kỳ, nó sẽ so sánh chúng với các bản ghi cơ sở dữ liệu phù hợp và an toàn, đồng thời tìm kiếm các chương trình đáng ngờ. Vì chương trình được viết bằng Bash nên nó không chỉ có thể chạy trên các máy Linux mà còn trên hầu hết mọi phiên bản Unix.

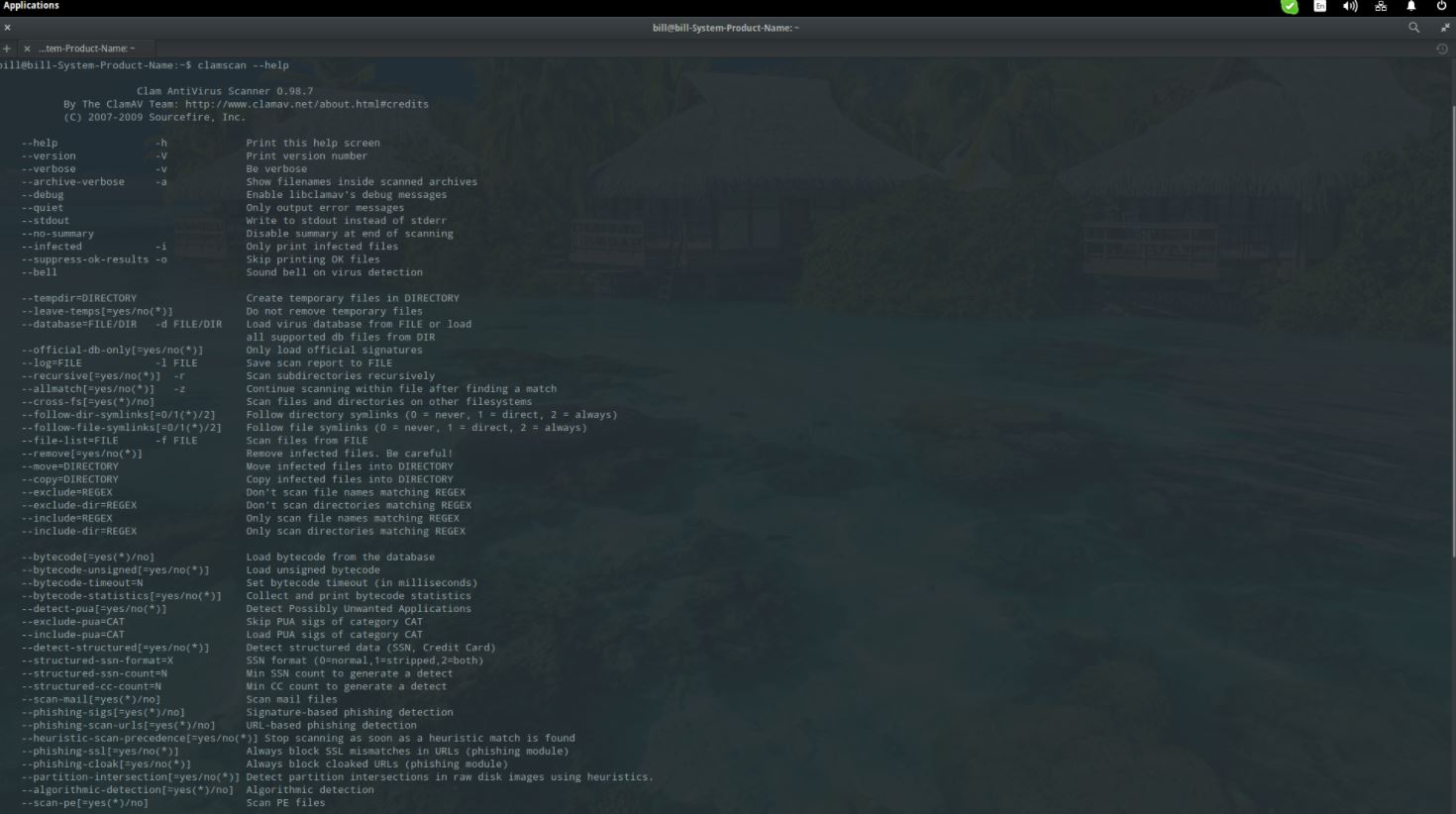

NgaoAV

được viết bằng C++, ClamAV là phần mềm chống vi-rút mã nguồn mở có thể giúp phát hiện vi-rút, trojan và nhiều loại phần mềm độc hại khác. Nó là một công cụ hoàn toàn miễn phí, đó là lý do tại sao nhiều người sử dụng nó để quét thông tin cá nhân của họ, bao gồm cả email, để tìm tất cả các loại tệp độc hại. Nó cũng phục vụ rộng rãi như một máy quét phía máy chủ.

Công cụ này ban đầu được phát triển riêng cho Unix. Tuy nhiên, nó có các phiên bản của bên thứ ba có thể được sử dụng trên Linux, BSD, AIX, macOS, OSF, OpenVMS và Solaris. Clam AV cập nhật tự động và thường xuyên cơ sở dữ liệu của mình để phát hiện ngay cả những mối đe dọa mới nhất. Nó cho phép quét từ dòng lệnh và có một trình nền có khả năng mở rộng đa luồng giúp cải thiện tốc độ quét.

Nó có thể xem các loại tệp khác nhau để phát hiện các lỗ hổng bảo mật. Nó hỗ trợ tất cả các loại tệp nén, bao gồm RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, định dạng SIS, BinHex và hầu hết mọi loại hệ thống thư.

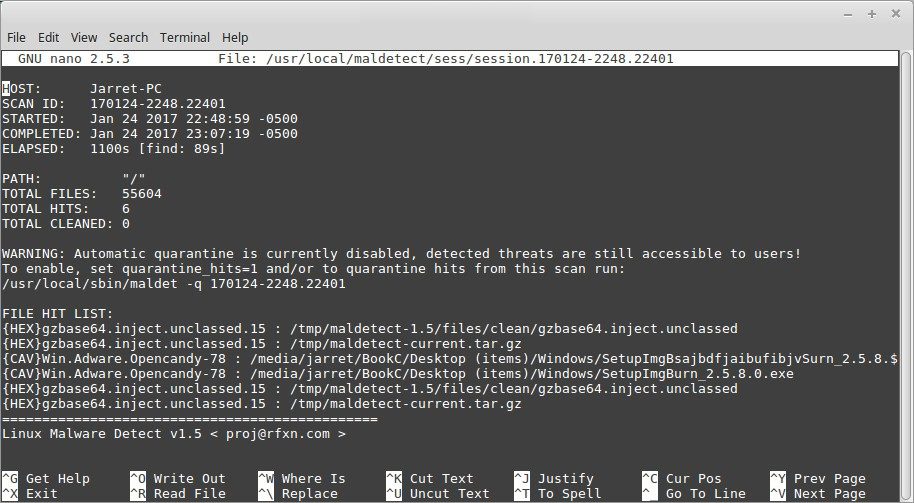

LMD

Linux Malware Detection – hay viết tắt là LMD – là một phần mềm chống vi-rút nổi tiếng khác dành cho Linux, được thiết kế đặc biệt để giải quyết các mối đe dọa thường thấy trong môi trường được lưu trữ trên máy chủ. Giống như nhiều công cụ khác có thể phát hiện phần mềm độc hại và rootkit, LMD sử dụng cơ sở dữ liệu chữ ký để tìm bất kỳ mã độc nào đang chạy và nhanh chóng loại bỏ mã đó.

LMD không giới hạn trong cơ sở dữ liệu chữ ký của chính nó. Nó có thể sử dụng cơ sở dữ liệu ClamAV và Team Cymru để tìm ra nhiều vi-rút hơn nữa. Để điền vào cơ sở dữ liệu của mình, LMD thu thập dữ liệu về mối đe dọa từ các hệ thống phát hiện xâm nhập ở biên mạng. Bằng cách này, nó có thể tạo các chữ ký phần mềm độc hại mới được sử dụng tích cực trong các cuộc tấn công.

LMD có thể được sử dụng thông qua dòng lệnh “maldet”. Công cụ này được tạo riêng cho nền tảng Linux và có thể tìm kiếm các máy chủ Linux một cách dễ dàng.

Ra-đa2

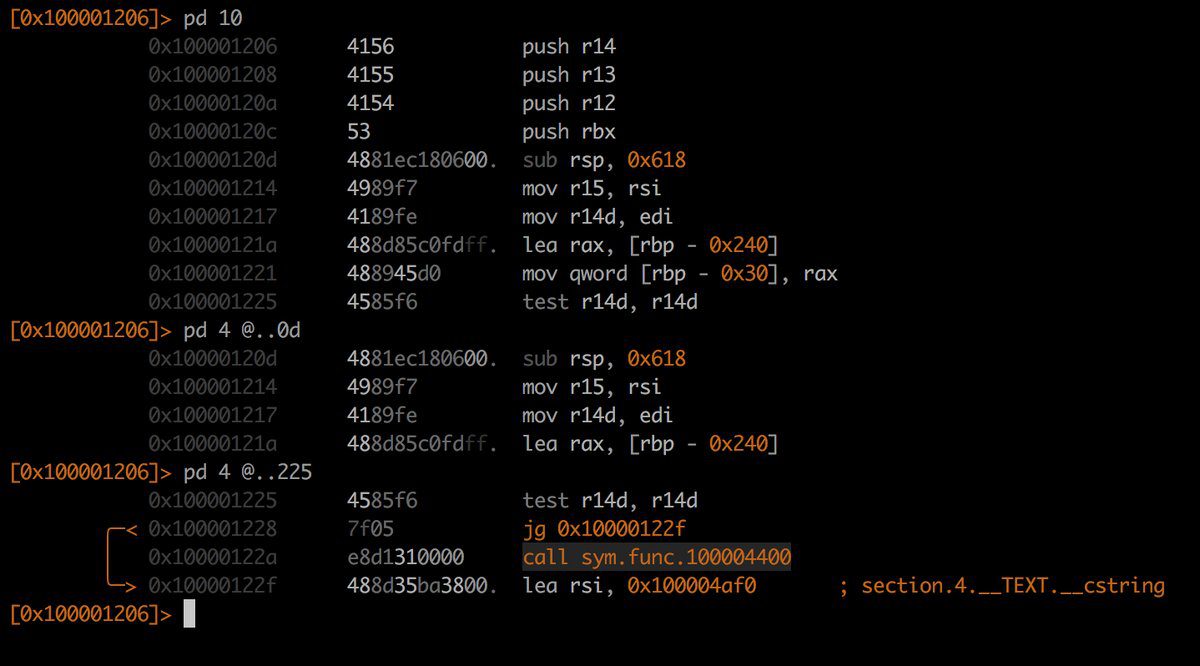

Radar2 (R2) là một nền tảng phân tích nhị phân và kỹ thuật đảo ngược với khả năng phát hiện tuyệt vời. Nó có thể phát hiện các tệp nhị phân không đúng định dạng, cung cấp cho người dùng các công cụ để quản lý chúng, vô hiệu hóa các mối đe dọa tiềm ẩn. Nó sử dụng sdb là cơ sở dữ liệu NoSQL. Các nhà nghiên cứu bảo mật phần mềm và nhà phát triển phần mềm thích công cụ này vì khả năng trình bày dữ liệu tuyệt vời của nó.

Một trong những tính năng độc đáo của Radare2 là người dùng không bị buộc phải sử dụng dòng lệnh để thực hiện các tác vụ như phân tích tĩnh/động và khai thác phần mềm. Đề xuất cho tất cả các loại nghiên cứu dữ liệu nhị phân.

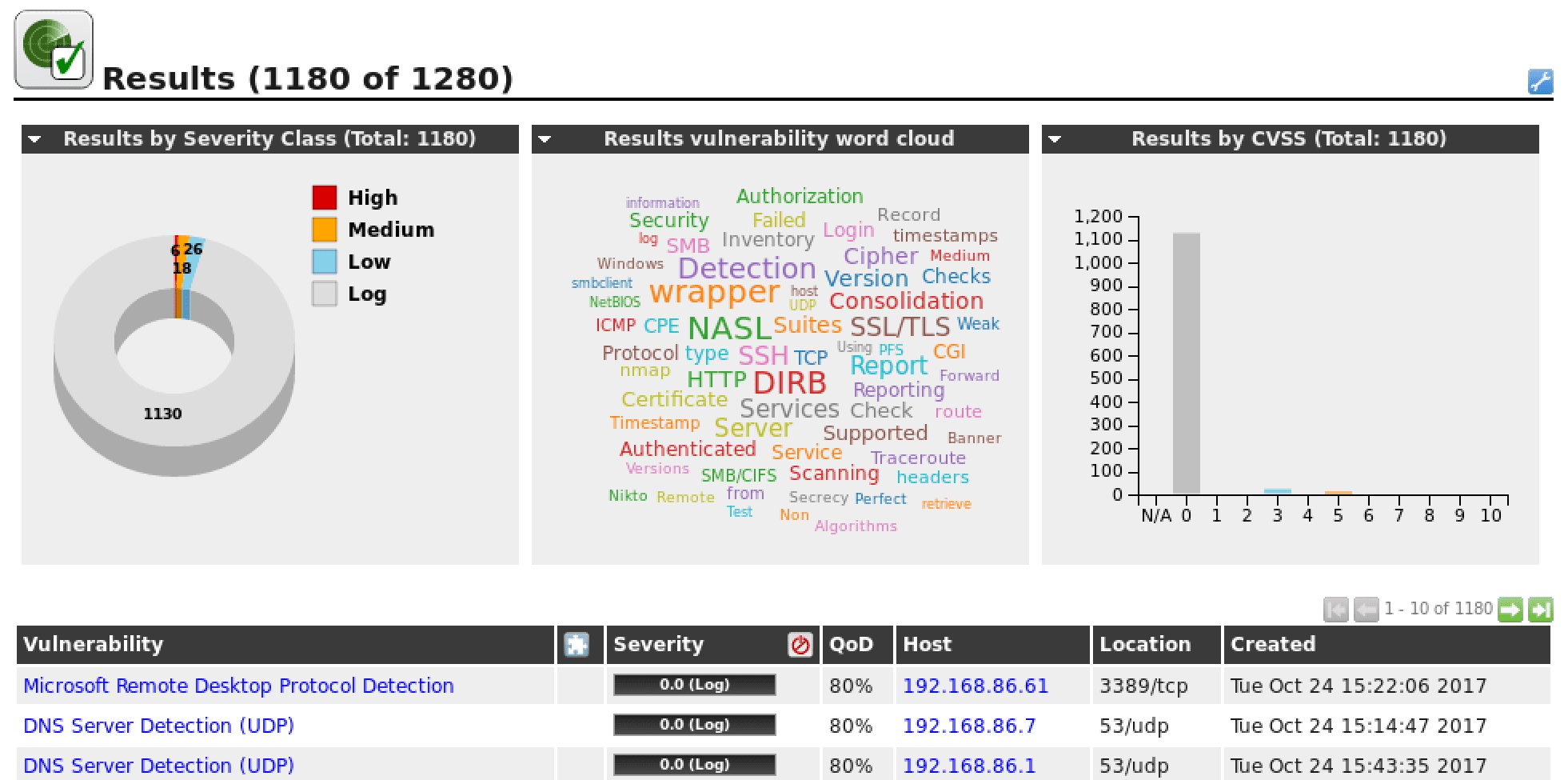

OpenVAS

Hệ thống đánh giá lỗ hổng mở, hay OpenVAS, là một hệ thống quản lý và quét lỗ hổng được lưu trữ trên máy chủ. Nó được thiết kế cho các doanh nghiệp thuộc mọi quy mô, giúp họ khám phá các vấn đề bảo mật ẩn trong cơ sở hạ tầng của họ. Sản phẩm ban đầu được gọi là GNessUs cho đến khi chủ sở hữu hiện tại của nó, Greenbone Networks, đổi tên thành OpenVAS.

Từ phiên bản 4.0 OpenVAS cho phép cập nhật liên tục – thường trong khoảng thời gian dưới 24 giờ – cơ sở dữ liệu Kiểm tra lỗ hổng mạng (NVT) của nó. Tính đến tháng 6 năm 2016, nó đã có hơn 47.000 NVT.

Các chuyên gia bảo mật sử dụng OpenVAS vì khả năng quét nhanh chóng. Nó cũng có khả năng cấu hình tuyệt vời. Các chương trình OpenVAS có thể được sử dụng từ một máy ảo độc lập để tiến hành nghiên cứu phần mềm độc hại an toàn. Mã nguồn của nó có sẵn theo giấy phép GNU GPL. Nhiều công cụ phát hiện lỗ hổng khác phụ thuộc vào OpenVAS – do đó nó được coi là một chương trình thiết yếu trên nền tảng dựa trên Linux.

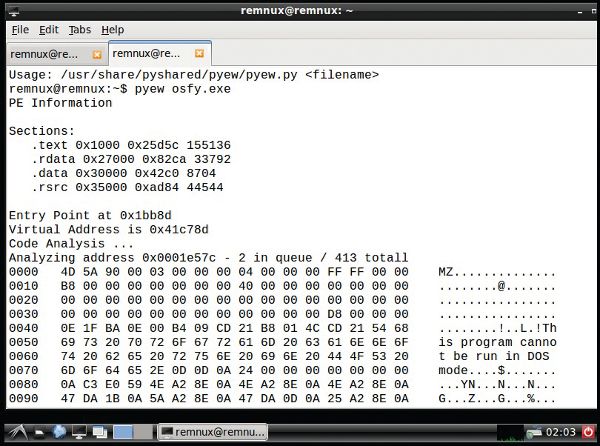

REMnux

REMnux sử dụng các phương pháp kỹ thuật đảo ngược để phân tích phần mềm độc hại. Nó có thể phát hiện nhiều sự cố liên quan đến trình duyệt ẩn trong mã JavaScript và ứng dụng Flash bị xáo trộn. Nó cũng có khả năng quét các tệp PDF và thực hiện điều tra bộ nhớ. Công cụ này giúp phát hiện các chương trình độc hại trong các thư mục và tệp mà các chương trình phát hiện vi-rút khác không thể quét dễ dàng.

Nó có hiệu quả do khả năng giải mã và kỹ thuật đảo ngược của nó. Nó có thể xác định các thuộc tính của các chương trình đáng ngờ và vì nó nhẹ nên rất khó bị phần mềm độc hại thông minh phát hiện. Nó có thể được sử dụng trên cả Linux và Windowsvà chức năng của nó có thể được cải thiện bằng các công cụ quét khác.

Con hổ

Năm 1992, Đại học Texas A&M bắt đầu nghiên cứu Tiger để tăng cường bảo mật cho các máy tính trong khuôn viên trường. Bây giờ nó là một chương trình phổ biến cho các nền tảng giống Unix. Điểm độc đáo của công cụ này là nó không chỉ là một công cụ kiểm toán bảo mật mà còn là một hệ thống phát hiện xâm nhập.

Công cụ này miễn phí theo giấy phép GPL. Nó phụ thuộc vào các công cụ POSIX và chúng có thể cùng nhau tạo ra một khung hoàn hảo giúp tăng đáng kể tính bảo mật cho máy chủ của bạn. Tiger được viết hoàn toàn bằng ngôn ngữ shell – đó là một trong những lý do nó rất hiệu quả. Nó phù hợp để kiểm tra trạng thái và cấu hình của hệ thống và việc sử dụng phổ biến của nó khiến nó trở nên rất phổ biến đối với những người sử dụng công cụ POSIX.

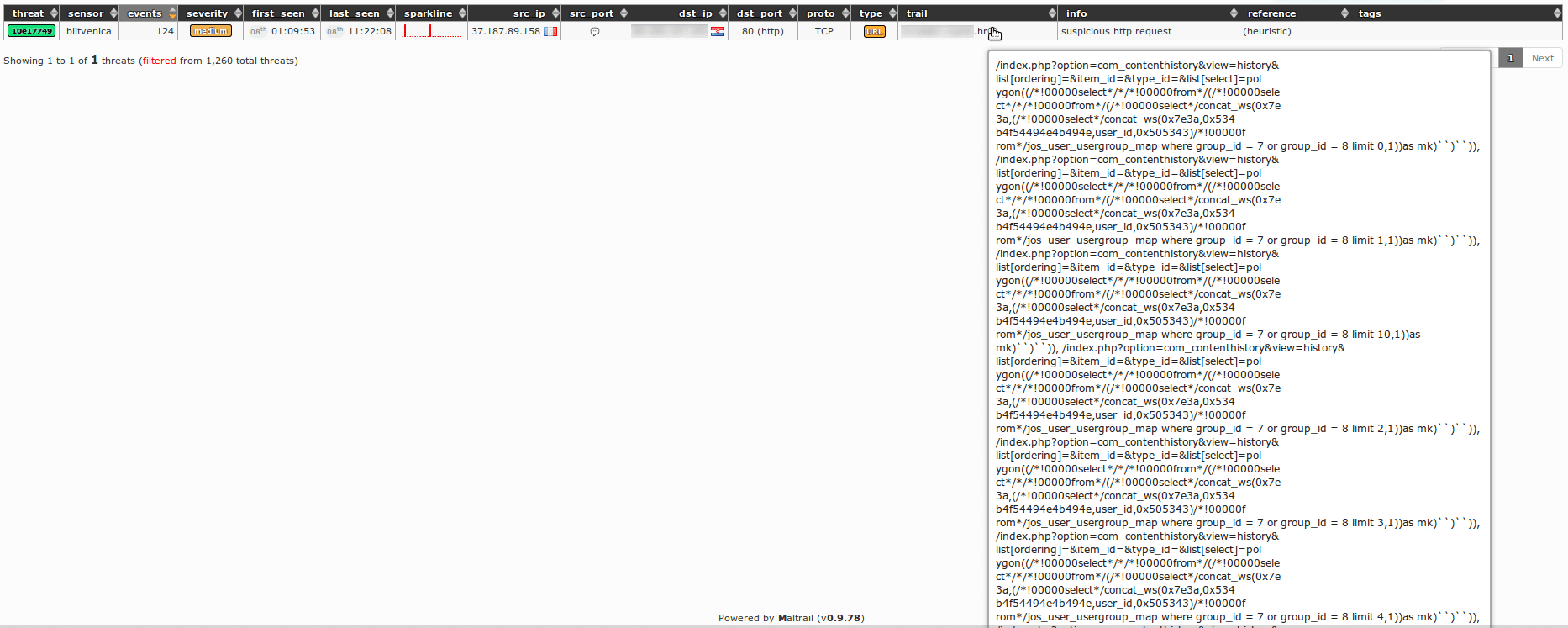

đường mòn

Maltrail là một hệ thống phát hiện lưu lượng truy cập có khả năng giữ cho lưu lượng truy cập máy chủ của bạn sạch sẽ và giúp nó tránh được tất cả các loại mối đe dọa độc hại. Nó thực hiện điều này bằng cách so sánh các nguồn lưu lượng truy cập với các trang web trong danh sách đen được đăng trực tuyến.

Ngoài việc kiểm tra các trang web trong danh sách đen, nó còn sử dụng phương pháp phỏng đoán nâng cao để phát hiện các loại mối đe dọa khác nhau. Mặc dù đây là một tính năng tùy chọn, nhưng nó rất hữu ích khi bạn cho rằng máy chủ của mình đã bị tấn công.

Nó có một cảm biến có khả năng phát hiện lưu lượng đang được máy chủ tìm nạp và gửi thông tin đến máy chủ Maltrail. Hệ thống phát hiện kiểm tra xem lưu lượng có đủ tốt để trao đổi dữ liệu giữa máy chủ và nguồn hay không.

YARA

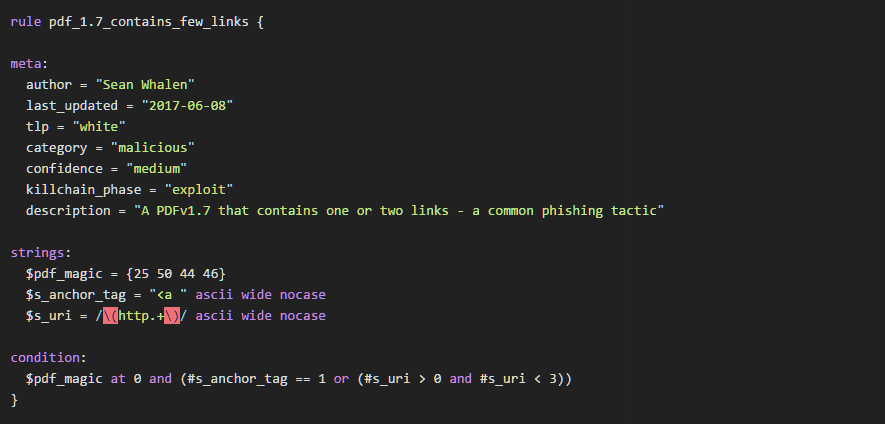

Được tạo cho các hệ thống Linux, Windows và macOS, YARA (Yet Another Ridiculous Acronym) là một trong những công cụ quan trọng nhất được sử dụng để nghiên cứu và phát hiện các chương trình độc hại. Nó sử dụng các mẫu văn bản hoặc nhị phân để đơn giản hóa và tăng tốc quá trình phát hiện, giúp thực hiện một nhiệm vụ nhanh chóng và dễ dàng.

YARA có một số tính năng bổ sung nhưng bạn cần có thư viện OpenSSL để sử dụng chúng. Ngay cả khi bạn không có thư viện này, bạn có thể sử dụng YARA để nghiên cứu phần mềm độc hại cơ bản với công cụ dựa trên quy tắc của nó. Nó cũng có thể được sử dụng trong Cuckoo Sandbox, một sandbox dựa trên Python lý tưởng để nghiên cứu phần mềm độc hại an toàn.

Làm thế nào để chọn công cụ tốt nhất?

Tất cả các công cụ chúng tôi đã đề cập ở trên hoạt động rất tốt và khi một công cụ phổ biến trong môi trường Linux, bạn có thể chắc chắn rằng hàng nghìn người dùng có kinh nghiệm sử dụng nó. Một điều mà người quản trị hệ thống nên ghi nhớ là mỗi ứng dụng thường phụ thuộc vào các chương trình khác. Ví dụ, đây là trường hợp của ClamAV và OpenVAS.

Bạn cần hiểu hệ thống của mình cần gì và nó có thể có lỗ hổng ở những lĩnh vực nào. Trước tiên, hãy sử dụng một công cụ nhẹ để khám phá phần nào cần chú ý. Sau đó sử dụng công cụ thích hợp để khắc phục sự cố.