Bằng cách tìm ra những điểm tương đồng khác nhau giữa các cuộc tấn công mạng đã ảnh hưởng đến, ví dụ, công ty dược phẩm Pierre Fabre và tờ báo Tây PhápCác nhà nghiên cứu của ANSSI đã thành công trong việc xác định một người chơi mới trong thế giới ransomwaređược đặt tên là “Lockean”.

Sau khi thực hiện các cuộc điều tra căng thẳng, Cơ quan An ninh Hệ thống Thông tin Quốc gia, ANSSI, đã thành công trong việc xác định nhóm tội phạm mạng, được gọi là Lockean, chịu trách nhiệm cho các cuộc tấn công máy tính được thực hiện trong những tháng gần đây chống lại một số công ty và nhóm. Trong số các mục tiêu là tập đoàn hậu cần khổng lồ của Pháp vào tháng 9 năm 2020 GEFCO, các công ty dược phẩm Fareva và Pierre Fabre vào tháng 12 năm 2020 và cuối tháng 4 năm 2021, và tờ báo Tây Pháp vào tháng 11 năm 2020. Các nhà nghiên cứu của ANSSI đã tìm thấy những điểm chung khác nhau giữa các cuộc tấn công ransomware này. Trojan QakBot mô-đun (xuất hiện trong lịch sử vào năm 2009) là một trong số chúng, đã được tìm thấy là vật tải đầu tiên trong một số sự cố mà chúng tôi vừa đề cập. Nhưng đây không phải là yếu tố duy nhất cảnh báo ANSSI.

QakBot và Cobalt Strike, những công cụ thiết yếu trong mắt của nhóm mới này

QakBot, được sử dụng làm trọng tải đầu tiên, có lợi thế là có thể phân phối các trọng tải khác. Do đó, các chuyên gia ANSSI nhận thấy rằng công cụ Cobalt Strike đã xuất hiện trong ít nhất năm sự cố phổ biến. Cobalt Strike được coi là một công cụ hậu khai thác hợp pháp cho phép những kẻ tấn công có được quyền laterate hóa (tức là đi vòng quanh hệ thống, từ lối vào của nó) và nâng cao đặc quyền.

Các chuyên gia cũng thấy rằng trong một số sự cố (GEFCO, Fareva, Pierre Fabre và một công ty khác chưa rõ danh tính), tên miền của các máy chủ chỉ huy và kiểm soát (C2) liên quan đến Cobalt Strike khét tiếng cho thấy một quy ước đặt tên giống hệt nhau. Trên thực tế, họ chỉ đơn giản là chiếm đoạt tên miền của chuyên gia máy chủ bộ nhớ cache người Mỹ, Akamai và nền tảng đám mây nổi tiếng Microsoft Azure.

Các đặc điểm cấu hình chung đã xác định không ít hơn 32 máy chủ C2 Cobalt Strike mới. Nhiều người trong số họ sử dụng thuật ngữ Công nghệ trong tên miền và sử dụng quy ước đặt tên Akamai và Azure, chẳng hạn như “azuresecure.tech” hoặc “akamaclouds.tech”. Phần lớn các máy chủ này được lưu trữ bởi các nhà cung cấp dịch vụ HostWinds và LeaseWeb tại Hoa Kỳ.

Lockean, liên kết với nhiều ransomware (ProLock, Maze, Egregor, v.v.)

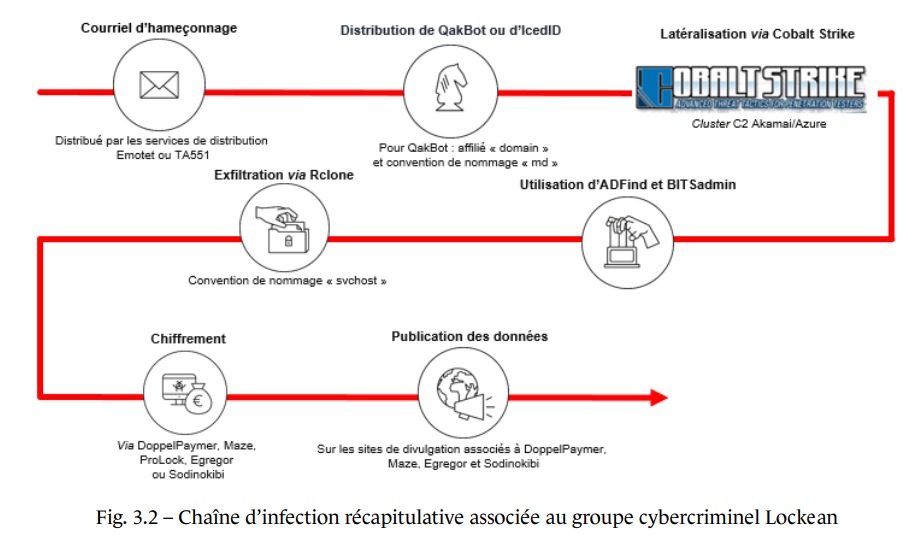

ANSSI đã xác định được hai vectơ lây nhiễm có liên quan đến nhóm tội phạm mạng. Ngoài bộ tải QakBot, cơ quan này cũng đề cập đến các thư lừa đảo được gửi bởi một dịch vụ phân phối. Ở đây, rất có thể Lockean có thể đã sử dụng dịch vụ phân phối Emotet vào năm 2020 và của TA551 vào năm 2020 và 2021, với mục tiêu chung: phát tán trojan QakBot bằng thư lừa đảo.

Cuộc tấn công mạng của Tây Pháp được tượng trưng bởi sự đột phá của ransomware Egregor, lần này với mã độc Emotet là tải trọng đầu tiên của nó. Sau khi Emotet bị dỡ bỏ vào đầu năm nay, Lockean dường như đã ưu ái sử dụng một dịch vụ phân phối khác từ QakBot, TA551.

Trong quá trình điều tra, ANSSI đã xác định được một số ransomware mà Lockean có liên kết. Do đó, nhóm tội phạm mạng đã sử dụng phần mềm tống tiền Egregor trong các sự cố tại Tây Pháp và GEFCO. Dấu vết của ransomware ProLock và Maze cũng đã được tìm thấy. Các RaaS khác mà Lockean có thể liên kết đã được xác định, chẳng hạn như DoppelPaymer và Sodinokibi. Trên thực tế, nhóm Lockean sẽ phải tung hứng giữa các phần mềm tống tiền khác nhau này, với tốc độ lần cuối cùng đóng cửa (Mê cung vào tháng 11 năm 2020) và tháo dỡ (Egregor vào tháng 2 năm 2021) của một số trong số chúng.

Một nhóm thành thạo trong việc tống tiền kép, họ cẩn thận (hoặc gần như) tránh tấn công các quốc gia của CIS

Điều cũng có thể thú vị là hiểu cách thức hoạt động của chuỗi lây nhiễm. Ví dụ, ANSSI giải thích với chúng tôi rằng họ hiểu rằng nhóm Lockean là tín đồ của nguyên tắc tống tiền kép. Điều này có nghĩa là anh ta có thể lấy dữ liệu của các nạn nhân của mình trong khi đe dọa họ tiết lộ chúng, để thúc đẩy họ trả tiền chuộc sau khi mã hóa. ” Nếu tiền chuộc được trả, Lockean sẽ chỉ giữ trung bình 70%, phần còn lại sẽ thuộc về các nhà phát triển RaaS “, Thông tin chi tiết về cơ quan.

ANSSI cho rằng mục tiêu của Lockean là ” cơ hội “. Tất cả thực sự phụ thuộc vào các dịch vụ phân phối mà anh ấy sử dụng, cho dù đó là Emotet, TA551 hay dịch vụ khác. ” Tuy nhiên, Lockean có xu hướng nhắm mục tiêu vào các thực thể Pháp theo logic của Trò chơi lớn Săn lùng và do đó thể hiện một mối đe dọa đáng xem “, Cho chúng tôi biết cơ quan. Một nhóm hỗ trợ việc thực hành Săn trò chơi lớn ủng hộ việc nhắm mục tiêu các công ty và tổ chức cụ thể trong các cuộc tấn công ransomware. Chúng tôi nhận ra những cuộc tấn công này bởi sự chuẩn bị của chúng ở thượng nguồn, có thể kéo dài trong vài tháng.

Nhóm Lockean dường như loại trừ việc tấn công các thực thể có trụ sở tại các quốc gia thuộc Cộng đồng các quốc gia độc lập (CIS), trong đó đáng chú ý là bao gồm cả Nga. Điều này là do các quy tắc tham gia liên kết với ransomware được sử dụng. Chưa hết, ông ta còn tấn công công ty vận tải và hậu cần của Pháp GEFCO, có 75% vốn thuộc sở hữu của… Russian Railways, chắc chắn nói lên rất nhiều điều về năng lực của Lockean.

Đọc thêm:

Phần mềm chống vi rút tốt nhất là gì? So sánh tháng 11 năm 2021

Nguồn : ANSSI