Microsoft đã thừa nhận lỗ hổng zero-day nghiêm trọng trong hệ thống Windowsáp dụng cho tất cả các phiên bản chính, bao gồm Windows 11, Windows 10, Windows 8.1và ngay cả Windows 7. Lỗ hổng, được xác định bằng trình theo dõi CVE-2022-30190 hoặc Follin, cho phép kẻ tấn công chạy phần mềm độc hại từ xa trên hệ thống Windows mà không cần khởi động chương trình Windows Defender hoặc phần mềm bảo mật khác. May mắn thay, Microsoft đã cung cấp giải pháp thay thế chính thức để giảm thiểu rủi ro. Trong bài viết này, chúng tôi đã trình bày chi tiết các bước để bảo vệ máy tính đang chạy của bạn Windows 10/11 trước lỗ hổng zero-day mới nhất.

Sửa lỗ hổng MSDT “Follin” Windows Ngày không (tháng 6 năm 2022)

Lỗ hổng hệ thống là gì Windows MSDT Follin Zero-Day (CVE-2022-30190)?

Trước khi bắt đầu các bước khắc phục lỗ hổng, chúng ta hãy hiểu khai thác là gì. Được biết đến từ mã theo dõi CVE-2022-30190, khai thác zero-day được liên kết với Công cụ chẩn đoán hỗ trợ của Microsoft (MSDT). Khai thác này cho phép kẻ tấn công chạy các lệnh PowerShell từ xa thông qua MSDT khi mở các tài liệu Office độc hại.

“Lỗ hổng thực thi mã từ xa tồn tại khi MSDT được gọi bằng URL từ một ứng dụng gọi điện như Word. Kẻ tấn công đã khai thác thành công lỗ hổng này có thể chạy mã tùy ý với các đặc quyền của ứng dụng gọi điện. Sau đó, kẻ tấn công có thể cài đặt chương trình, xem, thay đổi hoặc xóa dữ liệu hoặc tạo tài khoản mới trong bối cảnh được quyền của người dùng”, Microsoft giải thích.

Như nhà nghiên cứu Kevin Beaumont giải thích, cuộc tấn công sử dụng tính năng mẫu từ xa của Word để tải xuống tệp HTML từ máy chủ web từ xa. Sau đó, nó sử dụng sơ đồ ms-msdt MSProtocol URI để tải mã và thực thi các lệnh PowerShell. Xin lưu ý thêm, việc khai thác được đặt tên là “Follina” vì tệp ví dụ đề cập đến 0438, mã vùng Follina ở Ý.

Tại thời điểm này, bạn có thể thắc mắc tại sao Chế độ xem được bảo vệ của Microsoft không ngăn tài liệu mở liên kết. Chà, đó là bởi vì việc thực thi có thể xảy ra ngay cả bên ngoài phạm vi của Chế độ xem được bảo vệ. Theo ghi nhận của nhà nghiên cứu John Hammond trên Twitter, liên kết có thể được khởi chạy trực tiếp từ ngăn xem trước của Explorer dưới dạng tệp Định dạng văn bản có định dạng (.rtf).

Theo một báo cáo của ArsTechnica, các nhà nghiên cứu từ Shadow Chaser Group đã đưa lỗ hổng này đến sự chú ý của Microsoft vào ngày 12 tháng 4. Mặc dù Microsoft đã trả lời một tuần sau đó, nhưng công ty dường như đã từ chối nó vì không thể sao chép giống như vậy. Tuy nhiên, lỗ hổng hiện được đánh dấu là zero-day và Microsoft khuyên bạn nên tắt giao thức URL MSDT như một giải pháp thay thế để bảo vệ máy tính của bạn khỏi bị khai thác.

máy tính của tôi có chạy không Windows có dễ bị khai thác Follin không?

Trên trang hướng dẫn cập nhật bảo mật của mình, Microsoft liệt kê 41 phiên bản của hệ thống Windowsdễ bị tổn thương bởi lỗ hổng Follin CVE-2022-30190. Bao gồm các phiên bản Windows 7, Windows 8.1, Windows 10, Windows 11 và thậm chí Windows người phục vụ. Vui lòng xem danh sách đầy đủ các phiên bản bị ảnh hưởng bên dưới:

- Windows 10 phiên bản 1607 cho hệ thống 32-bit

- Windows 10 phiên bản 1607 cho các hệ thống dựa trên x64

- Windows 10 phiên bản 1809 cho hệ thống 32-bit

- Windows 10 phiên bản 1809 cho các hệ thống dựa trên ARM64

- Windows 10 phiên bản 1809 cho các hệ thống dựa trên x64

- Windows 10 phiên bản 20H2 cho hệ thống 32-bit

- Windows 10 phiên bản 20H2 cho các hệ thống dựa trên ARM64

- Windows 10 phiên bản 20H2 cho các hệ thống dựa trên x64

- Windows 10 phiên bản 21H1 cho hệ thống 32-bit

- Windows 10 phiên bản 21H1 cho các hệ thống dựa trên ARM64

- Windows 10 phiên bản 21H1 cho hệ thống dựa trên x64

- Windows 10 phiên bản 21H2 cho hệ thống 32-bit

- Windows 10 phiên bản 21H2 cho các hệ thống dựa trên ARM64

- Windows 10 phiên bản 21H2 cho các hệ thống dựa trên x64

- Windows 10 cho hệ thống 32-bit

- Windows 10 cho các hệ thống dựa trên x64

- Windows 11 cho các hệ thống dựa trên ARM64

- Windows 11 cho các hệ thống dựa trên x64

- Windows 7 cho hệ thống 32-bit với gói dịch vụ 1

- Windows 7 cho các hệ thống dựa trên x64 với gói dịch vụ 1

- Windows 8.1 cho hệ thống 32-bit

- Windows 8.1 cho các hệ thống dựa trên x64

- Windows RT 8.1

- Windows Server 2008 R2 cho Gói Dịch vụ Hệ thống dựa trên x64 1

- Windows Server 2008 R2 cho Gói Dịch vụ Hệ thống dựa trên x64 1 (Cài đặt lõi máy chủ)

- Windows Server 2008 cho Gói Dịch vụ Hệ thống 32-bit 2

- Windows Server 2008 cho Gói Dịch vụ Hệ thống 32-bit 2 (Cài đặt lõi máy chủ)

- Windows Server 2008 cho Gói Dịch vụ Hệ thống dựa trên x64 2

- Windows Server 2008 cho Gói Dịch vụ Hệ thống dựa trên x64 2 (Cài đặt lõi máy chủ)

- Windows Máy chủ 2012

- Windows Server 2012 (Cài đặt Server Core)

- Windows Máy chủ 2012 R2

- Windows Server 2012 R2 (Cài đặt Server Core)

- Windows Máy chủ 2016

- Windows Server 2016 (Cài đặt Server Core)

- Windows Máy chủ 2019

- Windows Server 2019 (Cài đặt Server Core)

- Windows Máy chủ 2022

- Windows Server 2022 (Cài đặt Server Core)

- Windows Đường cơ sở khắc phục sự cố nóng của Phiên bản Azure dành cho máy chủ 2022

- Windows Phiên bản máy chủ 20H2 (Cài đặt Server Core)

Vô hiệu hóa URL MSDT để bảo vệ hệ thống của bạn Windows chống lại lỗ hổng Follin

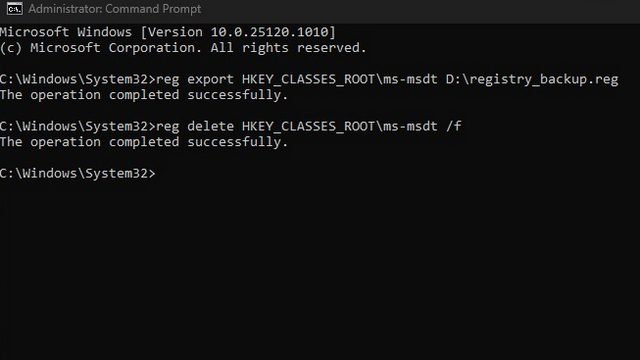

1. Nhấn phím Win trên bàn phím của bạn và nhập “Cmd” hoặc “Command Prompt”. Khi kết quả xuất hiện, hãy chọn “Chạy với tư cách Quản trị viên” để mở cửa sổ Dấu nhắc Lệnh nâng cao.

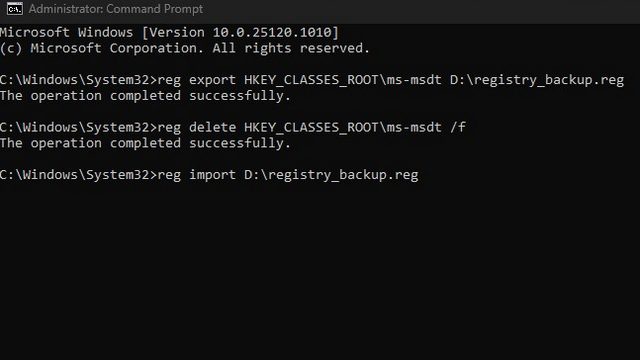

2. Trước khi sửa đổi sổ đăng ký, hãy sử dụng lệnh bên dưới để tạo bản sao lưu. Bằng cách này, bạn có thể chọn khôi phục giao thức khi Microsoft phát hành bản vá chính thức. Ở đây, đường dẫn tệp đề cập đến vị trí bạn muốn lưu tệp sao lưu .reg.

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

3. Bây giờ bạn có thể chạy lệnh sau để tắt giao thức URL MSDT. Nếu thành công, bạn sẽ thấy dòng chữ “Thao tác hoàn tất thành công” trong cửa sổ Dấu nhắc Lệnh.

reg delete HKEY_CLASSES_ROOTms-msdt /f

4. Để khôi phục giao thức sau này, bạn sẽ cần sử dụng bản sao lưu sổ đăng ký mà bạn đã thực hiện ở bước thứ hai. Chạy lệnh bên dưới và bạn sẽ có thể truy cập lại URL MSDT.

reg import <file_path.reg>

Bảo vệ PC đang chạy của bạn Windows chống lại một lỗ hổng hệ thống Windows Zero-Day trên MSDT

Dưới đây là các bước thực hiện để tắt giao thức URL MSDT trên PC của bạn Windowsđể ngăn chặn việc khai thác Follin. Cho đến khi Microsoft giới thiệu bản vá bảo mật chính thức cho tất cả các phiên bản của hệ thống Windowsbạn có thể sử dụng giải pháp thay thế thuận tiện này để luôn được bảo vệ khỏi lỗ hổng zero-day CVE-2022-30190 Windows Theo dõi MSDT. Nói về việc bảo vệ máy tính của bạn khỏi phần mềm độc hại, bạn cũng có thể cân nhắc cài đặt các công cụ loại bỏ phần mềm độc hại chuyên dụng hoặc phần mềm chống vi-rút để bảo vệ bạn khỏi các loại vi-rút khác.