Tìm kiếm một giải pháp an ninh mạng toàn diện hơn? Hãy hiểu sự khác biệt giữa VPN, SDP và ZTNA.

VPN (Mạng riêng ảo) đã và đang giúp các doanh nghiệp kết nối an toàn với các văn phòng chi nhánh, nhân viên làm việc từ xa và bên thứ ba trong hơn 25 năm qua. Tuy nhiên, các yêu cầu về mạng và liên lạc không ngừng phát triển và các mối đe dọa mạng tinh vi đang trở nên phổ biến hơn.

Hơn nữa, nghiên cứu cho thấy 55% công ty hiện có nhân viên thường xuyên làm việc từ xa, 50% dữ liệu của công ty được lưu trữ trên đám mây và các mối đe dọa có khả năng xảy ra bên trong cũng như bên ngoài. Do đó, VPN đang bắt đầu cho thấy tuổi của chúng khi chúng không giải quyết thỏa đáng các vấn đề bảo mật trong môi trường mới.

Nhà cung cấp VPN hiện tại của bạn có thể không nâng cấp được công nghệ của họ để thích ứng với các mối đe dọa bảo mật mà chúng ta phải đối mặt ngày nay. Đây là nơi xuất hiện của Vành đai do phần mềm xác định (SDP) và Truy cập mạng không tin cậy (ZTNA). Đây là những cách tiếp cận tương tự như VPN nhưng là các giải pháp an ninh mạng sáng tạo, chặt chẽ và toàn diện hơn.

VPN, SDP và ZTNA là gì?

Hãy hiểu chúng!

Mạng riêng ảo (VPN)

VPN đề cập đến một kết nối mạng dựa trên các đường hầm an toàn ảo giữa các điểm bảo vệ người dùng trên các mạng công cộng. VPN xác thực người dùng bên ngoài mạng trước khi tạo đường hầm cho họ. Chỉ người dùng đã đăng nhập vào VPN mới có thể xem và truy cập tài nguyên cũng như có được khả năng hiển thị hoạt động mạng.

Giả sử bạn sử dụng VPN để duyệt internet. Trong trường hợp này, Nhà cung cấp dịch vụ Internet (ISP) của bạn và các bên thứ ba khác sẽ không thể giám sát trang web nào bạn truy cập hoặc dữ liệu bạn truyền và nhận vì máy chủ VPN trở thành nguồn dữ liệu của bạn. Nó mã hóa lưu lượng truy cập internet của bạn và ẩn danh tính trực tuyến của bạn trong thời gian thực. Tương tự như vậy, tội phạm mạng không thể chiếm đoạt lưu lượng truy cập Internet để đánh cắp thông tin cá nhân.

Tuy nhiên, VPN có một vài nhược điểm. Ví dụ: điện toán đám mây và phần mềm dưới dạng dịch vụ (SaaS) không được sử dụng khi VPN cũ hơn được phát minh. Khi VPN được phát triển, hầu hết các công ty đều lưu trữ dữ liệu của họ trên các mạng nội bộ của công ty. Và làm việc từ xa là một điều hiếm có trong những ngày đó.

Nhược điểm của VPN

Dưới đây là một số nhược điểm của VPN khiến chúng không an toàn và bất tiện cho các tổ chức ngày nay:

Cổng mở: Bộ tập trung VPN (thiết bị mạng cung cấp kết nối VPN) dựa vào cổng mở để thiết lập kết nối VPN. Vấn đề là tội phạm mạng thường nhắm mục tiêu vào các cổng mở và sử dụng chúng để truy cập mạng.

Truy cập cấp độ mạng: Sau khi VPN xác thực người dùng và cho phép họ vào mạng, họ có quyền truy cập không hạn chế, khiến mạng dễ bị tấn công. Lỗ hổng thiết kế này khiến dữ liệu, ứng dụng và tài sản trí tuệ của công ty dễ bị tấn công.

Ủy quyền không đầy đủ: Không giống như SDP và ZTNA, VPN không yêu cầu nhận dạng đối với cả người dùng và thiết bị cố gắng truy cập mạng. Và vì người dùng luôn có thói quen sử dụng mật khẩu không hợp lệ, chưa kể đến hàng triệu thông tin đăng nhập bị đánh cắp được rao bán trên web tối, tin tặc có thể chặn và bỏ qua mã xác thực hai yếu tố trong tài khoản trực tuyến của bạn.

Lỗ hổng phần mềm: Nhiều hệ thống VPN phổ biến đã được phát hiện có vấn đề về phần mềm mà những kẻ lừa đảo có thể khai thác theo thời gian. Tội phạm mạng quét phần mềm VPN chưa được vá vì phần mềm này khiến doanh nghiệp dễ bị tấn công. Điều này bao gồm cả những người dùng VPN chưa cập nhật phần mềm của họ, ngay cả khi các nhà cung cấp nhanh chóng cung cấp các bản vá.

Hiệu suất không hiệu quả: Các trung tâm VPN có thể gây ra tắc nghẽn, dẫn đến hiệu suất kém, độ trễ quá mức và trải nghiệm người dùng kém nói chung.

Bất tiện: Thiết lập VPN là một quy trình tốn kém và tốn thời gian, đòi hỏi nhiều nỗ lực của nhóm bảo mật và người dùng. Ngoài ra, VPN không phải là một giải pháp bảo mật mạng an toàn do các lỗ hổng công nghệ phổ biến làm tăng bề mặt tấn công.

Mạch xác định bằng phần mềm (SDP)

SDP, còn được gọi là “đám mây đen”, là một cách tiếp cận bảo mật máy tính giúp che giấu cơ sở hạ tầng được kết nối Internet như máy chủ, bộ định tuyến và các tài nguyên khác của công ty để các bên bên ngoài và kẻ tấn công nhìn thấy, cả cục bộ và trên đám mây.

SDP kiểm soát quyền truy cập vào tài nguyên mạng của tổ chức dựa trên phương pháp xác thực danh tính. SDP xác thực cả danh tính của thiết bị và người dùng bằng cách trước tiên đánh giá trạng thái của thiết bị và xác minh danh tính của người dùng. Người dùng được xác thực sẽ nhận được kết nối mạng được mã hóa mà không người dùng hoặc máy chủ nào khác có thể truy cập. Mạng này cũng chỉ bao gồm những dịch vụ mà người dùng đã truy cập.

Điều này có nghĩa là chỉ những người dùng được ủy quyền mới có thể xem và truy cập tài sản của công ty từ bên ngoài, ngoài ra không ai khác có thể. Đây là điểm khác biệt giữa SDP với VPN, đặt ra các hạn chế đối với quyền của người dùng trong khi vẫn cho phép truy cập mạng không hạn chế.

Truy cập mạng không đáng tin cậy (ZTNA)

Giải pháp bảo mật ZTNA cho phép truy cập từ xa an toàn vào các ứng dụng và dịch vụ dựa trên các quy định kiểm soát truy cập.

Nói cách khác, ZTNA không tin tưởng bất kỳ người dùng hoặc thiết bị nào và hạn chế quyền truy cập vào tài nguyên mạng, ngay cả khi người dùng trước đó đã sử dụng cùng tài nguyên đó.

ZTNA đảm bảo rằng bất kỳ người nào và thiết bị được quản lý nào cố gắng truy cập tài nguyên trên mạng không tin cậy đều phải trải qua quy trình xác minh và xác thực danh tính nghiêm ngặt, cho dù bên trong hay bên ngoài ranh giới mạng.

Sau khi thiết lập quyền truy cập thông qua ZTNA và xác minh người dùng, hệ thống cấp cho người dùng quyền truy cập vào ứng dụng thông qua một kênh được mã hóa an toàn. Điều này bổ sung thêm một lớp bảo mật cho các ứng dụng và dịch vụ của công ty bằng cách ẩn các địa chỉ IP mà công chúng có thể nhìn thấy.

Một trong những nhà lãnh đạo của giải pháp ZTNA là mạch 81.

SDP so với VPN

SDP an toàn hơn vì không giống như VPN cho phép tất cả người dùng được kết nối truy cập vào toàn bộ mạng, SDP cho phép người dùng có kết nối mạng riêng. Người dùng chỉ có quyền truy cập vào các tài nguyên của công ty được chỉ định cho họ.

SDP cũng có thể dễ quản lý hơn VPN, đặc biệt nếu người dùng nội bộ yêu cầu nhiều cấp độ truy cập. Sử dụng VPN để quản lý một số cấp độ truy cập mạng yêu cầu triển khai nhiều máy khách VPN. Với SPD, không có một khách hàng nào mà tất cả mọi người sử dụng cùng một tài nguyên kết nối với; thay vào đó, mỗi người dùng có kết nối mạng riêng của họ. Gần như mọi người đều có Mạng riêng ảo (VPN) của riêng mình.

Ngoài ra, SDP xác thực cả thiết bị và người dùng trước khi truy cập mạng, khiến kẻ tấn công khó có quyền truy cập vào hệ thống chỉ bằng thông tin đăng nhập bị đánh cắp.

SDP và VPN được phân biệt bởi một số tính năng quan trọng khác:

- SDP không bị giới hạn bởi địa lý hoặc cơ sở hạ tầng. Điều này có nghĩa là SPD có thể được sử dụng để bảo mật cả cơ sở hạ tầng tại chỗ và đám mây vì chúng dựa trên phần mềm chứ không phải dựa trên phần cứng.

- Cài đặt Multicloud và hybrid cloud cũng dễ dàng tích hợp với SDP.

- SDP có thể kết nối người dùng từ mọi nơi; chúng không nhất thiết phải nằm trong ranh giới vật lý của mạng công ty bạn. Điều này có nghĩa là SDP hữu ích hơn trong việc quản lý các nhóm từ xa.

VPN so với ZTNA

Không giống như VPN tin cậy mọi người dùng và thiết bị trên mạng và cung cấp quyền truy cập đầy đủ vào mạng LAN (Mạng cục bộ), thiết kế Zero Trust hoạt động theo nguyên tắc không có người dùng, máy tính hoặc mạng nào, bên trong hoặc bên ngoài vành đai, có thể được tin cậy – theo mặc định.

Bảo mật Zero Trust đảm bảo rằng bất kỳ ai cố gắng truy cập tài nguyên mạng đều được xác minh và người dùng chỉ được phép truy cập vào các dịch vụ đã được ủy quyền rõ ràng cho anh ta. ZTNA kiểm tra vị trí thiết bị, trạng thái xác thực và vị trí người dùng để đảm bảo độ tin cậy trước khi xác thực.

Điều này giải quyết một vấn đề phổ biến về VPN khi người dùng BYOD (mang theo thiết bị của riêng bạn) từ xa được cấp quyền truy cập giống như người dùng trong văn phòng công ty, mặc dù họ thường có ít hạn chế bảo mật hơn.

Một điểm khác biệt nữa là mặc dù bảo mật VPN cổ điển có thể ngăn chặn truy cập từ bên ngoài mạng, nhưng chúng được thiết kế theo mặc định để tin tưởng người dùng bên trong mạng. Họ cung cấp cho người dùng quyền truy cập vào tất cả các tài nguyên mạng. Vấn đề với chiến lược này là một khi kẻ tấn công giành được quyền truy cập vào mạng, chúng sẽ có toàn quyền kiểm soát mọi thứ bên trong.

Mạng không tin cậy cũng cho phép các nhóm bảo mật đặt chính sách kiểm soát truy cập dựa trên vị trí hoặc thiết bị để ngăn các thiết bị chưa được vá lỗi hoặc dễ bị tổn thương kết nối với các dịch vụ mạng của công ty.

Tóm lại, ZTNA có nhiều ưu điểm hơn VPN:

- Tăng cường bảo mật – ZTNA tạo ra một chiếc áo choàng tàng hình xung quanh người dùng và ứng dụng.

- Cả nhân viên từ xa và người dùng cục bộ chỉ có quyền truy cập vào tài nguyên công ty được chỉ định dựa trên đám mây và máy chủ nội bộ.

- Dễ sử dụng hơn – ZTNA được xây dựng từ đầu cho bối cảnh an ninh mạng ngày nay, với hiệu suất tuyệt vời và khả năng tích hợp dễ dàng.

- Cải thiện hiệu suất – Các giải pháp dựa trên đám mây của ZTNA cung cấp xác thực phù hợp cho cả người dùng và thiết bị, loại bỏ các vấn đề bảo mật do VPN gây ra.

- Khả năng mở rộng dễ dàng hơn – ZTNA là một nền tảng dựa trên đám mây có thể dễ dàng mở rộng quy mô và không yêu cầu bất kỳ phần cứng nào.

SDP so với ZTNA

SDP (Software Defined Perimeters) và ZTNA (Zero Trust Networks Access) sử dụng khái niệm đám mây đen để ngăn người dùng và thiết bị trái phép xem các ứng dụng và dịch vụ mà họ không có quyền truy cập.

ZTNA và SDP cho phép người dùng chỉ truy cập vào các tài nguyên cụ thể mà họ cần, giúp giảm đáng kể rủi ro về lưu lượng truy cập bên có thể xảy ra với VPN, đặc biệt nếu điểm cuối hoặc thông tin đăng nhập bị xâm phạm cho phép quét và chuyển sang các dịch vụ khác.

Theo mặc định, SDP sử dụng kiến trúc không tin cậy, nghĩa là quyền truy cập bị giữ lại trừ khi người dùng có thể xác thực danh tính của họ một cách thỏa đáng.

Tích hợp VPN hiện tại của bạn với SDP và ZTNA

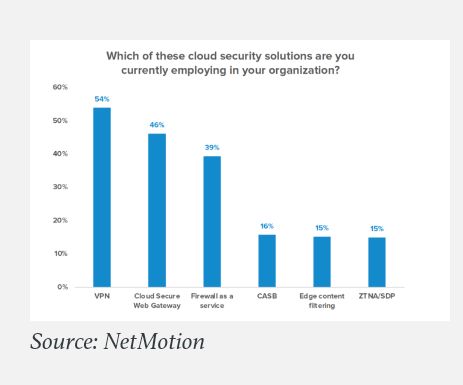

VPN vẫn là công nghệ phổ biến nhất để đảm bảo quyền truy cập vào đám mây, theo một cuộc khảo sát gần đây của NetMotion với 750 giám đốc điều hành CNTT. Vào năm 2020, hơn 54% công ty đã sử dụng VPN để cung cấp quyền truy cập từ xa an toàn, so với 15% sử dụng các giải pháp ZTNA và SDP.

Một nghiên cứu khác của công ty cho thấy 45% công ty dự định sử dụng VPN trong ít nhất ba năm tới.

Nhưng để tạo kết nối mạng an toàn và toàn diện hơn giữa người dùng và thiết bị, bạn có thể kết hợp SDP và ZTNA vào VPN hiện tại của mình. Bằng cách sử dụng các công cụ giải pháp bảo mật này, nhóm bảo mật có thể dễ dàng tùy chỉnh và tự động hóa quyền truy cập dựa trên vai trò và nhu cầu của nhân viên trong tổ chức.

Và quyền truy cập vào các ứng dụng và dữ liệu nhạy cảm có thể được bảo mật, đồng thời liền mạch và kín đáo, cho dù nhân viên làm việc tại cơ sở hay trên đám mây.

Lời cuối 👨🏫

Các nhóm mạng, CNTT và bảo mật làm việc cùng nhau để giảm thiểu dịch vụ tấn công và ngăn chặn các mối đe dọa trong tổ chức của họ. Nhiều người có thể thấy rằng đầu tư vào giải pháp SDP hoặc ZTNA và tích hợp nó vào VPN hiện tại của họ là giải pháp hợp lý nhất.

Họ cũng sẽ khám phá ra rằng những thay đổi bảo mật này không nhất thiết phải nhanh chóng, tẻ nhạt hoặc tốn kém. Nhưng chúng có thể và nên khá hiệu quả.