25 juta perangkat Android terinfeksi oleh malware yang menyamar sebagai aplikasi terkait Google

Gambar melalui Kamil Trocinski (ArtWorks)

Gambar melalui Kamil Trocinski (ArtWorks)Nama 'Agen Smith' biasanya dikaitkan dengan trilogi film Matrix yang terkenal. Namun, sekarang sedang digunakan untuk mengidentifikasi varian baru malware yang ditemukan oleh penyedia keamanan Check Point Research. Perusahaan melaporkan bahwa sekitar 25 juta perangkat Android telah terinfeksi oleh Agen Smith selama tiga tahun terakhir, dan bahwa para penyerang di belakang layar mungkin mencari untuk memperluas jangkauan mereka.

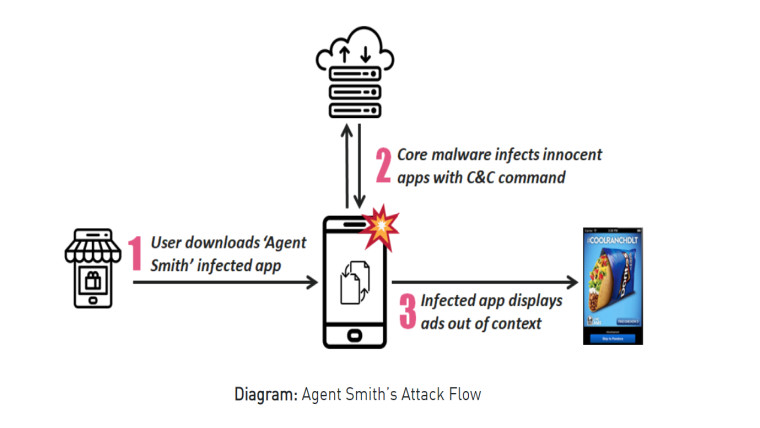

Malware ini menyebar melalui 9Apps, toko aplikasi pihak ketiga, dan telah menargetkan sebagian besar pengguna Asia; namun, negara-negara seperti AS dan Inggris memiliki jumlah pelanggaran perangkat yang tinggi juga. Pada dasarnya, siklus hidup malware berputar di sekitar tiga fase yang telah dijelaskan dengan cara berikut:

- Aplikasi dropper memikat korban untuk menginstal sendiri secara sukarela. Dropper awal memiliki Bundel Feng Shui yang dipersenjatai sebagai file aset terenkripsi. Varian dropper biasanya hampir tidak berfungsi utilitas foto, game, atau aplikasi yang berhubungan dengan seks.

- Dropper secara otomatis mendekripsi dan menginstal APK malware inti yang kemudian melakukan patching berbahaya dan pembaruan aplikasi. Malware inti biasanya disamarkan sebagai Google Updater, Google Update untuk U, atau "com.google.vending". Ikon inti malware disembunyikan.

- Malware inti mengekstrak daftar aplikasi perangkat yang diinstal. Jika ia menemukan aplikasi di daftar mangsanya (dengan kode atau dikirim dari server C&C), ia akan mengekstrak APK dasar dari aplikasi tidak bersalah target di perangkat, menambal APK dengan modul iklan jahat, menginstal kembali APK dan mengganti yang asli satu seolah-olah itu adalah pembaruan.

melalui Check Point Research

melalui Check Point ResearchUntuk memperluas sedikit pada masing-masing fase ini, 'droppers' adalah aplikasi yang meniru utilitas populer sambil diam-diam menginstal konten berbahaya pada perangkat. Varian dropper yang digunakan sebagai bagian dari serangan ini mencakup sejumlah aplikasi berbeda yang dapat menarik pengguna dari segala usia. Ini biasanya menawarkan fungsionalitas kecil hingga tidak ada, tetapi hanya instalasi satu kali yang diperlukan untuk mengatasi fase utama serangan – sebenarnya mendapatkan malware pada perangkat target.

Selanjutnya, modul inti 'loader' yang dikodekan tambahan dengan dropper diinstal, dan mulai mencari perangkat yang terinfeksi untuk aplikasi populer yang telah ditentukan sebelumnya. Daftar aplikasi yang ditentukan sebelumnya diperoleh melalui kontak dengan server perintah-dan-kontrol (C&C). Aplikasi termasuk beberapa yang sangat populer dan banyak digunakan, seperti WhatsApp, ShareIt, MX Player, browser Opera dan banyak lagi. Loader kemudian bekerja dengan berbagai modul lain untuk menginfeksi aplikasi yang sah dengan kodenya sendiri. Sebagai akibat dari perubahan ini, manajer paket Android ditipu untuk mempertimbangkan file berbahaya sebagai pembaruan untuk aplikasi tersebut. Sepanjang proses 'pembaruan' berikut ini, malware menyamar sebagai alat pembaruan terkait Google, sehingga tidak menimbulkan kecurigaan pengguna.

Aplikasi yang dilanggar, sekarang membawa modul iklan berbahaya yang ditambal ke APKS mereka, mulai menampilkan iklan ini sebagai pengganti aktivitas dalam aplikasi. Bahkan jika aplikasi tersebut tidak ditentukan dalam daftar yang dibuat sebelumnya, iklan hanya ditampilkan pada aktivitas apa pun yang sedang dimuat pada saat itu. Khususnya, 'Agen Smith' akan terus menginfeksi perangkat yang sama beberapa kali, setiap kali tambalan jahat terbaru tersedia.

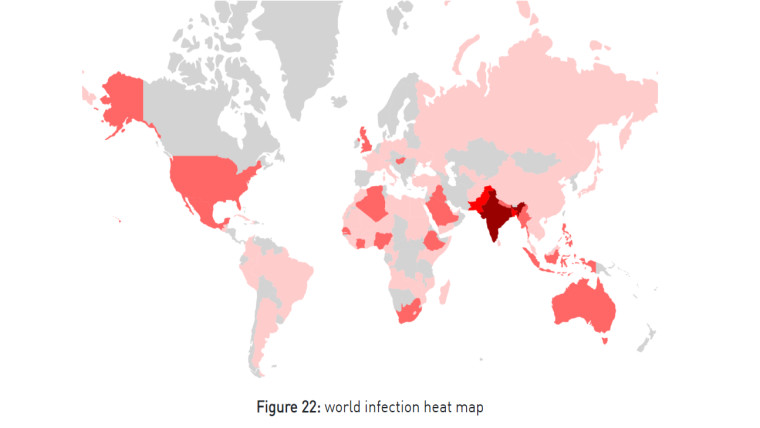

Mengenai statistik yang dikumpulkan oleh perusahaan sejak 2016, lebih dari 360 varian dropper ditemukan, yang paling banyak digunakan adalah dalam bentuk game. Selain itu, sementara sebagian besar serangan telah dilakukan pada perangkat yang menjalankan Android versi 5 atau 6, sekitar 25% dari orang yang terinfeksi berada pada versi 7 dan 8, angka yang sangat tinggi. Berkenaan dengan lanskap serangan, India berada di puncak daftar dengan lebih dari 15 juta perangkat dilanggar, sekitar empat kali lebih banyak dari total gabungan Bangladesh dan Pakistan, yang keduanya berada di urutan kedua dan ketiga. A.S. adalah negara yang paling terpengaruh keenam dengan 302.852 perangkat yang terinfeksi, sementara Myanmar berada di peringkat 10 besar dengan angka 234.338. Negara maju lainnya seperti Australia, Arab Saudi, dan Inggris, masing-masing memiliki lebih dari 100.000 perangkat yang terpengaruh. Peta panas di bawah ini menunjukkan gagasan umum tentang penyebaran serangan.

melalui Check Point Research

melalui Check Point ResearchBerdasarkan penelitiannya, Check Point percaya bahwa perusahaan China yang beroperasi di kota Guangzhou adalah penyebab utama di balik serangan itu. Nama perusahaan telah dihapus dari publikasi, dan informasi terkait dengan serangan telah diberikan kepada pejabat penegak hukum, serta Google, untuk membantu mereka dalam penyelidikan lebih lanjut. Meskipun bentuk malware ini awalnya hanya menyebar melalui 9Apps, para peneliti menemukan jejak aktor jahat yang ingin menyebarkan sistem mereka ke aplikasi Play Store juga. Selama pencarian, 11 aplikasi Play Store ditemukan terhubung ke penyerang. Namun, Check Point menyatakan bahwa ia telah bekerja sama dengan Google untuk menghapus semua ini dari Play Store.

Google belum mengeluarkan pernyataan publik tentang masalah ini, meskipun kami akan terus memberi Anda informasi terbaru. Untuk saat ini, pastikan Anda mengunduh aplikasi dari toko aplikasi yang tepercaya, dan waspadalah terhadap iklan yang mungkin muncul pada waktu yang tidak biasa.

Sumber: Check Point Research