Cynet 360: The Next Generation of EDR

Banyak organisasi menganggap Endpoint Detection and Response (EDR) sebagai perlindungan utama mereka terhadap pelanggaran. EDR, sebagai sebuah kategori, muncul pada tahun 2012 dan dengan cepat diakui sebagai jawaban terbaik untuk berbagai ancaman yang AV lama gagal atasi untuk atasi – eksploitasi, malware zero-day, dan serangan fileless adalah contoh yang menonjol.

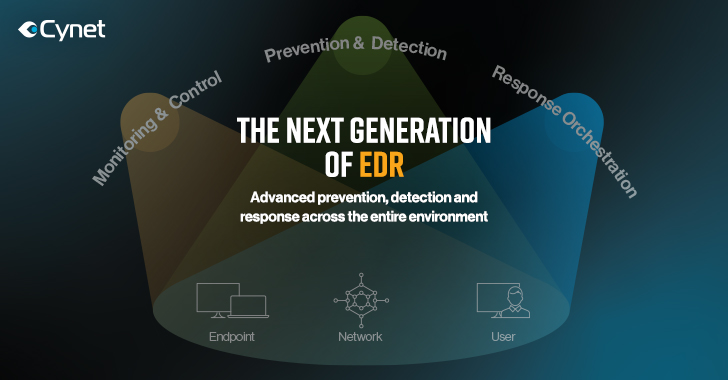

Meskipun tidak ada perselisihan mengenai efisiensi EDR terhadap sebagian besar ancaman tingkat lanjut saat ini, generasi baru dari solusi "EDR generasi berikutnya" sekarang tersedia (pelajari lebih lanjut di sini) yang selain menampilkan semua kemampuan EDR, melangkah lebih jauh untuk melindungi terhadap vektor serangan terkemuka yang tidak mencakup EDR seperti yang melibatkan pengguna dan jaringan.

"Banyak orang tanpa sadar mencampur dua hal yang berbeda – perlindungan titik akhir dan perlindungan pelanggaran," jelas Eyal Gruner, salah satu pendiri Cynet (solusi EDR generasi berikutnya).

"Benar sekali bahwa banyak serangan dimulai pada titik akhir dan melibatkan file dan proses berbahaya, menjadikan EDR solusi yang sempurna untuk titik akhir. Namun, permukaan serangan yang sebenarnya jauh lebih luas dari ini, dan pada akhirnya, itu bukan titik akhir yang ingin Anda lindungi – ini adalah organisasi Anda. "

Gruner, mantan peretas topi putih (mulai ketika dia berusia 15 tahun), juga mendirikan BugSec, perusahaan konsultan keamanan siber terbesar Israel. Saat ini, ia adalah alat, teknik, dan praktik penyerang ahli yang diakui dunia.

"Pikirkan seperti ini: menurut definisi, aktivitas masing-masing penyerang menghasilkan semacam anomali. Itu hanya masuk akal, karena apa yang kita anggap sebagai 'perilaku normal' tidak termasuk sumber daya kompromi dan mencuri data. Anomali ini adalah jangkar yang memungkinkan produk keamanan – atau analis ancaman dalam hal ini – untuk mengidentifikasi bahwa sesuatu yang buruk sedang terjadi dan memblokirnya. "

Gruner mengatakan bahwa anomali ini dapat bermanifestasi di tiga tempat inti – eksekusi proses, lalu lintas jaringan, atau aktivitas pengguna. Misalnya, ransomware menghasilkan anomali eksekusi proses karena ada proses yang mencoba berinteraksi dengan sejumlah besar file.

Banyak jenis gerakan lateral, di sisi lain, termasuk anomali lalu lintas jaringan dalam bentuk lalu lintas SMB yang luar biasa tinggi. Dengan cara yang sama, ketika seorang penyerang masuk ke server kritis dengan kredensial akun pengguna yang dikompromikan, satu-satunya anomali adalah perilaku pengguna. Dalam kedua kasus, tidak mungkin untuk mengungkap serangan melalui proses pemantauan saja.

"EDR adalah alat yang hebat untuk serangan yang dapat diidentifikasi melalui proses anomali," kata Gruner. "Itu berada di titik akhir dan memantau perilaku proses, jadi Anda cukup dilindungi terhadap kelompok ancaman ini. Tetapi bagaimana dengan yang lainnya? Ada banyak vektor arus utama yang beroperasi pada lalu lintas jaringan dan perilaku pengguna tanpa memicu proses anomali sekecil apa pun. dan EDR praktis buta terhadap ancaman ini. "

|

| Next Gen EDR Mendeteksi Aktivitas Berbahaya di Endpoint, Jaringan dan Pengguna |

Untuk lebih memahami masalahnya, mari masuk ke posisi penyerang. Dia telah berhasil mengkompromikan titik akhir dan sekarang menghitung jalan selanjutnya di lingkungan, untuk mengakses dan kemudian memeras data sensitif. Ada beberapa langkah yang diperlukan untuk menyelesaikan tugas ini. Mari kita gunakan satu sebagai contoh – pencurian kredensial.

Kredensial hak istimewa tinggi sangat penting untuk mengakses sumber daya di lingkungan. Penyerang mungkin mencoba untuk membuang mereka dari memori titik akhir yang dikompromikan. EDR mungkin akan menangkap ini karena akan menyebabkan proses anomali.

Namun, kata sandi hash juga dapat dipanen dengan mencegat lalu lintas jaringan internal (menggunakan teknik seperti keracunan ARP atau respons DNS) yang dapat diidentifikasi hanya melalui pemantauan untuk anomali lalu lintas jaringan – dan EDR akan melewatkan ini sama sekali.

"Dari pengalaman saya, penyerang yang pandai dalam pekerjaan mereka biasanya belajar dengan cepat apa langkah pertahanan yang ada dan bertindak sesuai itu," kata Gruner. "Jika ada EDR yang baik di tempat, mereka akan mengalihkan teknik mereka ke jaringan dan bidang pengguna dan beroperasi secara bebas di bawah radar EDR."

"Jadi, jika Anda menginginkan komponen dalam tumpukan keamanan Anda yang akan melindungi Anda hanya dari serangan berbasis proses seperti malware, exploit, dll., EDR dapat memberikan cakupan. Jika yang Anda cari adalah perlindungan dari pelanggaran, Anda perlu berpikir jauh lebih luas – ini sebabnya kami menciptakan Cynet 360. "

Cynet 360 terus menerus memonitor proses, lalu lintas jaringan, dan aktivitas pengguna, menyediakan cakupan penuh dari vektor serangan yang digunakan dalam serangan lanjutan saat ini. Ini berarti pada dasarnya semua kemampuan EDR, diperluas dan diintegrasikan dengan Analisis Perilaku Pengguna dan Analisis Jaringan, dan dilengkapi dengan lapisan penipuan yang kuat yang memungkinkan operator menanam file data umpan, kata sandi, pembagian jaringan, dll. dan menipu penyerang agar memikat kehadiran mereka.

Tapi Cynet memberikan lebih dari sekedar nilai tambahan. "Ini bukan hanya ancaman berbasis proses plus ancaman berbasis jaringan plus ancaman berbasis pengguna," kata Gruner. "Semakin maju penyerang, semakin baik dia dalam menyembunyikan kehadiran dan aktivitasnya. Jadi ada banyak serangan yang tidak terlihat jika Anda hanya melihat proses atau lalu lintas atau perilaku pengguna. "

"Hanya dengan menggabungkan sinyal-sinyal ini bersama-sama untuk membentuk konteks yang Anda dapat mengidentifikasi bahwa ada sesuatu yang jahat sedang terjadi. Cynet 360 mengotomatiskan penciptaan konteks ini untuk mengungkap beberapa ancaman yang tidak terlihat."

|

| Next Gen EDR memberikan visibilitas penuh ke semua ancaman |

Gruner menyimpulkan, "Tidak ada perlindungan yang seratus persen, tetapi Anda harus memiliki penjaga di semua jalan utama. Bisakah penyerang memintas mereka? Saya kira jawabannya adalah ya jika mereka terampil, ditentukan, dan cukup banyak akal. Tetapi jika Anda memantau semua jalur anomali utama, itu akan memaksa mereka untuk bekerja sangat keras – lebih dari yang mereka inginkan, "tambah Gruner.

"EDR adalah hal yang luar biasa, dan itulah sebabnya Cynet 360 mencakup semua kemampuannya – ditambah lagi. EDR saja tidak cukup untuk perlindungan terhadap pelanggaran suara, dan itulah mengapa kami memberikan sisanya kepada Cynet 360."

Pelajari lebih lanjut tentang EDR generasi mendatang di sini.