Eksploitasi PoC Dirilis untuk Kerentanan Citrix ADC dan Gateway RCE

Sekarang atau tidak pernah mencegah server perusahaan Anda menjalankan versi pengiriman aplikasi Citrix, penyeimbangan muatan, dan solusi Gateway agar tidak diretas oleh penyerang jarak jauh.

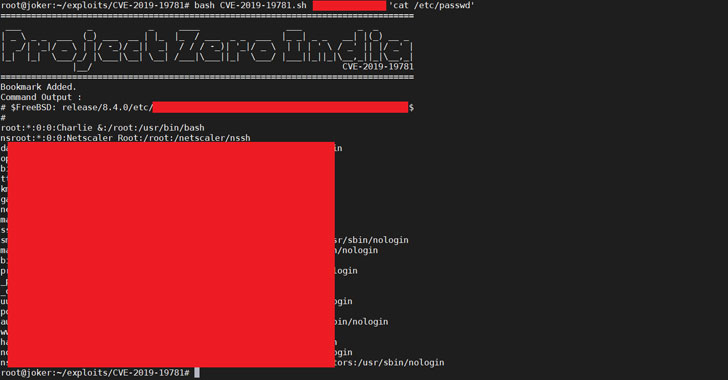

Mengapa urgensi? Sebelumnya hari ini, beberapa kelompok secara publik merilis kode eksploit bukti konsep senjata (1, 2) untuk kerentanan eksekusi kode jarak jauh yang baru-baru ini diungkapkan dalam produk-produk NetCcaler ADC dan Gateway Citrix yang dapat memungkinkan siapa saja untuk memanfaatkan mereka untuk mengambil kendali penuh atas target perusahaan potensial. .

Tepat sebelum Natal dan liburan akhir tahun lalu, Citrix mengumumkan bahwa Citrix Application Delivery Controller (ADC) dan Citrix Gateway rentan terhadap cacat jalur kritis (CVE-2019-19781) yang dapat memungkinkan penyerang tidak terauthentikasi untuk melakukan kode arbitrer eksekusi pada server yang rentan.

Citrix mengonfirmasi bahwa cacat tersebut memengaruhi semua versi perangkat lunak yang didukung, termasuk:

- Citrix ADC dan Citrix Gateway versi 13.0 semua build yang didukung

- Citrix ADC dan NetScaler Gateway versi 12.1 semua build yang didukung

- Citrix ADC dan NetScaler Gateway versi 12.0 semua build yang didukung

- Citrix ADC dan NetScaler Gateway versi 11.1 semua build yang didukung

- Citrix NetScaler ADC dan NetScaler Gateway versi 10.5 semua build yang didukung

Perusahaan membuat pengungkapan tanpa merilis patch keamanan untuk perangkat lunak yang rentan; sebaliknya, Citrix menawarkan mitigasi untuk membantu administrator menjaga server mereka terhadap kemungkinan serangan jarak jauh potential – dan bahkan pada saat penulisan, tidak ada patch yang tersedia hampir 23 hari setelah pengungkapan.

Melalui serangan siber terhadap server yang rentan pertama kali terlihat di alam liar pekan lalu ketika peretas mengembangkan eksploitasi pribadi setelah membalikkan informasi mitigasi rekayasa, rilis publik PoC yang dipersenjatai sekarang akan membuat lebih mudah bagi skrip skrip berketerampilan rendah untuk meluncurkan serangan siber terhadap organisasi yang rentan.

Menurut Shodan, pada saat penulisan, ada lebih dari 125.400 server Citrix ADC atau Gateway yang dapat diakses publik dan dapat dieksploitasi semalam jika tidak diambil offline atau dilindungi menggunakan mitigasi yang tersedia.

Ketika membahas rincian teknis dari cacat dalam posting blog yang diterbitkan kemarin, MDSsec juga merilis demonstrasi video tentang eksploitasi yang mereka kembangkan tetapi memilih untuk tidak merilisnya pada saat ini.

Selain menerapkan mitigasi yang disarankan, administrator Citrix ADC juga disarankan untuk memantau log perangkat mereka jika ada serangan.