Grup Hacking Rusia Menargetkan Bank di Seluruh Dunia Dengan Taktik yang Berkembang

APT Diam, kelompok penjahat cyber berbahasa Rusia, yang dikenal karena menargetkan organisasi keuangan terutama di negara-negara bekas Soviet dan negara-negara tetangga kini secara agresif menargetkan bank di lebih dari 30 negara di seluruh Amerika, Eropa, Afrika, dan Asia.

Aktif sejak setidaknya September 2016, kampanye sukses grup APT Silence yang terbaru adalah melawan Dutch-Bangla Bank yang berbasis di Bangladesh, yang kehilangan lebih dari $ 3 juta selama serangkaian penarikan tunai ATM selama beberapa hari.

Menurut sebuah laporan baru perusahaan cybersecurity yang bermarkas di Singapura, Group-IB, berbagi dengan The Hacker News, kelompok peretasan telah secara signifikan memperluas geografi mereka dalam beberapa bulan terakhir, meningkatkan frekuensi kampanye serangan mereka, serta meningkatkan arsenalnya.

Laporan ini juga menjelaskan evolusi kelompok peretasan Diam dari "peretas muda dan bermotivasi tinggi" menjadi salah satu kelompok ancaman persisten canggih (APT) paling canggih yang kini menjadi ancaman bagi bank-bank di seluruh dunia.

Grup peretasan APT Silence telah memperbarui TTP (taktik, teknik, dan prosedur) mereka yang unik dan mengubah abjad enkripsi, enkripsi string, dan perintah untuk bot dan modul utama untuk menghindari deteksi oleh alat keamanan.

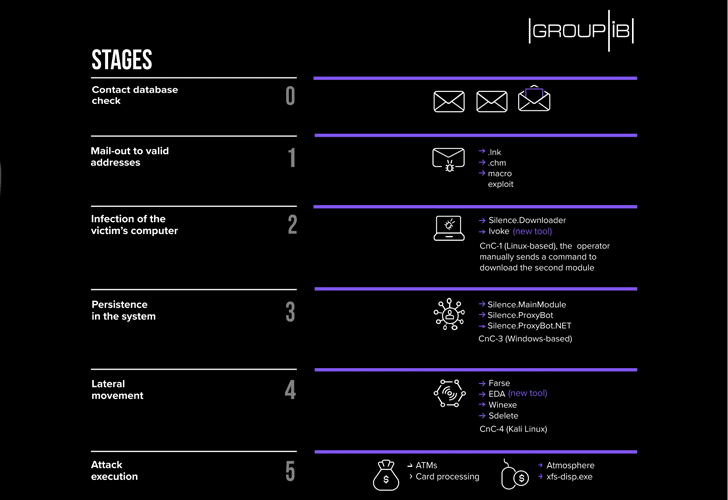

"Selain itu, aktor telah sepenuhnya menulis ulang TrueBot loader, modul tahap pertama, yang menjadi dasar keberhasilan seluruh serangan grup. Para peretas juga mulai menggunakan Ivoke, loader tanpa fileless, dan agen EDA, keduanya ditulis dalam PowerShell," kata para peneliti.

EDA adalah agen PowerShell, yang dirancang untuk mengontrol sistem yang dikompromikan dengan melakukan tugas-tugas melalui shell perintah dan lalu lintas tunneling menggunakan protokol DNS, dan didasarkan pada proyek Empire dan dnscat2.

Seperti kebanyakan grup peretasan, geng Silence juga mengandalkan email spear-phishing dengan makro Documents atau exploit, file CHM, dan pintasan .LNK sebagai lampiran jahat untuk awalnya mengkompromikan korban mereka.

Setelah berada di organisasi korban, kelompok ini memanfaatkan TTP yang lebih canggih dan menyebarkan malware tambahan, baik TrueBot atau pemuat PowerShell tanpa filew baru bernama Ivoke, keduanya dirancang untuk mengumpulkan informasi tentang sistem yang terinfeksi dan mengirimkannya ke server CnC perantara.

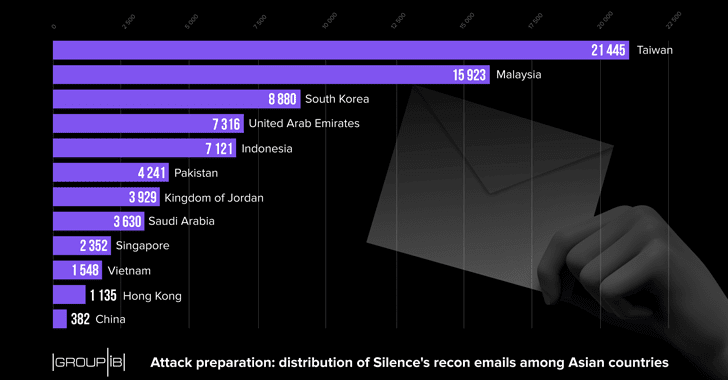

Untuk memilih target mereka, grup pertama-tama membuat "daftar target" terkini dari alamat email aktif dengan mengirim "email pengintaian," yang biasanya berisi gambar atau tautan tanpa muatan berbahaya.

"Kampanye ini tidak lagi terfokus hanya pada Rusia dan negara-negara bekas Soviet tetapi menyebar ke seluruh Asia dan Eropa. Sejak laporan publik terakhir kami, Silence telah mengirimkan lebih dari 170.000 email pengintaian ke bank-bank di Rusia, bekas Uni Soviet, Asia, dan Eropa , "tulis laporan itu.

"Pada November 2018, Silence mencoba membidik pasar Asia untuk pertama kalinya dalam sejarah mereka. Secara total, Silence mengirimkan sekitar 80.000 email, dengan lebih dari setengahnya menargetkan Taiwan, Malaysia, dan Korea Selatan."

Menampilkan kampanye terbaru Silence APT group – dari Mei 2018 hingga 1 Agustus 2019 – para peneliti menggambarkan peningkatan kerusakan dari operasi mereka dan mengkonfirmasi bahwa jumlah dana yang dicuri oleh Silence telah meningkat lima kali lipat sejak tahap awal, memperkirakan total kerugian $ 4,2 juta.

Selain itu, para peneliti Grup-IB juga mencurigai bahwa TrueBot (alias Silence.Downloader) dan FlawedAmmyy loader telah dikembangkan oleh orang yang sama karena kedua malware ditandatangani dengan sertifikat digital yang sama.

FlawedAmmyy loader adalah Trojan akses jarak jauh (RAT) yang terkait dengan TA505, kelompok ancaman berbahasa Rusia terpisah yang bertanggung jawab atas banyak serangan skala besar yang melibatkan serangan email yang sangat tertarget serta kampanye pesan multi-juta yang masif sejak setidaknya 2014.

"Ancaman yang berkembang yang ditimbulkan oleh Silence dan ekspansi globalnya yang cepat mendorong kami untuk membuat kedua laporan tersebut tersedia untuk umum guna membantu spesialis keamanan cyber mendeteksi dan secara tepat menghubungkan serangan Silence di seluruh dunia pada tahap awal," kata para peneliti.

Peneliti Grup-IB tidak membagikan nama bank yang ditargetkan oleh Silence APT tetapi mengatakan bahwa kelompok tersebut berhasil menargetkan bank di India (pada Agustus 2018), Rusia (pada Februari 2019, "IT Bank" Rusia), Kirgistan (pada Mei 2019 ), Rusia (pada Juni 2019), dan Chili, Ghana, Kosta Rika, dan Bulgaria (pada Juli 2019).

Group-IB telah menerbitkan temuan yang lebih rinci tentang Silence APT dalam laporan barunya yang berjudul, "Diam 2.0: Global Going"Anda dapat membuka laporannya untuk informasi lebih lanjut.