NetCAT merupakan teknik baru yang memungkinkan deteksi penekanan tombol dalam sesi SSH

Serangan NetCAT didasarkan pada fakta bahwa data cache kartu jaringan aktif, dan kecepatan pemrosesan paket dalam jaringan lokal modern cukup untuk mempengaruhi pengisian cache dan menentukan ada atau tidaknya data dalam cache melalui analisis keterlambatan pengiriman data.

Ketika sesi interaktif digunakan, misalnya melalui SSH, paket jaringan dikirim segera setelah menekan tombol, yaitu, penundaan paket berkorelasi dengan keterlambatan antara penekanan tombol.

Menggunakan metode analisis statistik dan mempertimbangkan bahwa penundaan antara penekanan tombol umumnya tergantung pada posisi tombol pada keyboard, dimungkinkan dengan beberapa kemungkinan untuk menciptakan kembali informasi input. Sebagai contoh, kebanyakan orang biasanya menulis "s" setelah "a" jauh lebih cepat daripada "g" setelah "s".

Informasi yang disimpan dalam cache prosesor juga memungkinkan Anda untuk menilai waktu yang tepat dari paket yang dikirim oleh kartu jaringan saat memproses koneksi seperti SSH.

Dengan menghasilkan arus lalu lintas tertentu, seorang penyerang dapat menentukan kapan data baru muncul di cache terkait dengan aktivitas tertentu dalam sistem.

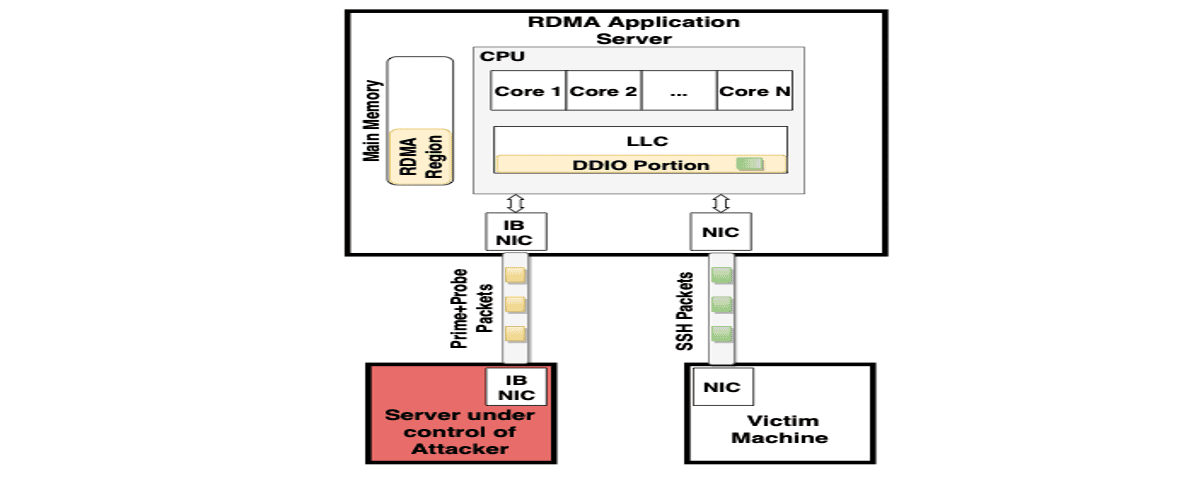

Untuk menganalisis konten cache, metode Prime + Probe digunakan, yang terdiri dari mengisi cache dengan satu set nilai referensi dan mengukur waktu akses kepada mereka ketika mengisi untuk menentukan perubahan.

Mungkin saja tekniknya proposal dapat digunakan untuk menentukan tidak hanya penekanan tombol, tetapi juga tipe lain dari data rahasia yang disimpan dalam cache CPU.

Dalam serangan kami, kami mengambil keuntungan dari fakta bahwa server aplikasi yang diaktifkan DDIO memiliki sumber daya bersama (cache level terakhir) antara core CPU dan kartu jaringan. Kami merekayasa balik properti penting dari DDIO untuk memahami bagaimana cache dibagikan dengan DDIO.

Secara potensial, serangan dapat dilakukan ketika RDMA dinonaktifkan, tetapi tanpa RDMA efektivitasnya berkurang dan eksekusi menjadi sangat rumit.

Dimungkinkan juga untuk menggunakan DDIO untuk mengatur saluran komunikasi yang menyamar yang digunakan untuk mentransfer data setelah server dikompromikan, tanpa melalui sistem keamanan.

Sumber: https://www.vusec.net