OpenSSH sekarang mendukung kunci keamanan FIDO U2F untuk otentikasi 2-faktor

Ini berita bagus untuk sysadmin. Sekarang Anda dapat menggunakan kunci keamanan fisik sebagai otentikasi dua faktor berbasis perangkat keras untuk masuk secara aman ke sistem jarak jauh melalui protokol SSH.

OpenSSH, salah satu implementasi open-source yang paling banyak digunakan dari Protokol Secure Shell (SSH), kemarin mengumumkan versi 8.2 dari perangkat lunak yang terutama mencakup dua peningkatan keamanan baru yang signifikan.

Pertama, OpenSSH 8.2 menambahkan dukungan untuk autentikator perangkat keras FIDO / U2F, dan yang kedua, telah menghentikan algoritma tanda tangan kunci publik SSH-RSA dan berencana untuk menonaktifkannya secara default di versi perangkat lunak yang akan datang.

Perangkat keamanan perangkat keras berbasis protokol FIDO (Fast Identity Online) lebih kuat dan mekanisme yang sangat mudah untuk otentikasi karena memungkinkan kriptografi kunci publik untuk melindungi terhadap serangan malware, phishing, dan serangan manusia tingkat lanjut yang canggih.

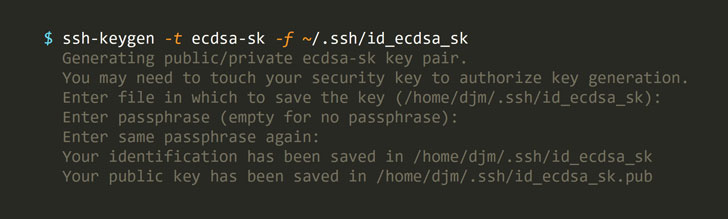

"Dalam OpenSSH, perangkat FIDO didukung oleh tipe kunci publik baru 'ecdsa-sk' dan 'ed25519-sk', bersama dengan tipe sertifikat yang sesuai," kata catatan rilis OpenSSH 8.2.

"Token FIDO paling umum terhubung melalui USB tetapi dapat dipasang melalui cara lain seperti Bluetooth atau NFC. Di OpenSSH, komunikasi dengan token dikelola melalui perpustakaan middleware."

Tim OpenSSH pertama kali memperkenalkan dukungan untuk U2F / FIDO sebagai fitur eksperimental pada November 2019, yang mengandalkan middleware yang sama untuk libfido2 Yubico yang mampu berbicara dengan token USB HID U2F atau FIDO2 standar apa pun.

Kunci keamanan fisik menambahkan lapisan otentikasi tambahan ke akun di atas kata sandi Anda, dan pengguna dapat dengan cepat masuk ke akun mereka dengan aman hanya dengan memasukkan kunci keamanan USB dan menekan tombol.

Itu berarti, bahkan jika penyerang berhasil menginfeksi komputer Anda atau entah bagaimana mencuri kata sandi SSH Anda, mereka tidak akan dapat mengakses sistem jarak jauh melalui SSH tanpa menghadirkan kunci keamanan fisik.

Selain itu, pengumuman untuk mencabut algoritma tanda tangan kunci publik SSH-RSA juga signifikan karena algoritma hash SHA-1 lambat dan berpotensi tidak aman yang dapat dipecahkan dengan mudah menggunakan lebih sedikit sumber daya daripada sebelumnya.

"Algoritma ini sayangnya masih digunakan secara luas meskipun ada alternatif yang lebih baik, menjadi satu-satunya algoritma tanda tangan kunci publik yang ditentukan oleh RFC SSH asli."

"Rilis OpenSSH di masa depan akan mengaktifkan UpdateHostKeys secara default untuk memungkinkan klien untuk bermigrasi secara otomatis ke algoritma yang lebih baik. Pengguna dapat mempertimbangkan untuk mengaktifkan opsi ini secara manual."

Jika Anda tidak menyadarinya, OpenSSH tahun lalu juga memperkenalkan fitur keamanan lain yang mengenkripsi kunci privat sebelum menyimpannya ke dalam memori sistem, melindunginya terhadap hampir semua jenis serangan saluran samping.

Anda dapat menemukan informasi lebih lanjut tentang rilis terbaru dan panduan tentang cara membuat kunci keamanan perangkat keras dengan OpenSSH dalam catatan rilis.