Extrahera data från rumslig kalkylator genom skärmens ljusstyrka

Obs: I nästa ämne du kommer att läsa kommer du att lära dig om: Extrahera data från rumslig kalkylator genom skärmens ljusstyrka

Detta kan låta skrämmande och opraktiskt, men hackare kan också extrahera känslig data från din dator genom att ändra ljusstyrkan på din skärm, delar ny cybersäkerhetsforskning med The Hacker. News.

Under de senaste åren har flera cybersäkerhetsforskare visat innovativa sätt att i hemlighet extrahera data från datorer med isolerade luftgap som inte kan kopplas trådlöst eller fysiskt till andra datorer eller nätverksenheter.

Dessa smarta idéer bygger på att utnyttja utsläpp som inte uppfattas av datorkomponenter, såsom ljus, ljud, temperatur, radiofrekvenser eller ultraljudsvågor, och till och med använda strömfluktuationerna i strömmarna.

Till exempel kan potentiella angripare sabotera försörjningskedjor för att infektera luftkonditionerade datorer, men de kan inte alltid lita på att insiders av misstag bär USB-enheter med data från specifika anläggningar. .

När det kommer till mål med högt värde kan denna ovanliga teknik, som verkar teoretisk och ohjälpsam för många, spela en viktig roll för att läcka känslig data från komprometterade datorer, kontaminerad men ingen luft.

Hur fungerar Air Attack Brightness?

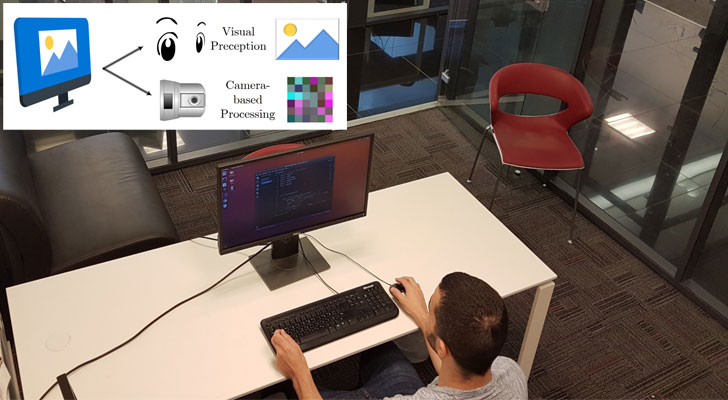

I sin senaste forskning med akademiska kollegor designade Mordechai Guri, chef för Ben Gurion Universitys forskningscenter för cybersäkerhet i Israel, en ny optisk cloaking-kanal genom vilken angripare kan stjäla data från kartlagda datorer i luften utan en anslutning. nätverk eller i fysisk kontakt med enheten. .

“Denna hemliga kanal är osynlig och fungerar även när användaren arbetar på datorn. Den komprometterade skadliga datorn kan få känsliga data (t.ex. filer, bilder), krypteringsnyckel och lösenord) och justera skärmens ljusstyrka, osynlig för användaren.” sa forskarna.

Grundidén bakom datakryptering och omkompilering liknar de tidigare fallen, till exempel kodar skadlig programvara informationen som samlas in som en sekvens av byte och modifierar den sedan till en signal.signal1′ och ‘0’.

I det här fallet använder angriparen små förändringar i LCD-skärmens ljusstyrka, som förblir osynlig för blotta ögat, för att i hemlighet manipulera binär information till mönster som morsekod.

På en LCD-skärm har varje pixel en RGB-palett som producerar de nödvändiga sammansatta färgerna. I den föreslagna moduleringen ändras RGB-färgsammansättningen för varje pixel något. “

Dessa ändringar är inte synliga, eftersom de är relativt små och sker snabbt med tanke på skärmens uppdateringsfrekvens. Dessutom kan användaren inte se den övergripande färgförändringen av bilden på skärmen.

Å andra sidan kan angripare samla in denna dataström med hjälp av videoinspelningar från komprometterade datorskärmar, fångad av lokala övervakningskameror, smartphonekameror eller webbkameror. Den filtrerade informationen kan sedan rekonstrueras med hjälp av databehandlingstekniker. Bild.

Som visas i en demonstrationsvideo som delas med The Hacker News, infekterade forskare luftburna tunga datorer med skadlig programvara som specifikt skär skärmbuffertar för att strypa data i ASK med hjälp av hur man ändrar bitmappens ljusstyrka i termer av den aktuella biten (‘1’ eller ‘0’ ).

Detaljerad teknisk information om denna studie finns i ett dokument (PDF) med titeln “BRIGHTNESS: Air Space Workstation Securing Data Leaks Through Screen Brightness”, publicerat idag av Mordechai Guri, Dima Bykhovsky och Yuval Elovici.

Populär teknik för datautvinning i luftrummet

Det är inte första gången Ben-Gurion-forskare har utarbetat en hemlig teknik för att rikta in sig på ventilerade datorer. Tidigare forskning om luftknäckare inkluderar:

- Elektrisk hammare en attack för att filtrera data från datorer som är gipsade genom kraftledningar.

- MYGGA En teknik som använder två (eller flera) datorer med luftgap placerade i samma rum som i hemlighet kan utbyta data via ultraljudsvågor.

- Beatcoins En teknik som kan få angripare att stjäla privata krypteringsnycklar från luftförorenade kryptoplånböcker.

- dykning En attack som hämtar känslig information från en luftburen dator med hjälp av infraröd CCTV används för mörkerseende.

- MAGNETO och ODINI Denna teknik använder magnetfältet som genereras av CPU:n som en hemlig kanal mellan luften och närmaste smartphonesystem.

- USBee attacker kan användas för att stjäla data från datorer med luft med radiofrekvensöverföring från USB-kontakten.

- Diskfiltrering attacker som kan stjäla data med hjälp av röstsignaler som sänds ut från hårddiskar (HDD) på datorer med luftgap;

- BitWhper att den förlitar sig på värmeväxling mellan två datorsystem för att i hemlighet suga upp lösenord eller säkerhetsnycklar;

- Plan hjälper till att förvandla datorns grafikkort till en FM-sändare för att spela in tangenttryckningar;

- Fläkt en teknik som använder brus som avges av en datorfläkt för att överföra data; och

- GSM Cellulära frekvensberoende attacker.