Trong thử nghiệm thâm nhập và hack có đạo đức, việc bẻ khóa mật khẩu là rất quan trọng để giành quyền truy cập vào hệ thống hoặc máy chủ.

Mật khẩu hiếm khi được lưu trữ ở dạng văn bản thuần túy trong các hệ thống và cơ sở dữ liệu.

Mật khẩu luôn được băm trước khi được lưu trữ trong cơ sở dữ liệu và hàm băm được so sánh trong quá trình xác minh.

Tùy thuộc vào mã hóa được sử dụng, các hệ thống khác nhau lưu trữ mật khẩu băm theo những cách khác nhau. Và nếu bạn có hàm băm, bạn có thể dễ dàng bẻ khóa bất kỳ mật khẩu nào.

Trong bài viết này, chúng ta sẽ tìm hiểu cách bẻ khóa băm mật khẩu bằng công cụ dòng lệnh Hashcat tiện dụng và tuyệt vời.

Vì vậy, hãy bắt đầu.

Nhưng trước đó…

Hàm băm là gì?

Băm là quá trình chuyển đổi đầu vào văn bản thuần túy thành một chuỗi văn bản có kích thước cố định bằng cách sử dụng một hàm toán học được gọi là hàm băm. Bất kỳ văn bản nào, bất kể độ dài, có thể được biến thành một tổ hợp ngẫu nhiên của các số nguyên và bảng chữ cái bằng một thuật toán.

- Đầu vào đề cập đến tin nhắn sẽ được mã hóa.

- Hàm băm là một thuật toán mã hóa chẳng hạn như MD5 và SHA-256 chuyển đổi một chuỗi thành giá trị băm.

- Và cuối cùng, kết quả là giá trị băm.

băm là gì?

hash là công cụ khôi phục mật khẩu nhanh nhất. Nó được thiết kế để bẻ khóa những mật khẩu rất phức tạp trong thời gian ngắn. Và công cụ này cũng có khả năng danh sách từ và tấn công vũ phu.

Hashcat có hai biến thể. Dựa trên CPU và GPU (Bộ xử lý đồ họa). Một công cụ dựa trên GPU có thể bẻ khóa các hàm băm trong thời gian ngắn hơn so với CPU. Bạn có thể kiểm tra các yêu cầu trình điều khiển GPU trên trang web chính thức của họ.

Đặc điểm

- Miễn phí và mã nguồn mở

- Hơn 200 biến thể băm có thể được thực hiện.

- Hỗ trợ nhiều hệ điều hành như Linux, Windows và macOS.

- Hỗ trợ đa nền tảng có sẵn, chẳng hạn như hỗ trợ CPU và GPU.

- Nhiều giá trị băm có thể bị phá vỡ cùng một lúc.

- Các tệp bộ ký tự hex và muối hex được hỗ trợ, cùng với điều chỉnh hiệu suất tự động.

- Có một hệ thống điểm chuẩn tích hợp.

- Các mạng bẻ khóa phân tán có thể được xử lý bằng các lớp phủ.

Bạn cũng có thể xem các tính năng khác từ trang web của họ.

cài đặt Hashcat

Trước tiên, hãy đảm bảo rằng hệ thống Linux của bạn được cập nhật với các chương trình và công cụ mới nhất.

Để làm điều này, hãy mở một thiết bị đầu cuối và gõ:

$ sudo apt update && sudo apt upgrade

Hashcat thường được cài đặt sẵn trên Kali Linux. Bạn có thể tìm thấy công cụ này trong phần bẻ khóa mật khẩu. Nhưng nếu bạn cần cài đặt thủ công trên bất kỳ bản phân phối Linux nào, hãy nhập lệnh sau vào terminal.

$ sudo apt-get install hashcat

Sử dụng các công cụ

Để bắt đầu với Hashcat, chúng tôi cần một số hàm băm mật khẩu. Nếu bạn không có phím tắt để ngắt, trước tiên chúng tôi sẽ tạo một số phím tắt.

Để tạo lối tắt bằng dòng lệnh, hãy làm theo định dạng bên dưới.

echo -n "input" | algorithm | tr -d "-">>outputfiename

Ví dụ: bạn có thể thấy rằng tôi đã chuyển đổi một số từ thành viết tắt bằng thuật toán md5 bên dưới.

┌──(root💀kali)-[/home/writer/Desktop] └─# echo -n "newsblog.pl" | md5sum | tr -d "-">>crackhash.txt echo -n "password123" | md5sum | tr -d "-">>crackhash.txt echo -n "Webtechnology" | md5sum | tr -d "-">>crackhash.txt echo -n "microsoftteams" | md5sum | tr -d "-">>crackhash.txt echo -n "recyclebin" | md5sum | tr -d "-">>crackhash.txt

Và kết quả sẽ được lưu trong tệp crackhash.txt.

Bây giờ chúng tôi sẽ kiểm tra hàm băm đã được lưu trong tệp đã cho.

┌──(root💀kali)-[/home/writer/Desktop] └─# cat crackhash.txt 066d45208667198296e0688629e28b14 482c811da5d5b4bcd497ffeaa98491e3 72a2bc267579aae943326d17e14a8048 2192d208d304b75bcd00b29bc8de5024 caae8dd682acb088ed63e2d492fe1e13

Hãy xem, bây giờ chúng tôi có một số phím tắt để phá vỡ. Đây là quy trình tạo hàm băm bằng thuật toán đã chọn.

Bước tiếp theo là chạy Hashcat trên PC Linux của bạn. Chỉ cần sử dụng lệnh sau để sử dụng Hashcat.

$ hashcat --help

Nó sẽ hiển thị cho bạn tất cả các tùy chọn bạn cần biết để chạy công cụ. Trong thiết bị đầu cuối, bạn sẽ tìm thấy tất cả các chế độ tấn công và băm.

Hình thức chung của lệnh là

$ hashcat -a num -m num hashfile wordlistfile

Ở đây ‘num’ đại diện cho chế độ băm và tấn công cụ thể sẽ sử dụng. Bằng cách cuộn qua thiết bị đầu cuối, bạn có thể tìm thấy các con số chính xác cho mỗi cuộc tấn công và chế độ băm đối với md4 – con số là 0và đối với thuật toán sha256, con số này là 1740.

Danh sách từ tôi sẽ sử dụng là danh sách từ rockyou. Bạn có thể dễ dàng tìm thấy danh sách từ này trong /usr/share/wordlists.

Bạn thậm chí có thể sử dụng lệnh định vị để tìm đường dẫn danh sách từ đó.

┌──(root💀kali)-[/home/writer] └─# locate rockyou.txt

Và cuối cùng, để bẻ khóa các giá trị băm bằng tệp danh sách từ, hãy sử dụng lệnh sau.

$ hashcat -a 0 -m 0 ./crackhash.txt rockyou.txt

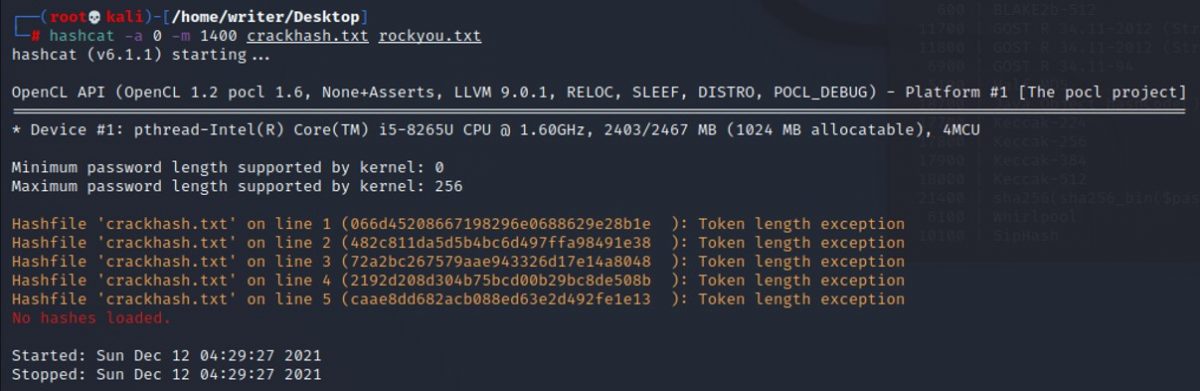

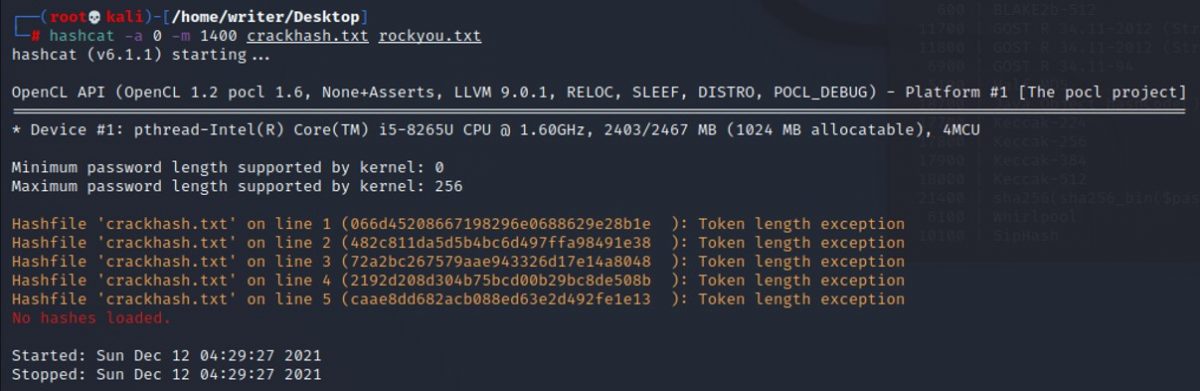

Khi chạy lệnh này, bạn có thể gặp lỗi thời gian chạy (Lỗi ngoại lệ độ dài mã thông báo), lỗi này có thể dễ dàng giải quyết.

Để giải quyết vấn đề này, hãy lưu riêng từng phím tắt trong một tệp khác. Lỗi này xảy ra nếu bạn có bộ xử lý hoặc card đồ họa chậm. Nếu máy tính của bạn có bộ xử lý nhanh, bạn có thể dễ dàng bẻ khóa tất cả các giá trị băm cùng lúc với chính tệp đó.

Vì vậy, sau khi sửa lỗi và mọi thứ, kết quả sẽ như thế này.

┌──(root💀kali)-[/home/writer/Desktop]

└─# hashcat -a 0 -m 0 hashcrack.txt rockyou.txt

hashcat (v6.1.1) starting...

OpenCL API (OpenCL 1.2 pocl 1.6, None+Asserts, LLVM 9.0.1, RELOC, SLEEF, DISTRO, POCL_DEBUG) - Platform #1 [The pocl project]

=============================================================================================================================

* Device #1: pthread-Intel(R) Core(TM) i5-8265U CPU @ 1.60GHz, 2403/2467 MB (1024 MB allocatable), 4MCU

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Rules: 1

Dictionary cache built:

* Filename..: rockyou.txt

* Passwords.: 14344405

* Bytes.....: 139921671

* Keyspace..: 14344398

* Runtime...: 1 sec

8276b0e763d7c9044d255e025fe0c212: [email protected]

Session..........: hashcat

Status...........: Cracked

Hash.Name........: MD5

Hash.Target......: 8276b0e763d7c9044d255e025fe0c212

Time.Started.....: Sun Dec 12 08:06:15 2021 (0 secs)

Time.Estimated...: Sun Dec 12 08:06:15 2021 (0 secs)

Guess.Base.......: File (rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 1059.6 kH/s (0.52ms) @ Accel:1024 Loops:1 Thr:1 Vec:8

Recovered........: 1/1 (100.00%) Digests

Progress.........: 4096/14344398 (0.03%)

Rejected.........: 0/4096 (0.00%)

Restore.Point....: 0/14344398 (0.00%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidates.#1....: 123456 -> pampam

Started: Sun Dec 12 08:06:13 2021

Stopped: Sun Dec 12 08:06:16 2021Trong kết quả ở trên, sau khi chi tiết bộ đệm từ điển, bạn có thể thấy rằng hàm băm đã bị bẻ khóa và mật khẩu đã bị lộ.

Đăng kí

Hy vọng bạn đã hiểu rõ hơn về cách sử dụng Hashcat để bẻ khóa mật khẩu.

Bạn cũng có thể quan tâm đến các công cụ kiểm tra thâm nhập brute-force khác nhau và một số công cụ kiểm tra thâm nhập tốt nhất.