Các nhà nghiên cứu an ninh mạng tại Check Point hôm nay đã tiết lộ chi tiết về hai lỗ hổng nguy hiểm tiềm ẩn được vá gần đây trong các dịch vụ Microsoft Azure, nếu được khai thác, có thể cho phép tin tặc nhắm vào một số doanh nghiệp chạy ứng dụng web và di động của họ trên Azure.

Azure App Service là dịch vụ tích hợp được quản lý hoàn toàn cho phép người dùng tạo ứng dụng web và thiết bị di động cho mọi nền tảng hoặc thiết bị và dễ dàng tích hợp chúng với các giải pháp SaaS, ứng dụng tại chỗ để tự động hóa quy trình kinh doanh.

Theo một báo cáo mà các nhà nghiên cứu chia sẻ với The Hacker News, lỗ hổng bảo mật đầu tiên (CVE-2019-1234) là vấn đề giả mạo yêu cầu đã ảnh hưởng đến Azure Stack, một giải pháp phần mềm điện toán đám mây lai của Microsoft.

Nếu bị khai thác, vấn đề sẽ cho phép tin tặc từ xa truy cập trái phép ảnh chụp màn hình và thông tin nhạy cảm của bất kỳ máy ảo nào chạy trên cơ sở hạ tầng Azure – không thành vấn đề nếu chúng chạy trên máy ảo dùng chung, chuyên dụng hoặc bị cô lập.

Theo các nhà nghiên cứu, lỗ hổng này có thể khai thác thông qua Microsoft Azure Stack Portal, giao diện nơi người dùng có thể truy cập vào các đám mây mà họ đã tạo bằng Azure Stack.

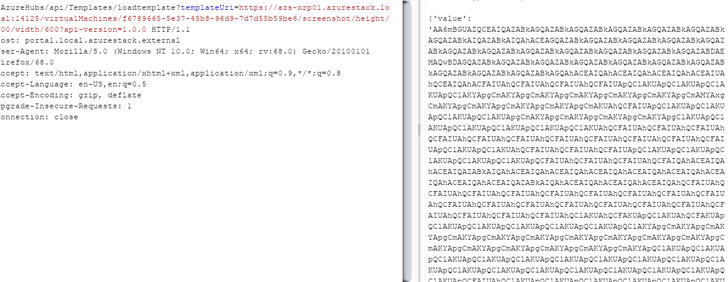

Bằng cách tận dụng API bảo hiểm, các nhà nghiên cứu đã tìm ra cách lấy tên và ID máy ảo, thông tin phần cứng như lõi, tổng bộ nhớ của các máy được nhắm mục tiêu và sau đó sử dụng nó với một yêu cầu HTTP không được xác thực khác để chụp ảnh màn hình, như được hiển thị.

Trong khi đó, vấn đề thứ hai (CVE-2019-1372) là một lỗ hổng thực thi mã từ xa đã ảnh hưởng đến Dịch vụ ứng dụng Azure trên Azure Stack, điều này sẽ cho phép tin tặc kiểm soát hoàn toàn toàn bộ máy chủ Azure và do đó kiểm soát doanh nghiệp 'Mã doanh nghiệp.

Điều thú vị hơn là kẻ tấn công có thể khai thác cả hai vấn đề bằng cách tạo tài khoản người dùng miễn phí với Azure Cloud và chạy các chức năng độc hại trên đó hoặc gửi các yêu cầu HTTP không được xác thực đến cổng thông tin người dùng Azure Stack.

Check Point đã xuất bản một bài viết kỹ thuật chi tiết về lỗ hổng thứ hai, nhưng tóm lại, nó nằm trong cách DWASSVC, một dịch vụ chịu trách nhiệm quản lý và chạy các ứng dụng của người thuê và các quy trình công nhân IIS, thực sự chạy ứng dụng của người thuê, giao tiếp với nhau nhiệm vụ xác định.

Do Azure Stack không thể kiểm tra độ dài của bộ đệm trước khi sao chép bộ nhớ vào bộ đệm, kẻ tấn công có thể đã khai thác vấn đề bằng cách gửi tin nhắn được chế tạo đặc biệt tới dịch vụ DWASSVC, cho phép nó thực thi mã độc trên máy chủ dưới dạng NT AUTHORITY / HỆ THỐNG cao nhất đặc quyền

"Vậy làm thế nào kẻ tấn công có thể gửi tin nhắn đến DWASSVC (DWASInterop.dll)? Theo thiết kế, khi chạy chức năng C # Azure, nó chạy trong ngữ cảnh của worker (w3wp.exe)", các nhà nghiên cứu cho biết.

"Điều này cho phép kẻ tấn công có khả năng liệt kê các tay cầm hiện đang mở. Bằng cách đó, anh ta có thể tìm thấy tay cầm ống có tên đã mở và gửi một thông điệp được chế tạo đặc biệt."

Nhà nghiên cứu của Check Point, Ronen Shustin, người đã phát hiện ra cả hai lỗ hổng, đã báo cáo một cách có trách nhiệm các vấn đề cho Microsoft vào năm ngoái, ngăn chặn tin tặc gây ra thiệt hại nghiêm trọng và hỗn loạn.

Sau khi vá cả hai vấn đề vào cuối năm ngoái, công ty đã trao cho Shustin 40.000 USD theo chương trình tiền thưởng lỗi Azure.