Các nhà điều tra nói rằng ransomware LockerGoga, MegaCortex và Ryuk được sử dụng trong các cuộc tấn công, nhắm vào các cơ sở hạ tầng quan trọng trên toàn thế giới.

Ransomware đã và đang gây ra sự hỗn loạn nghiêm trọng trong các doanh nghiệp trên toàn thế giới. Các công ty lo ngại rằng cơ sở dữ liệu của họ sẽ bị tàn phá bởi các cuộc tấn công ransomware ngày càng tăng, nhắm mục tiêu ngày càng nhiều ngành công nghiệp chính.

Chính phủ Hà Lan cảnh báo về ba ransomware đáng sợ

Một báo cáo của Trung tâm an ninh mạng quốc gia ở Hà Lan nói rằng ít nhất 1, 800 doanh nghiệp trên toàn thế giới bị ảnh hưởng bởi ransomware. Báo cáo cũng nhấn mạnh ba phần mềm độc hại mã hóa tệp chịu trách nhiệm cho sự lây nhiễm lớn. Đó là các ransomware LockerGoga, MegaCortex và Ryuk. Theo các nhà điều tra, ba mối đe dọa ransomware này sử dụng cùng một cơ sở hạ tầng kỹ thuật số và được coi là "hình thức phổ biến của ransomware".

Cơ sở hạ tầng quan trọng bị ảnh hưởng

Mặc dù NCSC nói rằng nạn nhân phần mềm độc hại đã ở xung quanh 1, 800, số lượng công ty mục tiêu thực tế có thể cao hơn nhiều. Tên của các tổ chức bị ảnh hưởng vẫn chưa được biết, tuy nhiên, các nhà điều tra tuyên bố rằng các cuộc tấn công ransomware là chống lại cơ sở hạ tầng quan trọng trên toàn thế giới.

NCSC đã tìm thấy những bằng chứng cho thấy Ryuk đã được sử dụng trong các cuộc tấn công của ransomware chống lại chính phủ, giáo dục và các tổ chức chăm sóc sức khỏe. Một trong những nạn nhân lớn của nó là công ty đa quốc gia Prosegur của Tây Ban Nha. Cuộc tấn công chống lại nó dẫn đến việc cô lập cả hệ thống bên trong và bên ngoài, tắt các liên lạc với khách hàng của mình.

MegaCortex được biết đến với mục tiêu mạng công ty. Các ransomware mã hóa các tệp, thay đổi mật khẩu người dùng và đe dọa sẽ xuất bản các tệp nạn nhân nếu họ không trả tiền chuộc. Một trong những nạn nhân của phần mềm độc hại là Sophos, người đã báo cáo rằng các Emotet hoặc Qakbot Trojans trên mạng của họ đã bị nhiễm MegaCortex.

Đồng thời, ransomware LockerGoga đã được sử dụng trong một số cuộc tấn công phần mềm độc hại chống lại các cơ sở hạ tầng quan trọng, như Altran Technologies ở Pháp, các công ty hóa chất Hexion và Momentive ở Hoa Kỳ và Norsk Hydro ở Na Uy, buộc phải chuyển sang hoạt động thủ công.

Bộ ba Ransomware được cài đặt thông qua các cuộc tấn công được nhắm mục tiêu

LockerGoga được biết đến là một phần của làn sóng nhiễm trùng cấp cao, đặc biệt nhắm vào các tập đoàn lớn. Nhóm chịu trách nhiệm về các vụ tấn công đã được xác định là những nhóm xuất phát từ Nga nơi cơ sở hạ tầng được thuê từ các nhóm khác. Hơn nữa, các nhóm liên quan đến cơ sở hạ tầng cho phép nhắm mục tiêu của các công ty lớn và lây nhiễm chúng với LockerGoga.

Các chuyên gia mạng tiết lộ rằng hầu hết các cuộc tấn công được thực hiện bởi "một tổ chức tội phạm chuyên nghiệp" theo cách khá có tổ chức. Trong khi một trong các nhóm đang đối phó với các nỗ lực thâm nhập, một nhóm khác đang triển khai phần mềm độc hại. Bằng cách sử dụng các biến thể của mối đe dọa phần mềm độc hại TrickBot và Emotet, các hệ thống dễ bị tấn công có thể bị nhiễm LockerGoga dẫn đến việc nó giảm tải trọng thông qua cửa hậu. Tải trọng của LockerGoga có thể được thực thi thông qua phiên bản được đổi tên của công cụ quản trị hệ thống. Sự lây lan ban đầu của LockerGoga thường diễn ra thông qua các thiết bị đầu cuối bị nhiễm đến các hệ thống được kết nối khác trong mạng.

Theo các nhà nghiên cứu đã phân tích ransomware MegaCortex, tin tặc đã truy cập vào mạng trước và sau đó thỏa hiệp Windows bộ điều khiển miền. Sau khi thỏa hiệp bộ điều khiển miền, bọn tội phạm sẽ cài đặt Cobalt Strike để mở vỏ ngược lại cho chúng.

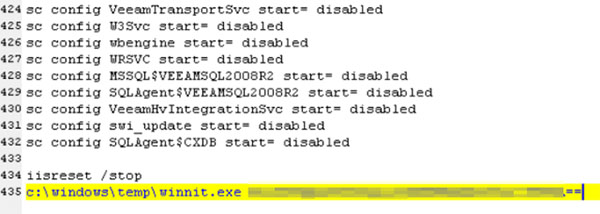

Sau khi có được quyền truy cập đầy đủ vào mạng, tin tặc sẽ sử dụng PsExec để truyền bá một tệp bó và phần mềm ransomware có tên winnit.exe đến các máy tính còn lại, như trong Hình 1 phía dưới. Sau đó, tệp bó sẽ được thực thi và tất cả các máy trạm sẽ được mã hóa ngay lập tức.

Nhân vật 1. Batch File – Nguồn: Bleepstatic.com

Nhân vật 1. Batch File – Nguồn: Bleepstatic.com

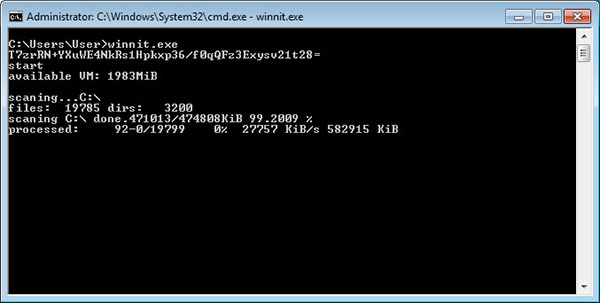

Khi chương trình thực thi winnit.exe được khởi chạy, một chuỗi mã hóa base64 cụ thể sẽ được cung cấp để MegaCortex có thể trích xuất và đưa DLL vào bộ nhớ. Khi phần mềm ransomware mã hóa một tệp, nó sẽ nối phần mở rộng .megac0rtx vào tên của nó và một điểm đánh dấu tệp MEGA-G8 =, như trong Hình 2 phía dưới.

Theo các nhà nghiên cứu, MegaCortex được phát triển để theo dõi bởi một tin tặc sống và sau đó được dọn sạch sau khi thực hiện xong, tương tự như các phương pháp được sử dụng bởi LockerGoga.

Nhân vật 2. Mã hóa tệp MegaCortex – Nguồn: Bleepstatic.com

Nhân vật 2. Mã hóa tệp MegaCortex – Nguồn: Bleepstatic.com

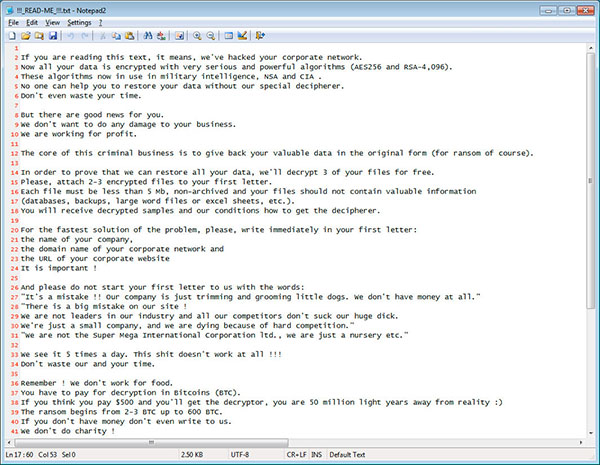

Ghi chú tiền chuộc của MegaCortex được gọi là "!!! _ READ-ME _ !!!. Txt" và nó được lưu trên màn hình của nạn nhân. Nó chứa email của những kẻ tấn công và hướng dẫn thanh toán. Số tiền chuộc thường dao động từ 2-3 bitcoin đến 600 BTC, như trong hình 3 phía dưới.

Nhân vật 3. Tiền chuộc MegaCortex Note – Nguồn: Bleepstatic.com

Nhân vật 3. Tiền chuộc MegaCortex Note – Nguồn: Bleepstatic.com

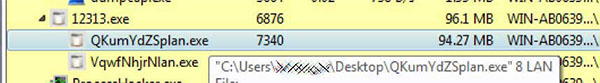

Sau khi phân tích Ryuk ransomware, các chuyên gia bảo mật tuyên bố rằng nó sử dụng tính năng Wake-on-Lan (một tính năng phần cứng cho phép đánh thức thiết bị hoặc bật nguồn bằng cách gửi một gói mạng đặc biệt tới nó) để bật trên các thiết bị tắt nguồn trên mạng bị xâm nhập để mã hóa thành công lớn hơn. Khi Ryuk được thực thi, nó sẽ sinh ra các quy trình con với đối số '8 LAN ', như trong hình 4 phía dưới.

Nhân vật 4. Sinh sản các quy trình với đối số '8 LAN '- Nguồn: Bleepstatic.com

Nhân vật 4. Sinh sản các quy trình với đối số '8 LAN '- Nguồn: Bleepstatic.com

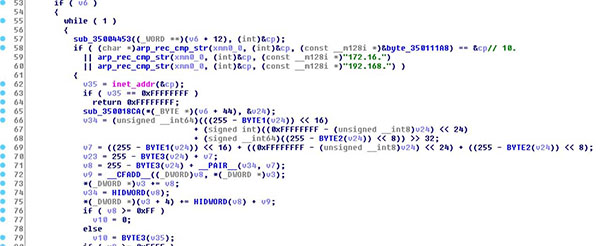

Sau đó, phần mềm ransomware sẽ quét bảng ARP của thiết bị và kiểm tra xem các mục nhập có phải là một phần của mạng con địa chỉ IP riêng của "10.", "172.16." Và "192.168", như trong Hình không 5 phía dưới. Một khía cạnh cũng cần lưu ý là thực tế là LockerGoga có thể di chuyển các vấn đề dòng lệnh vào một thư mục TEMP và đổi tên chính nó để trốn tránh sự phát hiện về cơ bản. LockerGoga cũng có các quy trình con có nhiệm vụ mã hóa dữ liệu, đây là một phương pháp mà các mối đe dọa ransomware khác đã áp dụng.

Nhân vật 5. Kiểm tra mạng riêng – Nguồn: Bleepstatic.com

Nhân vật 5. Kiểm tra mạng riêng – Nguồn: Bleepstatic.com

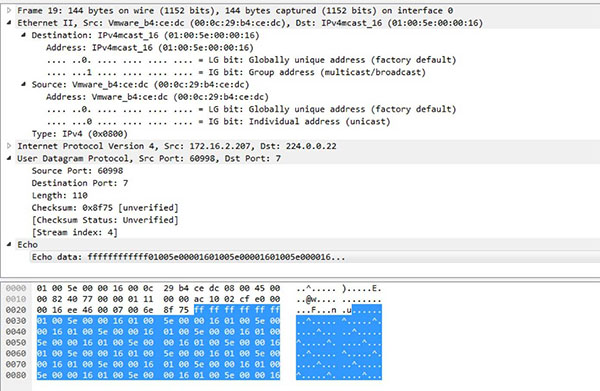

Trong trường hợp mục ARP là một phần của bất kỳ mạng nào trong số đó, rukomware Ryuk sẽ gửi gói Wake-on-Lan (WoL) đến địa chỉ MAC của thiết bị để bật nguồn. Yêu cầu WoL xuất hiện dưới dạng 'gói ma thuật' chứa 'FF FF FF FF FF FF FF', như trong Hình 6 phía dưới.

Nhân vật 6. Ryuk Ransomware Gửi gói WoL – Nguồn: Bleepstatic.com

Nhân vật 6. Ryuk Ransomware Gửi gói WoL – Nguồn: Bleepstatic.com

Trong trường hợp yêu cầu WoL thành công, Ryuk sẽ cố gắn kết chia sẻ quản trị C $ của thiết bị từ xa. Khi chia sẻ được gắn kết, ổ đĩa của máy tính từ xa cũng sẽ được mã hóa.

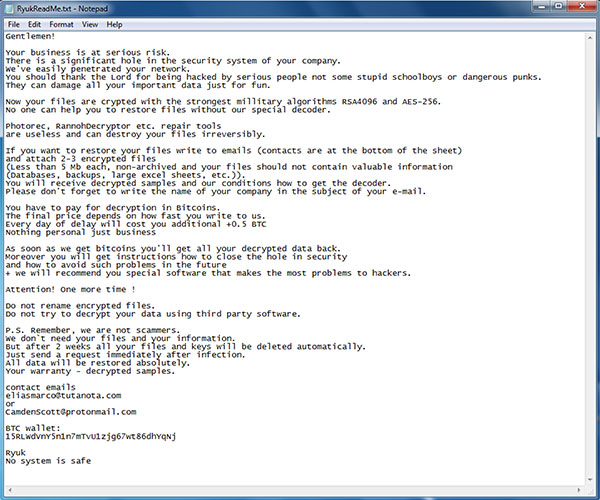

Các địa chỉ email được liên kết với Ryuk ransomware là [email protected] và [email protected], được bao gồm trong ghi chú tiền chuộc của nó, như trong Hình 7 phía dưới.

Nhân vật 7. Tiền chuộc Ryuk Note – Nguồn: Zdnet.com

Nhân vật 7. Tiền chuộc Ryuk Note – Nguồn: Zdnet.com

LockerGoga, được sử dụng bởi hầu như cùng một nhóm tin tặc, đã được phát hiện lần đầu tiên vào tháng 1 năm 2019 khi phần mềm ransomware tấn công các hệ thống của công ty Altran Technologies của Pháp. Do cuộc tấn công này, mạng của công ty đã phải ngừng hoạt động ngay lập tức.

Theo các chuyên gia mạng, ransomware LockerGoga thường nhắm mục tiêu các tệp DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, POTX, POT Tuy nhiên, nếu phần mềm độc hại được khởi chạy với đối số dòng lệnh '-w', nó sẽ tấn công tất cả các loại tệp.

Các công tắc khác được hỗ trợ là '-k' và '-m' cho mã hóa cơ sở 64 và để cung cấp các địa chỉ email có trong ghi chú tiền chuộc.

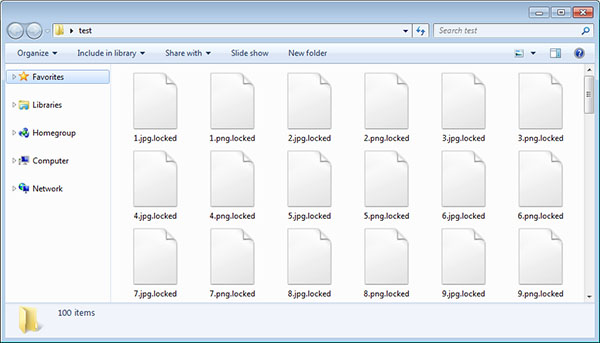

Sau khi mã hóa các tệp được nhắm mục tiêu, LockerGoga sẽ nối thêm phần mở rộng .locked cho chúng. Điều này có nghĩa là một tệp có tên test.jpg sẽ được mã hóa đầu tiên và sau đó được đổi tên thành test.jpg.locked, như trong Hình 8 phía dưới.

Nhân vật 8. Các tập tin được mã hóa của LockerGoga – Nguồn: Bleepstatic.com

Nhân vật 8. Các tập tin được mã hóa của LockerGoga – Nguồn: Bleepstatic.com

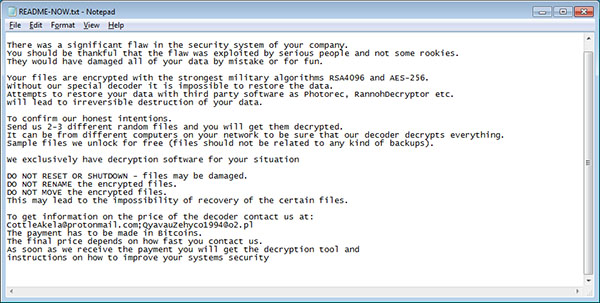

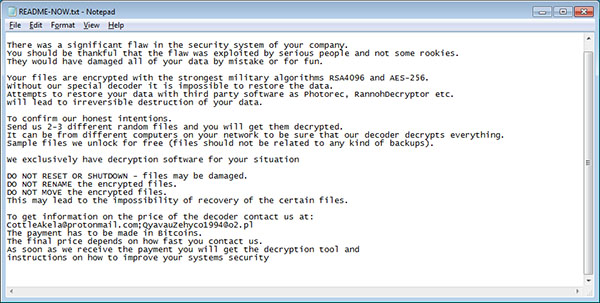

Khi phần mềm ransomware mã hóa các tệp trên máy tính, nó sẽ bỏ một ghi chú tiền chuộc có tên README-NOW.txt trên máy tính để bàn, bao gồm các địa chỉ email để được hướng dẫn thanh toán để đổi lấy khóa giải mã, như trong Hình 9 phía dưới.

Nhân vật 9. Tiền chuộc Note – Nguồn: Bleepstatic.com

Nhân vật 9. Tiền chuộc Note – Nguồn: Bleepstatic.com

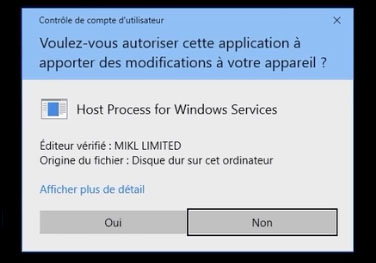

Một sự thật thú vị về phần mềm ransomware LockerGoga là nó sử dụng chứng chỉ hợp lệ làm tăng cơ hội triển khai trên máy tính của nạn nhân mà không gây ra bất kỳ nghi ngờ nào. Tuy nhiên, nếu bạn chú ý đến Windows cảnh báo yêu cầu ủy quyền chứng chỉ, bạn sẽ nhận thấy có gì đó không đúng vì nó dành cho quy trình lưu trữ Windows Các dịch vụ và chữ ký là của MIKL Limited (một công ty tư vấn CNTT được thành lập tại Anh vào ngày 17 tháng 12 năm 2014), như trong Hình 10 bên dưới.

Hình 10. Chứng chỉ LockerGoga – Nguồn: Bleepstatic.com

Hình 10. Chứng chỉ LockerGoga – Nguồn: Bleepstatic.com

Theo các nhà nghiên cứu, các mẫu tệp được biết đến cho ransomware LockerGoga cho đến nay, là 'worker' và 'worker32', và ransomware khởi chạy một quy trình có tên tương tự như Microsoft sử dụng cho nó Windows Các dịch vụ, chẳng hạn như 'svch0st' hoặc 'svchub.'

Các địa chỉ email được liên kết với ransomware LockerGoga là [email protected] và [email protected], được bao gồm trong ghi chú tiền chuộc của nó, như trong Hình 11 bên dưới.

Hình 11. Tiền chuộc LockerGoga Note – Nguồn: Bleepstatic.com

Hình 11. Tiền chuộc LockerGoga Note – Nguồn: Bleepstatic.com

Tấn công Ransomware tiếp tục tăng

Việc ba phần mềm độc hại đã đủ để đóng cửa hoạt động của các công ty lớn không chỉ đáng lo ngại. Theo các chuyên gia bảo mật, sự thành công của các cuộc tấn công ransomware khiến những kẻ tấn công thậm chí quyết tâm hơn để đạt được mục tiêu của họ, trong khi các doanh nghiệp mục tiêu tiếp tục tăng.

Truyền bá ransomware trên các nạn nhân của công ty không phải là phần tồi tệ nhất của một vụ xâm nhập. Trong một số trường hợp, mã hóa tập tin được bắt đầu bằng việc lọc dữ liệu, có thể được bán cho các tin tặc khác hoặc được sử dụng để thực hiện các hành vi phá hoại. Vì vậy, miễn là các nạn nhân trả tiền chuộc, các cuộc tấn công sẽ tiếp tục và điều duy nhất còn lại cho các công ty là tăng cường bảo mật trực tuyến của họ, các chuyên gia mạng cảnh báo.