Một báo cáo toàn diện tiết lộ chi tiêu của cuộc tấn công ransomware, tác động kinh doanh và các nhóm tội phạm mạng hàng đầu đã được xác định.

Chia sẻ bài viết

Héloïse Famié-Galtier / Xuất bản vào ngày 14 tháng 4 năm 2022 lúc 08:15

Số tiền chuộc và chi tiêu kinh doanh trong các cuộc tấn công bằng ransomware tăng mạnh vào năm 2021. © Palo Alto Networks / Unit 42

Palo Alto Networks, một công ty chuyên về an ninh mạng và Đơn vị 42, đơn vị tập hợp các chuyên gia về các mối đe dọa mạng và các bên liên quan với các tổ chức, công bố một báo cáo về các mối đe dọa ransomware và sự trỗi dậy của kiểu tấn công này trong năm 2021. Báo cáo này là dựa trên phân tích dữ liệu từ nhiều nguồn, cả bên trong và bên ngoài, bởi Bài 42. Dữ liệu được ẩn danh và phân loại theo chủ đề. Mục tiêu: xác định thủ phạm của các cuộc tấn công kiểu ransomware và hoạt động modi của chúng.

10 nhân vật quan trọng liên quan đến các cuộc tấn công ransomware cần biết vào năm 2022

Trong báo cáo này, Đơn vị 42 của Palo Alto Networks nhấn mạnh sự gia tăng mạnh mẽ của ransomware vào năm 2021 và tiết lộ rằng hoạt động tống tiền kép, xuất hiện vào năm 2020, đã gia tăng. Thực hành này liên quan đến việc đòi tiền chuộc kết hợp với các mối đe dọa sẽ tiết lộ công khai dữ liệu bị đánh cắp nếu nạn nhân không trả tiền chuộc. Các số liệu quan trọng cần nhớ là:

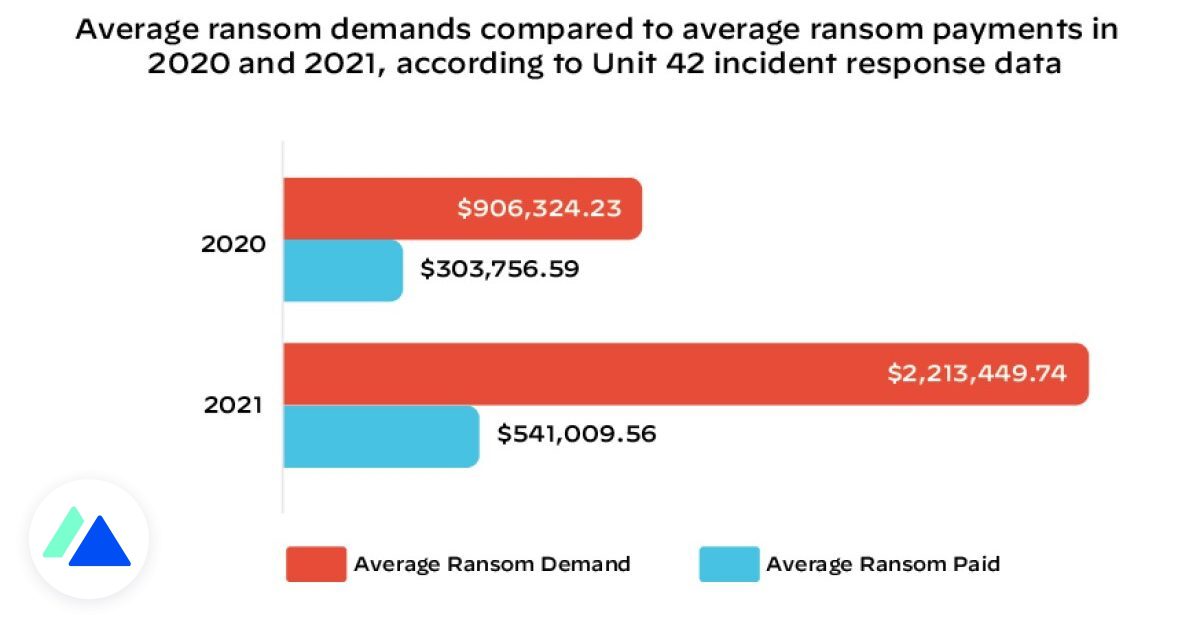

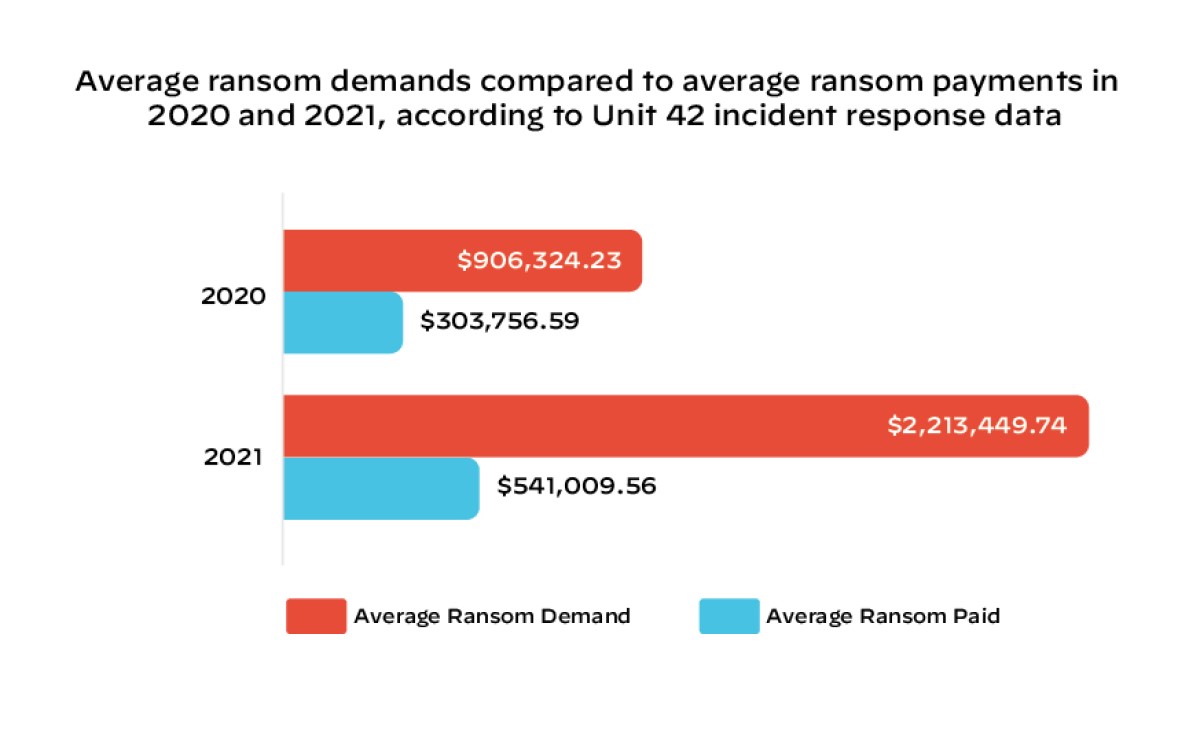

Số lượng trung bình được yêu cầu trong một cuộc tấn công ransomware tăng 144% vào năm 2021, đạt 2,2 triệu (so với 900.000 đô la vào năm 2020), Khoản thanh toán trung bình cho các cuộc tấn công ransomware tăng 78% vào năm 2021, lên hơn 500.000 đô la (so với 300.000 đô la vào năm 2020), Các khoản thanh toán thực tế được thực hiện trong các cuộc tấn công Ransomware chiếm trung bình 42,42% số tiền chuộc ban đầu , 35 nhóm ransomware mới đã xuất hiện vào năm 2021, sử dụng các kỹ thuật tống tiền kép,

2 566 nạn nhân bị rò rỉ thông tin trên các trang web rò rỉ ransomware, tăng 85% so với năm 2020, Châu Âu là một trong những quốc gia bị ảnh hưởng nhiều nhất bởi các cuộc tấn công ransomware (31%), sau Hoa Kỳ (60%), mục tiêu nhiều nhất các lĩnh vực là dịch vụ pháp lý (hơn 1 100 nạn nhân được xác định), lĩnh vực xây dựng (hơn 600 nạn nhân) và lĩnh vực bán lẻ (gần 400 nạn nhân), 58% tổ chức đã trả tiền chuộc và 14% công ty tuyên bố đã làm như vậy nhiều lần, nhóm ransomware Conti Conti đã công bố tên của 511 tổ chức trên trang web rò rỉ dark web của mình.

Các nhóm ransomware sử dụng mã độc tống tiền gấp đôi vào năm 2020 so với năm 2021. © Palo Alto Networks / Unit 42

Các nhóm ransomware sử dụng mã độc tống tiền gấp đôi vào năm 2020 so với năm 2021. © Palo Alto Networks / Unit 42Các nhóm ransomware hoạt động tích cực nhất

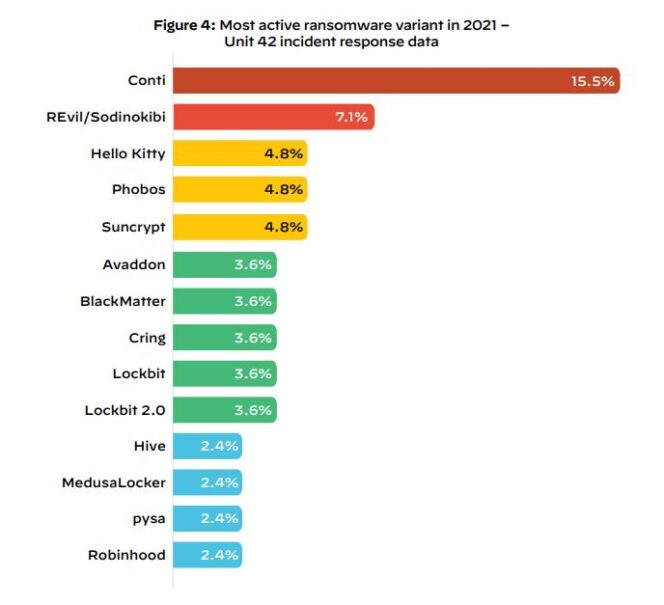

Báo cáo xác định các nhóm ransomware hàng đầu gây ra năm 2021. Nhiều người trong số họ sử dụng “Ransomware-as-a-Service” (RaaS), một phiên bản tội phạm của SaaS, liên quan đến mô hình kinh doanh bán hoặc cho thuê ransomware cho người mua. Nói tóm lại, một hệ thống để làm cho phần mềm độc hại có thể truy cập được trên cơ sở đăng ký.

Trong số các nhóm ransomware độc hại và quan trọng nhất được phân tích bởi Đơn vị 42:

-

Tiếp theo: đây là nhóm ransomware hoạt động tích cực nhất. Nó đại diện cho 15,5 % các cuộc tấn công kiểu này theo Đơn vị 42. Nó được coi là nhóm tàn nhẫn nhất kể từ khi xuất hiện vào năm 2020, thực hiện các cuộc tấn công vào bệnh viện, dịch vụ khẩn cấp hoặc dịch vụ công cộng, sử dụng kỹ thuật tống tiền kép. Kể từ khi xuất hiện, nhóm đã làm rò rỉ thông tin từ hơn 600 tổ chức. Các yêu cầu về tiền chuộc của nhóm dao động giữa 178 và 3 hàng triệu đô la.

REvil / Sodinokibi: nhóm hoạt động tích cực thứ hai liên quan đến các cuộc tấn công ransomware vào năm 2021, nó được coi là một trong những nhà cung cấp RaaS quan trọng nhất. Các yêu cầu về tiền chuộc khác nhau tùy thuộc vào quy mô của các tổ chức và loại dữ liệu bị đánh cắp. Ngoài ra, khi nạn nhân không đáp ứng được thời hạn thanh toán bằng bitcoin, bọn tội phạm mạng sẽ tăng gấp đôi số tiền chuộc. Dữ liệu bị đánh cắp sẽ bị tiết lộ nếu công ty không thanh toán hoặc không tham gia đàm phán.

BlackCat (hay còn gọi là ALPHV): dòng ransomware này nổi lên vào cuối năm 2021 và nhanh chóng trở nên nổi tiếng. Tận dụng mô hình kinh doanh Ransomware-as-a-Service (RaaS), BlackCat đã thực hiện các cuộc gọi thành viên trong các diễn đàn tội phạm mạng đã biết. Nhóm này đã đề nghị các chi nhánh khai thác ransomware và giữ 80-90% số tiền chuộc. Trong khi BlackCat chủ yếu nhắm mục tiêu vào các công ty Mỹ, các chi nhánh của nó cũng đã tấn công các tổ chức ở châu Âu. Nó chủ yếu nhắm vào các lĩnh vực xây dựng, bán lẻ, vận tải, viễn thông và thậm chí cả dược phẩm.

Các nhóm ransomware hàng đầu được thấy vào năm 2021. © Palo Alto Networks / Unit 42

Các nhóm ransomware hàng đầu được thấy vào năm 2021. © Palo Alto Networks / Unit 42Chống Ransomware: 10 Lời khuyên cho Doanh nghiệp

Để chống lại và bảo vệ khỏi ransomware, Palo Alto Networks khuyến nghị nên triển khai đào tạo nâng cao nhận thức về an ninh mạng cho nhân viên như một điểm khởi đầu. Ngoài ra, tổ chức nêu chi tiết mười bước để xây dựng một chiến lược toàn cầu nhằm giảm nguy cơ và tác động của một cuộc tấn công ransomware trong công ty:

Bám sát diễn biến của các mối đe dọa để thực hiện các biện pháp bảo vệ phù hợp nhằm bảo vệ tổ chức của bạn. Phân tích tác động kinh doanh của việc mất dữ liệu quan trọng để hiểu những gì thực sự có nguy cơ và hiểu được những hậu quả tiềm ẩn về thượng nguồn và hạ nguồn, để bạn có thể ưu tiên các nỗ lực. Đánh giá mức độ sẵn sàng bên trong và bên ngoài – bao gồm các bên thứ ba, đối tác hoặc nhà cung cấp có thể gây ra rủi ro – với mục đích phát triển một lộ trình toàn diện. Xem xét và kiểm tra kế hoạch ứng phó sự cố của bạn với các bài tập và mô phỏng theo nhóm, để khắc phục sự cố và xây dựng khả năng truy xuất thông tin quan trọng của nó. Triển khai chiến lược bảo mật Zero Trust để loại bỏ sự tin tưởng ngầm và liên tục xác thực từng bước trong các tương tác kỹ thuật số của bạn. Mục tiêu: đặt các cuộc tấn công mạng vào tình thế khó khăn. Xác định các tài sản bị lộ để bạn có thể thực hiện hành động để giảm trường tấn công. Ngăn chặn các mối đe dọa đã biết và chưa biết bằng cách xác định và chặn mã khai thác và phần mềm độc hại. Chọn tự động hóa, bằng cách triển khai các công cụ (ví dụ: nền tảng SOAR) hỗ trợ khắc phục sự kiện tự động, để tăng tốc khả năng ứng phó và phục hồi sau sự cố. Bảo mật khối lượng công việc đám mây bằng cách chọn áp dụng các phương pháp hay nhất và triển khai các biện pháp bảo mật trong suốt vòng đời phát triển. Thu hút các chuyên gia để giúp bạn tạo ngân sách ứng phó sự cố có thể dự đoán được và thực hiện hành động nhanh hơn để giảm thiểu tác động của một cuộc tấn công.

Khám phá báo cáo đầy đủ