Ransomware là một loại vi-rút khiến nó không thể truy cập dữ liệu của bạn và chỉ được phát hành khi cứu hộ. Tìm hiểu cách xóa vĩnh viễn khỏi PC của bạn

Đại dịch virus mã hóa tập tin và tống tiền người dùng đã lan rộng ra toàn cầu. Một trong những người đầu tiên là ransomware WannaCry, ra mắt năm 2017, sử dụng SMBv1, một giao thức giúp PC giao tiếp với máy in và các thiết bị khác được kết nối với mạng. Bản sao và sửa đổi của họ theo sau. Điều gì nếu các tập tin của bạn bị ảnh hưởng bởi bệnh dịch này? Không chắc là bạn sẽ có thể giải mã các tập tin, ngay cả sau khi trả tiền chuộc. Tùy chọn duy nhất là tìm một giải pháp thay thế và:

- Khôi phục dữ liệu từ bản sao lưu;

- Trích xuất tập tin từ email;

- Tìm kiếm địa chỉ liên lạc và thông tin về các sứ giả.

Virus Ransomware tấn công chủ yếu thông qua máy in và các thiết bị khác

Virus Ransomware tấn công chủ yếu thông qua máy in và các thiết bị khácNhà phát triển của phần mềm, như Microsoft và Windows 10 không có giải pháp cho vấn đề này, làm cho nó trở thành lựa chọn hiệu quả nhất để khôi phục cơ sở dữ liệu Máy chủ SQL từ cuối cùng sao lưu. Tuy nhiên, nếu máy chủ không thể được khôi phục từ sao lưu? Phải làm gì nếu ransomware cũng mã hóa sao lưu?

Lỗi virus ransomware

Virus lây lan do các lỗi khác nhau trong các chương trình, hệ điều hành và thông qua kỹ thuật xã hội. Tuy nhiên, virus là chương trình, vì vậy chúng cũng có lỗi và lỗ hổng. Vi-rút ransomware, ví dụ, bạn cần mã hóa số lượng tệp tối đa một cách nhanh chóng. Đối với các tệp nhỏ, chẳng hạn như Excel, Lời, PowerPoint, Dự án, AutoCAD, CorelDRAWvà các tệp dữ liệu khác, quá trình mã hóa nhanh.4

Và nếu nó xảy ra nếu virus tìm thấy một tập tin dài, như FoxPro hoặc Cơ sở dữ liệu Microsoft Access? Trong trường hợp này, virus thường mã hóa phần đầu của tệp và di chuyển sang phần tiếp theo trên đĩa.

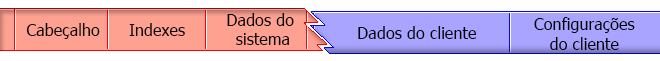

Điều này mang lại một chút hy vọng cho người dùng. Máy chủ Microsoft SQL lưu tập tin vào tập tin Ván ép và NDF. Kích thước của các tệp này rất ấn tượng: gigabyte và terabyte. Để lưu trữ, các đĩa rộng được sử dụng, thường dựa trên bộ điều khiển RAID. Mỗi tệp bắt đầu bằng một tiêu đề nhỏ, theo sau là một lượng lớn thông tin dịch vụ để truy cập nhanh vào dữ liệu, thông tin dịch vụ mô tả dữ liệu người dùng và những thứ tương tự.

Trong hầu hết các trường hợp, virus mã hóa hầu hết dữ liệu dịch vụ trong tệp Ván ép và NDF. Tuy nhiên, các trang chứa dữ liệu trong tệp vẫn không được mã hóa.

Phục hồi dữ liệu gián tiếp của máy chủ SQL

Có một số công cụ tinh vi có thể đọc dữ liệu và thu thập tất cả các trang và khối dữ liệu nếu thông tin dịch vụ không còn khả dụng do vi rút tấn công.

Tuy nhiên, bước tiếp theo là tìm kiếm công cụ (tiện ích, dịch vụ hoặc phương pháp khác) có thể phân tích dữ liệu trong các tệp Ván ép và NDF; tiện ích phục hồi có thể làm điều này cho cơ sở dữ liệu bị hỏng của Máy chủ Microsoft SQL. Chúng giải quyết các vấn đề tương tự trong cùng điều kiện ban đầu khi một phần của tệp cơ sở dữ liệu bị thiếu hoặc bị hỏng.

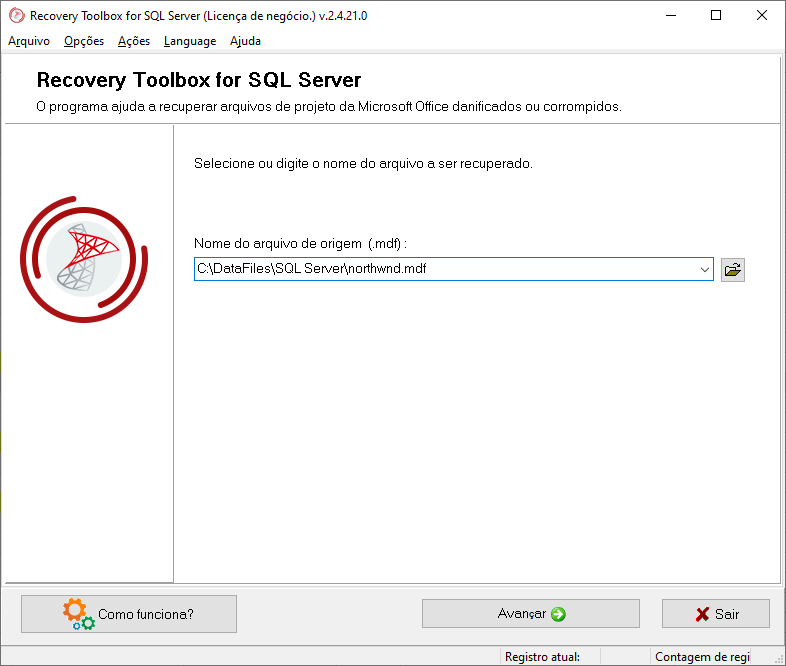

Tiện ích đơn giản và dễ tiếp cận nhất cho những mục đích này là Hộp công cụ phục hồi cho SQL Server. các phần mềm được phát triển hơn 10 năm trước từ các phiên bản đầu tiên của Máy chủ Microsoft SQL (6.5, 7.0, 2000) đến gần đây nhất (2017, 2019).

Tiện ích đơn giản và dễ tiếp cận nhất cho các mục đích này là Hộp công cụ khôi phục cho SQL Server.

Tiện ích đơn giản và dễ tiếp cận nhất cho các mục đích này là Hộp công cụ khôi phục cho SQL Server.Khôi phục cơ sở dữ liệu SQL Server sau khi tấn công vi rút ransomware

Kể từ khi Hộp công cụ phục hồi cho SQL Server nó được phát triển chỉ với một mục đích (để khôi phục cơ sở dữ liệu Microsoft SQL Server bị hỏng), nó chỉ chứa một vài cấu hình. Tiện ích được thực hiện dưới dạng trình hướng dẫn từng bước và ở mỗi giai đoạn, người dùng thực hiện một vài hành động đơn giản:

- Chọn tệp MDF được mã hóa;

- Chọn một phương pháp và vị trí khôi phục để lưu dữ liệu đã phục hồi;

- Chọn dữ liệu sẽ được lưu;

- Phục hồi dữ liệu và sao lưu bắt đầu.

Trong giai đoạn đầu, tiện ích đọc và phân tích cơ sở dữ liệu được mã hóa của Máy chủ SQL trong một thời gian dài; đây là giai đoạn quan trọng nhất của hoạt động của chương trình. Kích thước của tệp nguồn càng lớn và độ phức tạp của dữ liệu, chương trình sẽ chạy càng lâu ở giai đoạn này. Nếu một máy chủ mạnh có sẵn, có thể mất một ngày để chương trình đi qua các tệp kích thước 1-5 Tb.

Mọi thứ đã được khôi phục từ kho lưu trữ Ván ép mã hóa được trình bày cho người dùng dưới dạng bảng và danh sách thuận tiện trong Hộp công cụ phục hồi cho SQL Server. Người dùng có thể duyệt qua các trang chứa dữ liệu, bảng, chức năng và quy trình do người dùng xác định.

Nếu tập tin Ván ép đã được phân tích thành công, vì vậy các danh sách và bảng trên trang 2 của chương trình không trống. Mặt khác, không có gì để xem và không có gì để trả kể từ phiên bản demo của Hộp công cụ phục hồi cho SQL Server nó miễn phí

Nếu việc phân tích tệp được mã hóa thành công, thì bạn phải chọn cách lưu dữ liệu:

- Giống như các tập lệnh SQL trong một số tệp riêng biệt;

- Ngoài ra, xuất dữ liệu sang cơ sở dữ liệu mới Máy chủ Microsoft SQL.

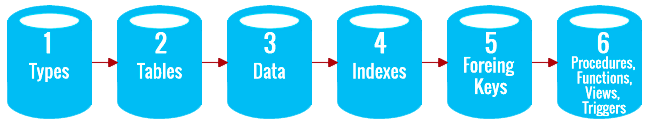

Chú ý: khi khôi phục cơ sở dữ liệu từ Máy chủ SQL sau một cuộc tấn công của virus ransomware, có khả năng mất một số dữ liệu; Ngoài ra, tính toàn vẹn dữ liệu có thể bị tổn hại. Do đó, khóa chính và khóa ngoại không có khả năng hoạt động; điều này được tiết lộ ở giai đoạn thực hiện Tập lệnh SQL với Khóa chính và / hoặc Khóa ngoài sau khi dữ liệu đã được nhập vào cơ sở dữ liệu. Các tập lệnh có khóa chính sẽ không được thực thi hoặc sẽ được thực thi có lỗi.

Trình tự thực thi tập lệnh SQL khi xuất dữ liệu sang cơ sở dữ liệu mới:

Chuỗi các kịch bản này được trình bày trong tập tin cài đặt .bat, đó Hộp công cụ phục hồi cho SQL Server lưu trong thư mục với tất cả các tập lệnh khác SQL. Chỉ cần chạy tệp này với các tham số cần thiết (Tên máy chủ, tên cơ sở dữ liệu, tên người dùng và mật khẩu) trên dòng lệnh. Bạn có thể phải chạy tập lệnh này nhiều lần để nhập dữ liệu vào cơ sở dữ liệu đầy đủ nhất.

Khôi phục cơ sở dữ liệu mà không cần thanh toán

Bây giờ, nếu một virus ransomware mã hóa cơ sở dữ liệu của bạn Máy chủ SQL, sau đó bạn có thể cố gắng khôi phục dữ liệu mà không cần thanh toán. Để làm điều này, bạn phải:

- Khôi phục dữ liệu từ bản sao lưu;

- Trích xuất dữ liệu từ các tệp .MDF / .NDF bằng cách sử dụng Hộp công cụ phục hồi cho SQL Server như các tập lệnh SQL;

- Nhập dữ liệu từ tập lệnh SQL vào cơ sở dữ liệu mới Máy chủ SQL.

Anh quản lý để loại bỏ virus ransomware của cuộc sống của bạn? Để lại nó trong các ý kiến!