Khi các bệnh viện trên khắp thế giới đấu tranh để đối phó với cuộc khủng hoảng virus mạch vành, tội phạm mạng – không có lương tâm và sự cảm thông – liên tục nhắm vào các tổ chức chăm sóc sức khỏe, cơ sở nghiên cứu và các tổ chức chính phủ khác có chứa ransomware và đánh cắp thông tin có hại.

Nghiên cứu mới, được công bố bởi Palo Alto Networks và chia sẻ với Hacker News, đã xác nhận rằng “các bên quan tâm được hưởng lợi từ tội phạm mạng sẽ đi đến bất kỳ mức độ nào, bao gồm nhắm mục tiêu vào các tổ chức tiền tuyến và ứng phó với dịch bệnh hàng ngày.”

Mặc dù công ty an ninh không đưa ra tên của các nạn nhân mới, nhưng họ nói rằng một tổ chức chăm sóc sức khỏe của chính phủ Canada và một trường đại học nghiên cứu y khoa Canada đã bị tấn công bởi ransomware, khi các nhóm tội phạm tìm cách khai thác khủng hoảng để kiếm lợi nhuận.

Các cuộc tấn công đã được phát hiện trong khoảng thời gian từ 24 tháng 3 đến 26 tháng 3 và bắt đầu như một phần của chiến dịch lừa đảo tập trung vào các coronavirus đã lan truyền rộng rãi trong những tháng gần đây.

Phát hiện Mạng Palo Alto đi kèm với Hoa Kỳ Bộ Y tế và Dịch vụ Nhân sinh (HHS), Công ty Công nghệ sinh học Gen 10, Bệnh viện Đại học Brno tại Cộng hòa Séc và Nghiên cứu Thuốc Hammersmith đã bị tấn công điện tử trong vài tuần qua.

Chương trình tiền chuộc được phân phối bằng cách khai thác CVE-2012-0158

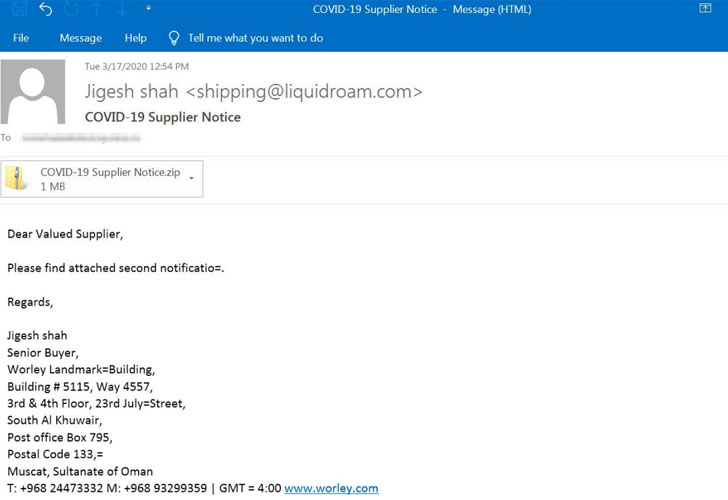

Theo các nhà nghiên cứu, chiến dịch bắt đầu với các email độc hại từ một địa chỉ lừa đảo mô phỏng Tổ chức Y tế Thế giới (noreply @ who (.) Int) được gửi đến một số cá nhân liên quan đến chăm sóc sức khỏe tham gia tích cực vào các nỗ lực phản hồi COVID-19.

Các cám dỗ email chứa tài liệu Định dạng văn bản đa dạng (RTF) được gọi là “20200323-sitrep-63-covid-19.doc, “Khi mở ra, đã cố gắng giới thiệu EDA2 Ransomware bằng cách khai thác lỗ hổng tràn bộ đệm đã biết (CVE-2012-0158) trong các điều khiển ActiveX ListView / TreeView của Microsoft trong Thư viện MSCOMCTL.OCX.

Các nhà nghiên cứu của Palo Alto Networks lưu ý rằng “thật thú vị khi lưu ý rằng mặc dù tên tệp chỉ rõ ngày cụ thể (ngày 23 tháng 3 năm 2020), tên tệp chưa được cập nhật trong suốt chiến dịch để phản ánh ngày hiện tại.”

“Điều thú vị là các tác giả phần mềm độc hại đã không cố gắng làm cho sự thu hút của họ có vẻ hợp pháp theo bất kỳ cách nào; rõ ràng từ trang đầu tiên của tài liệu rằng có gì đó không đúng.”

Sau khi thực hiện, nhị phân ransomware giao tiếp với Máy chủ chỉ huy và điều khiển (C2) để tải xuống một hình ảnh hoạt động như thông báo ransomware chính trên máy của nạn nhân, sau đó chuyển các chi tiết máy chủ để tạo khóa mã hóa tệp chuyên dụng trên màn hình hệ thống với phần mở rộng “bị khóa 20”.

Ngoài việc nhận khóa, máy chủ bị ảnh hưởng sử dụng yêu cầu Bài đăng HTTP để gửi khóa giải mã, được mã hóa bằng AES, đến máy chủ C2.

Palo Alto Networks đã xác nhận rằng chủng ransomware là EDA2 dựa trên cấu trúc mã cho các hành vi nhị phân, dựa trên máy chủ và dựa trên mạng đối với ransomware. EDA2 và Hidden Tear là một trong những ransomware mã nguồn mở đầu tiên được tạo ra cho mục đích giáo dục nhưng đã bị tin tặc lạm dụng để theo đuổi lợi ích riêng của chúng.

Tăng sự cố tiền chuộc

Các cuộc tấn công của Ransomware là kết quả của sự gia tăng các cuộc tấn công mạng khác liên quan đến dịch bệnh. Họ đã bao gồm một tập hợp các email lừa đảo đang cố gắng sử dụng khủng hoảng để thuyết phục mọi người nhấp vào liên kết tải phần mềm độc hại hoặc ransomware vào máy tính của họ.

Hơn nữa, báo cáo lừa đảo thương hiệu của Check Point Research trong quý đầu tiên của năm 2020 đã nhận thấy sự gia tăng của lừa đảo trên thiết bị di động khi mọi người dành nhiều thời gian hơn trên điện thoại để có được thông tin liên quan đến chủ nghĩa phát xít và công việc. Những kẻ tấn công đã được tìm thấy bắt chước các dịch vụ phổ biến như Netflix, Airbnb và Chase Bank để đánh cắp thông tin đăng nhập.

Với những hạn chế về thời gian và căng thẳng trong bệnh viện do dịch bệnh đang diễn ra, tin tặc dựa vào các tổ chức trả tiền chuộc để khôi phục quyền truy cập vào các hệ thống quan trọng và ngăn ngừa rối loạn chăm sóc bệnh nhân.

Một báo cáo được công bố bởi RisKIQ tuần trước cho thấy các cuộc tấn công của ransomware vào các cơ sở y tế đã tăng 35% trong giai đoạn 2016-2019, với nhu cầu tiền chuộc trung bình là 59.000 đô la trong 127 vụ tai nạn. Công ty an ninh mạng tuyên bố rằng tin tặc cũng ưa thích các bệnh viện nhỏ và trung tâm chăm sóc sức khỏe vì những lý do từ hỗ trợ bảo mật ít ỏi đến tăng khả năng chú ý đến các yêu cầu tiền chuộc.

Sự gia tăng các cuộc tấn công ransomware chống lại ngành y tế đã khiến INTERPOL đưa ra cảnh báo về mối đe dọa đối với các quốc gia thành viên.

Cơ quan này cho biết: “Tội phạm mạng sử dụng ransomware để giữ các bệnh viện và dịch vụ y tế làm con tin kỹ thuật số, ngăn họ truy cập các tệp và hệ thống quan trọng cho đến khi tiền chuộc được trả.”

Để bảo vệ các hệ thống khỏi các cuộc tấn công như vậy, INTERPOL cảnh báo các tổ chức giám sát các nỗ lực lừa đảo, mã hóa dữ liệu nhạy cảm và thực hiện sao lưu dữ liệu định kỳ, cũng như lưu trữ ngoại tuyến hoặc trên một mạng khác để ngăn chặn tội phạm mạng.