Cách nào tốt hơn để nhắm mục tiêu một lượng lớn nạn nhân, sau đó theo đuổi các nhà cung cấp có nhiều khách hàng, đó là những gì chúng ta đã thấy trong tuần này khi SmarterASP.net bị Snatch Ransomware tấn công và một ransomware mới có tên NextCry đặc biệt nhắm mục tiêu giải pháp chia sẻ tệp NextCloud .

Một câu chuyện lớn khác trong tuần này là cuộc tấn công DoppelPaymer vào công ty dầu mỏ quốc doanh Pemex của Mexico, nơi vụ tấn công đòi khoảng $4.9 triệu USD.

Mặt khác, nó chủ yếu là các biến thể mới của ransomware hiện có như Dharma và STOP Djvu.

Những người đóng góp và những người cung cấp thông tin và câu chuyện về ransomware mới trong tuần này bao gồm: @jorntvdw, @B ngủin Máy tính, @malwareforme, @Seifreed, @FourOctets, @ demonslay335, @fwosar, @malwrhunterteam, @PolarToffee, @struppigel, @LawrenceAdrams, @DanielGallagher, @JakubKroustek, @serghei, @Iovy_Ilascu, @campuscodi, @GazTheJourno, @siri_urz, @Sophosvà @GrujaRS

Ngày 9 tháng 11 năm 2019

Ransomware mới của Đức

MalwareHunterTeam đã tìm thấy một phần mềm ransomware mới của Đức dựa trên St ngu ngốc nối thêm .verschlüsselt tiện ích mở rộng và có mã mở khóa là "deinemutter".

Biến thể Nvram Pháp mới

GrujaRS tìm thấy một biến thể Pháp mới nối thêm .nvram mở rộng cho các tập tin được mã hóa.

Ngày 10 tháng 11 năm 2019

Nhà cung cấp dịch vụ lưu trữ ASP.NET chính bị nhiễm ransomware

SmarterASP.NET, một nhà cung cấp dịch vụ lưu trữ ASP.NET với hơn 440.000 khách hàng, đã bị tấn công ngày hôm qua bởi ransomware.

Ransomware mới sử dụng 7Zip

GrujaRS đã tìm thấy một phần mềm ransomware mới sử dụng 7zip vào các tệp bảo vệ mật khẩu và nối thêm phần mở rộng .crypted.

Ngày 11 tháng 11 năm 2019

Sodinokibi Ransomware Nhắm mục tiêu Châu Á thông qua Bộ khai thác RIG

Một chiến dịch quảng cáo độc hại mới đang được sử dụng trên các trò chơi web và blog chất lượng thấp đang chuyển hướng các nạn nhân châu Á đến bộ công cụ khai thác RIG, sau đó đang lặng lẽ cài đặt Sodinokibi Ransomware.

Biến thể KR Dharma Ransomware mới

Jakub Kroustek tìm thấy một biến thể mới của ransomware Dharma nối thêm .kr mở rộng cho các tập tin được mã hóa.

Nếu nó có vẻ quá tốt là đúng, rất có thể là: Không ai có thể giải mã được ransomware Dharma

Một công ty phục hồi dữ liệu đang nghi ngờ tuyên bố rằng họ đã bẻ khóa giải mã Dhans ransomware – mặc dù không có phương pháp nào để giải mã các tệp của nó.

Ngày 12 tháng 11 năm 2019

Dầu Pemex của Mexico bị tấn công Ransomware, $4.9 Triệu yêu cầu

Công ty dầu mỏ nhà nước của Mexico, Pemex, đã phải chịu một cuộc tấn công ransomware DoppelPaymer đòi $4.9 triệu USD để giải mã các tập tin của họ.

Biến thể Ransomware Ninja mới

Jakub Kroustek đã tìm thấy một biến thể mới của ransomware Dharma nối thêm .nhẫn giả mở rộng cho các tập tin được mã hóa.

Phát hiện Ransomware OMGLOL

S! Ri đã tìm thấy một phần mềm ransomware mới có tên OMGLOL. Nhiều khả năng là trollware.

Biến thể Peet STOP Djvu Ransomware mới

Michael Gillespie đã tìm thấy một biến thể mới của STOP Djvu Ransomware có gắn phần mở rộng .peet.

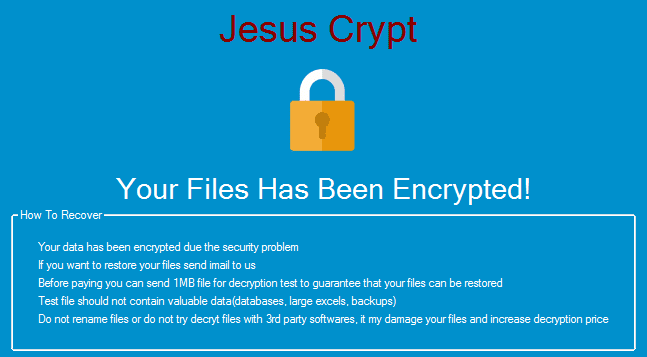

Ransomware mới JesusCrypt

MalwareHunterTeam đã tìm thấy một ransomware có tên JesusCrypt nối thêm phần mở rộng .jc.

Ngày 13 tháng 11 năm 2019

Stansomware lạ AnteFrigus chỉ nhắm mục tiêu ổ đĩa cụ thể

Một phần mềm ransomware mới và lạ có tên AnteFrigus hiện đang được phân phối thông qua quảng cáo độc hại để chuyển hướng người dùng đến bộ công cụ khai thác RIG. Không giống như các phần mềm ransomware khác, AnteFrigus không nhắm mục tiêu vào ổ C: mà chỉ các ổ đĩa khác thường được liên kết với các thiết bị di động và ổ đĩa mạng được ánh xạ.

PureLocker Ransomware có thể khóa tập tin trên Windows, Linux và macOS

Tội phạm mạng đã phát triển phần mềm ransomware có thể được chuyển đến tất cả các hệ điều hành chính và hiện đang được sử dụng trong các cuộc tấn công nhắm mục tiêu vào các máy chủ sản xuất.

Biến thể Grod STOP Djvu Ransomware mới

Michael Gillespie đã tìm thấy một biến thể mới của STOP Djvu Ransomware nối thêm .grod sự mở rộng.

Chuyện gì đã xảy ra? Thông tin chi tiết về RPS 205 Ransomware và Tech Outage

Tôi nhìn vào các tập tin máy chủ của chúng tôi và thấy chúng đã được mã hóa. Chúng tôi biết ngay đó là ransomware. Ở mọi nơi một tập tin được mã hóa, một ghi chú tiền chuộc đã được bỏ vào. Chúng tôi có hàng triệu tệp được mã hóa – và các tác nhân đe dọa bắt đầu mã hóa các bản sao lưu của chúng tôi. Nhìn nhận lại, nền tảng quân sự của tôi đã giúp tôi chuẩn bị cho việc này. Công việc viễn thông của tôi bắt đầu trong quân đội Hoa Kỳ. Tôi đã phục vụ hai tour du lịch Iraq và dành thời gian ở Hàn Quốc. Tôi được đào tạo để giữ một đầu cấp và giải quyết vấn đề tại một thời điểm. Tất nhiên đó là một loại chiến trường khác, nhưng tôi biết đây sẽ là trinh sát.

Ngày 14 tháng 11 năm 2019

Biến thể Clop Ransomware mới có một thông điệp dành cho CEO

MalwareHunterTeam nhận thấy rằng một biến thể ransomware Clop CryptoMix mới đã thêm một dòng vào ghi chú tiền chuộc nói rằng họ sẽ chỉ giải mã toàn bộ mạng và tin nhắn này sẽ được gửi đến CEO.

Làm thế nào các ransomware gây thiệt hại nhất trốn tránh bảo mật CNTT

Ransomware đã xuất hiện trong nhiều thập kỷ, nhưng nó vẫn là một mối đe dọa mạng phổ biến và sinh lợi. Chúng tôi quyết định xem xét kỹ hơn hành vi của ransomware khi nó ở trong hệ thống nạn nhân và cách thức sử dụng các công cụ và kỹ thuật khác nhau được sử dụng bởi các gia đình ransomware phổ biến nhất, từ WannaCry, Matrix và GandCrab đến Ryuk, SamSam, MegaCortex, và hơn thế nữa. Bài viết này là một bản tóm tắt của một báo cáo mà chúng tôi phát hành ngày hôm nay, Cách thức tấn công của Ransomware: Những người bảo vệ nên biết gì về các gia đình ransomware phổ biến và dai dẳng nhất.

Ngày 15 tháng 11 năm 2019

NextCry Ransomware mới mã hóa dữ liệu trên máy chủ NextCloud Linux

Một ransomware mới đã được tìm thấy trong tự nhiên hiện không bị phát hiện bởi các công cụ chống vi-rút trên các nền tảng quét công cộng. Tên của nó là NextCry do tiện ích mở rộng được gắn vào các tệp được mã hóa và nó nhắm mục tiêu đến các máy khách của dịch vụ chia sẻ và đồng bộ hóa tệp NextCloud.

Jakub Kroustek đã tìm thấy một biến thể mới của ransomware Dharma nối thêm .SSS mở rộng cho các tập tin được mã hóa.

Đó là nó cho tuần này! Hy vọng mọi người có một ngày cuối tuần tốt đẹp!