Ini adalah bagaimana kesalahan WhatsApp kritis yang dapat mengambil file Anda berfungsi

WhatsApp telah ditargetkan oleh para ahli dalam beberapa bulan terakhir, tidak hanya untuk pelanggaran media serius yang dialami oleh Jeff Bezos, tetapi juga untuk laporan yang menunjukkan beberapa kerentanan selama 2019.

Itu hanya salah satu kegagalan tahun lalu, ditemukan pada bulan Agustus, yang memungkinkan kurir mengakses file Anda Windows atau Mac jika Anda menggunakan versi web.

Setelah penemuan kerentanan oleh orang-orang dari Checkpoint, ahli javascript, Gal Weizman, mendedikasikan dirinya untuk menyelidiki masalah keamanan ini, dan menunjukkan kesimpulan yang menarik dari penelitian itu, seperti, misalnya, bahwa versi web platform Perpesanan dibuat dengan Electron, alat yang memungkinkan Anda membuat aplikasi berbasis web, yang juga merupakan standar yang cukup berulang sebagai kode untuk platform lain.

Selain itu, Electron didasarkan pada Chromium, mesin Google Chrome yang, seperti perangkat lunak lain, memiliki masalah keamanan.

Hal pertama yang Weizman temukan dengan latar belakang ini adalah bahwa, “Dengan menggunakan situs web WhatsApp, saya dapat menemukan baris kode tempat objek yang berisi pesan metadata terbentuk, memanipulasi dan kemudian membiarkan aplikasi melanjutkan aliran alami dari mengirim pesan, sehingga menciptakan pesan saya dengan mengabaikan mekanisme pemfilteran antarmuka pengguna ”.

Kemudian dia menemukan, seperti yang terjadi pada peretasan Bezos, bahwa dengan memasukkan tautan dari alamat web, tujuan akhir dapat dimanipulasi, yaitu, mengarahkan ulang ke situs mana pun yang saya inginkan, dengan penyamaran dan alamat yang tampak seperti yang asli di atas: "Orang dapat dengan mudah memanipulasi properti spanduk sebelum mengirimkannya ke penerima."

Kemudian menggunakan javascript, saya berhasil memasukkan kode berbahaya XSS.

“Untungnya untuk WhatsApp, browser berbasis Chromium menambahkan mekanisme pertahanan javascript:URI ketika saya menemukan kerentanan ini. Sayangnya untuk WhatsApp, di browser lain seperti Safari dan Edge, kerentanan ini masih terbuka. "

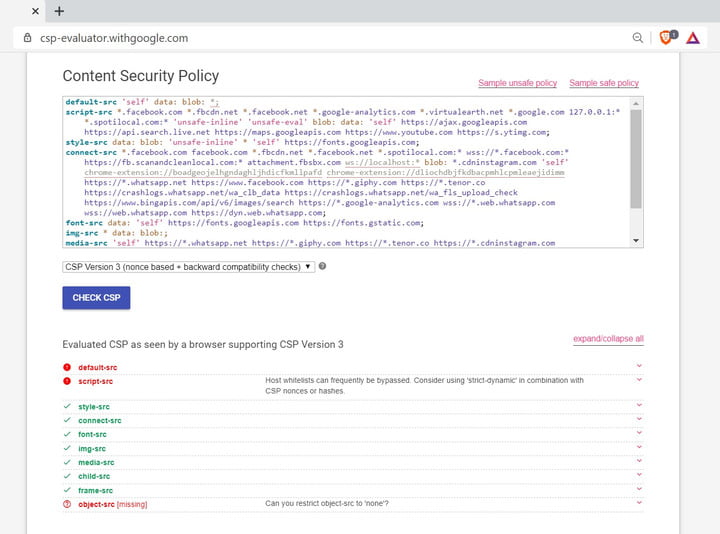

Akhirnya, ia memperkenalkan cara untuk melanggar Kebijakan Keamanan Konten WhatsApp (CSP), yang merupakan lapisan keamanan lainnya.

Kesimpulan Gal Weizman setelah melakukan ini sendiri adalah:

- Jika aplikasi Anda menggunakan spanduk pratinjau yang kaya dan spanduk-spanduk itu dirancang di sisi pengirim, pemfilteran Anda di sisi penerima harus sempurna. Anda tidak dapat membiarkan URL aneh dimuat di sisi penerima tanpa memastikannya sah.

- Aturan CSP sangat penting dan bisa mencegah sebagian besar bencana ini. Jika aturan CSP dikonfigurasi dengan baik, daya yang diperoleh XSS ini akan jauh lebih rendah. Mampu menghindari konfigurasi CSP memungkinkan penyerang mencuri informasi berharga dari korban, memuat muatan eksternal dengan mudah dan banyak lagi!

- Jika Anda akan menggunakan Elektron, Anda HARUS memastikan bahwa itu diperbarui dengan setiap pembaruan Chromium. Dan ini sangat penting: Pembaruan Chromium bukan hanya fitur baru yang menarik, di sebagian besar pembaruan Chromium, kerentanan serius sedang diperbaiki. Ketika Chromium diperbarui, aplikasi berbasis Elektron Anda juga harus diperbarui, jika tidak, Anda akan membuat pengguna Anda rentan terhadap kerentanan serius tanpa alasan.

Rekomendasi Editor