trojan rickBot mà trước đó đã tàn phá Windows người dùng bằng cách vô hiệu hóa Windows Người bảo vệ và lây nhiễm chúng giờ đã được sửa đổi để đánh cắp Windows Thông tin đăng nhập hoạt động. Đặc điểm mới này của trojan khét tiếng làm cho nó nguy hiểm hơn khi có liên quan đến an ninh.

Ảnh hưởng đến Windows bộ điều khiển miền, trojan TrickBot mô-đun mới có tên là AD ADll, thực thi một tập lệnh để đánh cắp Windows Thông tin thư mục hoạt động. Mô-đun mới đã được phát hiện bởi Sandor Neme, một nhà nghiên cứu bảo mật từ Virus Total.

Làm sao Windows Thông tin xác thực thư mục hoạt động được lưu trữ?

Khi một máy chủ hoạt động như một bộ điều khiển miền, cơ sở dữ liệu Active Directory được tạo và được lưu vào mặc định C: Windows NTD thư mục trên bộ điều khiển miền.

Thông tin bao gồm mật khẩu, người dùng, máy tính và các nhóm Windows Active Directory được lưu trữ trong một tệp gọi là ntds.dit bên trong cơ sở dữ liệu này. Vì đây là thông tin rất nhạy cảm, Windows mã hóa nó bằng BootKey được lưu trữ trong thành phần Hệ thống của Registry.

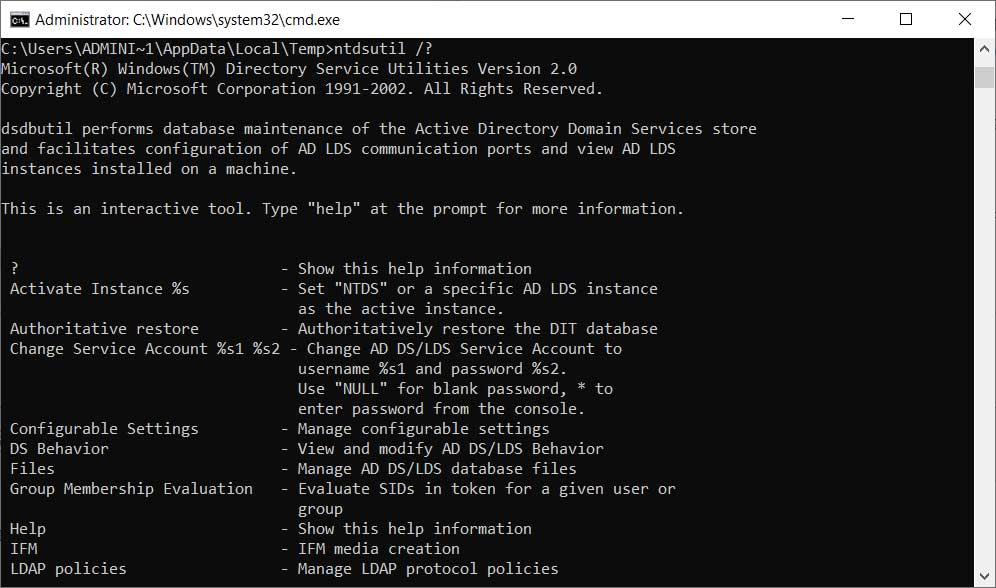

Lệnh ntdsutil (Nguồn: Bleeping Computer)

Lệnh ntdsutil (Nguồn: Bleeping Computer)Hoạt động tệp tiêu chuẩn không thể truy cập BootKey và một công cụ đặc biệt được gọi là ntdsutil, được sử dụng bởi quản trị viên thực hiện bảo trì cơ sở dữ liệu được sử dụng để làm việc với ntds.dit cơ sở dữ liệu.

TrickBot đánh cắp thông tin xác thực thư mục hoạt động như thế nào?

Để tạo kết xuất Active Directory, quản trị viên sử dụng lệnh có tên ifm (cài đặt từ phương tiện truyền thông). Lệnh này tạo phương tiện cài đặt để thiết lập Bộ kiểm soát miền mới.

Mô-đun ADll mới của TrickBot lạm dụng ifm lệnh để tạo một bản sao của Windows Cơ sở dữ liệu Active Directory. Toàn bộ cơ sở dữ liệu được đổ vào % Nhiệt độ% thư mục. Bot sau đó gửi thông tin thu thập cho tác giả.

Dữ liệu được thu thập có thể được sử dụng để lây nhiễm nhiều máy tính hơn trong mạng và có thể được sử dụng bởi các phần mềm độc hại khác như Ryuk ransomware luôn tìm kiếm các lỗ hổng như vậy.

Để tìm hiểu thêm về cách trojan TrickBot và phần mềm độc hại khác có thể khai thác các dịch vụ Active Directory, bạn có thể xem video này của Vitali Kremez từ SentinelLabs: