Một cuộc tấn công trung gian (MITM) xảy ra khi một tác nhân xấu làm gián đoạn cuộc gọi mạng hoặc truyền dữ liệu đã được thiết lập. Kẻ tấn công ngồi ở giữa đường chuyển giao và sau đó giả vờ hoặc hành động như một người tham gia chính thức vào cuộc trò chuyện.

Trong thực tế, những kẻ tấn công định vị bản thân giữa các yêu cầu gửi đến và các phản hồi gửi đi. Là người dùng, bạn sẽ tiếp tục tin rằng mình đang nói chuyện trực tiếp với máy chủ mục tiêu hợp pháp hoặc ứng dụng web, chẳng hạn như Facebook, Twitter, ngân hàng internet và những người khác. Tuy nhiên, trên thực tế, bạn sẽ gửi yêu cầu đến một bên trung gian, người sau đó sẽ thay mặt bạn nói chuyện với ngân hàng hoặc ứng dụng của bạn.

Ảnh của Imperva

Theo đó, người đàn ông ở giữa sẽ nhìn thấy mọi thứ bao gồm tất cả các yêu cầu và phản hồi của bạn nhận được từ máy chủ đích hoặc máy chủ đích. Ngoài việc xem toàn bộ cuộc trò chuyện, người đàn ông ở giữa có thể sửa đổi yêu cầu và phản hồi của bạn, đánh cắp thông tin đăng nhập của bạn, hướng bạn đến máy chủ mà anh ta kiểm soát hoặc thực hiện các tội phạm mạng khác.

Nói chung, kẻ tấn công có thể chặn luồng liên lạc hoặc dữ liệu từ một trong hai bên trong cuộc hội thoại. Sau đó, kẻ tấn công có thể sửa đổi thông tin hoặc gửi các liên kết độc hại hoặc trả lời cho cả những người tham gia hợp pháp. Trong hầu hết các trường hợp, điều này có thể không được chú ý trong một thời gian cho đến khi xảy ra hư hỏng sau này.

Các kỹ thuật tấn công trung gian điển hình

Đánh hơi gói: – Kẻ tấn công sử dụng nhiều công cụ khác nhau để kiểm tra các gói mạng ở cấp độ thấp. Sniffing cho phép kẻ tấn công nhìn thấy các gói dữ liệu mà chúng không có quyền truy cập.

Packet injection: – Khi kẻ tấn công đưa các gói độc hại vào các kênh dữ liệu. Trước khi tiêm chích, trước tiên bọn tội phạm sẽ sử dụng kỹ thuật đánh hơi để xác định cách thức và thời điểm gửi các gói độc hại. Sau khi tiêm, các gói bị hỏng trộn lẫn với các gói chính xác trong luồng liên lạc.

Chiếm đoạt phiên: Trong hầu hết các ứng dụng web, quy trình đăng nhập sẽ tạo mã thông báo phiên tạm thời để người dùng không phải nhập lại mật khẩu của họ trên mọi trang hoặc mọi yêu cầu tiếp theo. Thật không may, kẻ tấn công sử dụng nhiều công cụ nghe lén khác nhau có thể xác định và sử dụng mã thông báo phiên, giờ đây kẻ tấn công có thể sử dụng mã này để gửi yêu cầu mạo danh người dùng hợp pháp.

Loại bỏ SSL: Kẻ tấn công có thể sử dụng kỹ thuật kích hoạt SSL để chặn các gói hợp pháp, sửa đổi các yêu cầu dựa trên HTTPS và định tuyến chúng đến một đối tác HTTP không an toàn. Do đó, máy chủ sẽ bắt đầu gửi yêu cầu không được mã hóa đến máy chủ và do đó tiết lộ dữ liệu nhạy cảm ở dạng văn bản rõ ràng có thể dễ dàng bị đánh cắp.

Hậu quả của các cuộc tấn công MITM

Các cuộc tấn công MITM rất nguy hiểm đối với bất kỳ tổ chức nào vì chúng có thể gây ra tổn thất về tài chính và uy tín.

Thông thường, bọn tội phạm có thể lấy và lạm dụng thông tin bí mật và riêng tư của một tổ chức. Ví dụ: họ có thể đánh cắp thông tin đăng nhập như tên người dùng và mật khẩu, chi tiết thẻ tín dụng và sử dụng chúng để chuyển tiền hoặc mua hàng trái phép. Họ cũng có thể sử dụng thông tin đăng nhập bị đánh cắp để cài đặt phần mềm độc hại hoặc lấy cắp thông tin nhạy cảm khác – những thông tin mà họ có thể sử dụng để tống tiền công ty.

Đây là lý do tại sao việc bảo vệ người dùng và hệ thống kỹ thuật số để giảm thiểu nguy cơ bị tấn công MITM là rất quan trọng.

Công cụ tấn công MITM dành cho nhóm bảo mật

Ngoài việc sử dụng các biện pháp và giải pháp bảo mật mạnh mẽ, bạn phải sử dụng các công cụ cần thiết để kiểm tra hệ thống và xác định các lỗ hổng mà kẻ tấn công có thể khai thác. Để giúp bạn đưa ra lựa chọn phù hợp, đây là một số công cụ tấn công HTTP MITM dành cho các nhà nghiên cứu bảo mật.

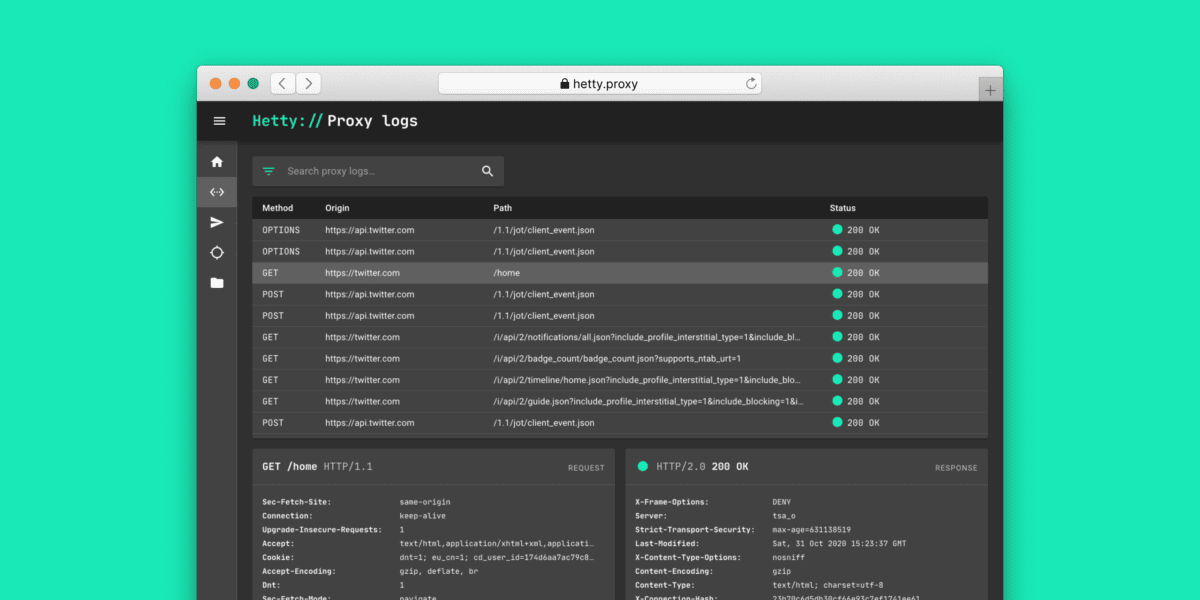

Hetty

Hetty là một bộ công cụ HTTP nhanh mã nguồn mở với các tính năng nâng cao để hỗ trợ các nhà nghiên cứu bảo mật, các nhóm và cộng đồng tiền thưởng lỗi. Một tiện ích nhẹ với giao diện web Next.js tích hợp bao gồm một người đàn ông HTTP ở proxy trung gian.

các tính năng chính

- Cho phép bạn thực hiện tìm kiếm toàn văn

- Nó có một mô-đun người gửi cho phép bạn gửi các yêu cầu HTTP theo cách thủ công dựa trên các yêu cầu để loại trừ khỏi nhật ký proxy hoặc tạo chúng từ đầu.

- Kẻ tấn công cho phép gửi yêu cầu HTTP tự động

- Cài đặt đơn giản và giao diện dễ sử dụng

- Gửi yêu cầu HTTP theo cách thủ công từ đầu bằng cách tạo yêu cầu hoặc chỉ sao chép từ nhật ký proxy.

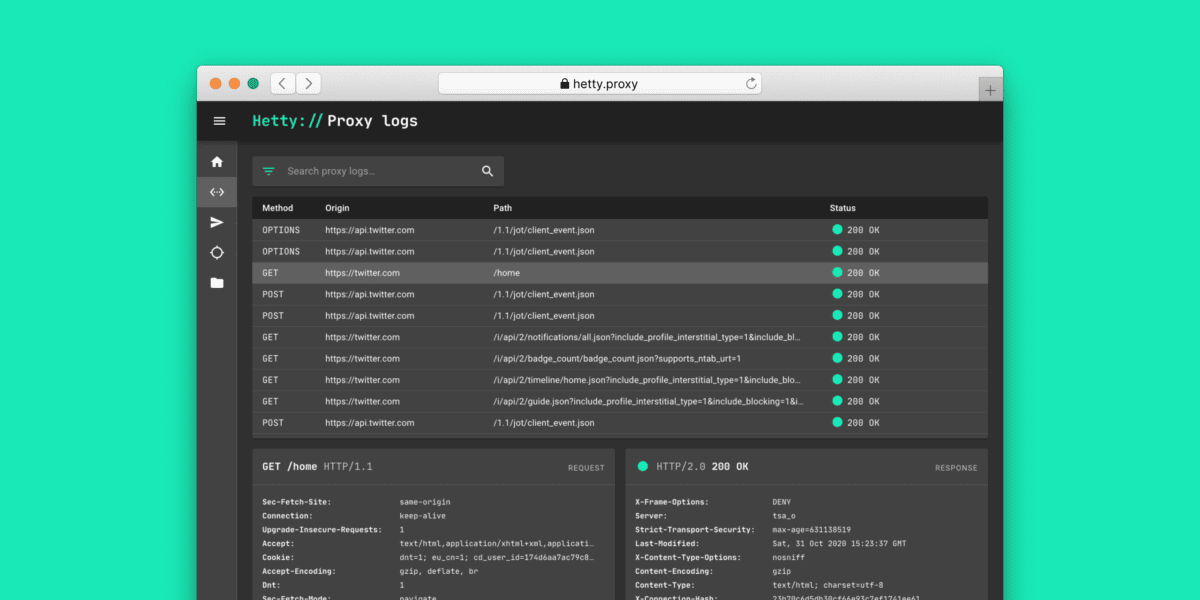

Một chiếc mũ tốt hơn

Better Cap là một công cụ tấn công và trinh sát mạng linh hoạt và có thể mở rộng.

Giải pháp dễ sử dụng này cung cấp cho các kỹ sư đảo ngược, chuyên gia bảo mật và nhóm biên tập tất cả các chức năng để kiểm tra hoặc tấn công mạng Wi-Fi, IP4, IP6, thiết bị Bluetooth Low Energy (BLE) và thiết bị HID không dây. Ngoài ra, công cụ này còn có khả năng giám sát mạng và các tính năng khác như tạo điểm truy cập giả, trình dò tìm mật khẩu, trình giả mạo DNS, bắt bắt tay, v.v.

các tính năng chính

- Trình thám thính mạng tích hợp mạnh mẽ để xác định thông tin đăng nhập và thu thập thông tin đăng nhập

- mạnh mẽ, có thể mở rộng

- Chủ động và thụ động thăm dò và kiểm tra các máy chủ mạng IP để tìm các lỗ hổng MITM tiềm ẩn.

- Giao diện người dùng web tương tác và dễ sử dụng cho phép bạn thực hiện một loạt các cuộc tấn công MITM, đánh hơi thông tin xác thực, kiểm tra lưu lượng HTTP và HTTP, v.v.

- Trích xuất tất cả dữ liệu đã thu thập như thông tin đăng nhập POP, IMAP, SMTP và FTP, URL đã truy cập và máy chủ HTTPS, cookie HTTP, dữ liệu HTTP đã gửi, v.v. Sau đó, nó trình bày nó trong một tập tin bên ngoài.

- Thao tác hoặc sửa đổi lưu lượng TCP, HTTP và HTTPS trong thời gian thực.

proxy.py

Proxy.py là một proxy WebSockets HTTP, HTTPS và HTTP2 mã nguồn mở nhẹ. Có sẵn trong một tệp python duy nhất, công cụ nhanh này cho phép các nhà nghiên cứu kiểm tra lưu lượng truy cập web, bao gồm các ứng dụng được mã hóa TLS, với mức tiêu thụ tài nguyên tối thiểu.

các tính năng chính

- Nó là một công cụ nhanh và có khả năng mở rộng, có thể xử lý hàng chục nghìn kết nối mỗi giây.

- Các tính năng có thể lập trình như máy chủ web tích hợp, máy chủ proxy và tùy chỉnh định tuyến HTTP, v.v.

- Nó có một thiết kế nhẹ mà sử dụng 5-hai mươi MB kỉ niệm. Ngoài ra, nó dựa trên các thư viện Python tiêu chuẩn và không yêu cầu bất kỳ phụ thuộc bên ngoài nào.

- Bảng điều khiển thời gian thực có thể tùy chỉnh có thể được mở rộng bằng các plugin. Nó cũng cung cấp cho bạn khả năng kiểm tra, giám sát, định cấu hình và kiểm soát proxy.py khi chạy.

- Công cụ bảo mật sử dụng TLS để cung cấp mã hóa đầu cuối giữa máy chủ proxy.py và máy khách.

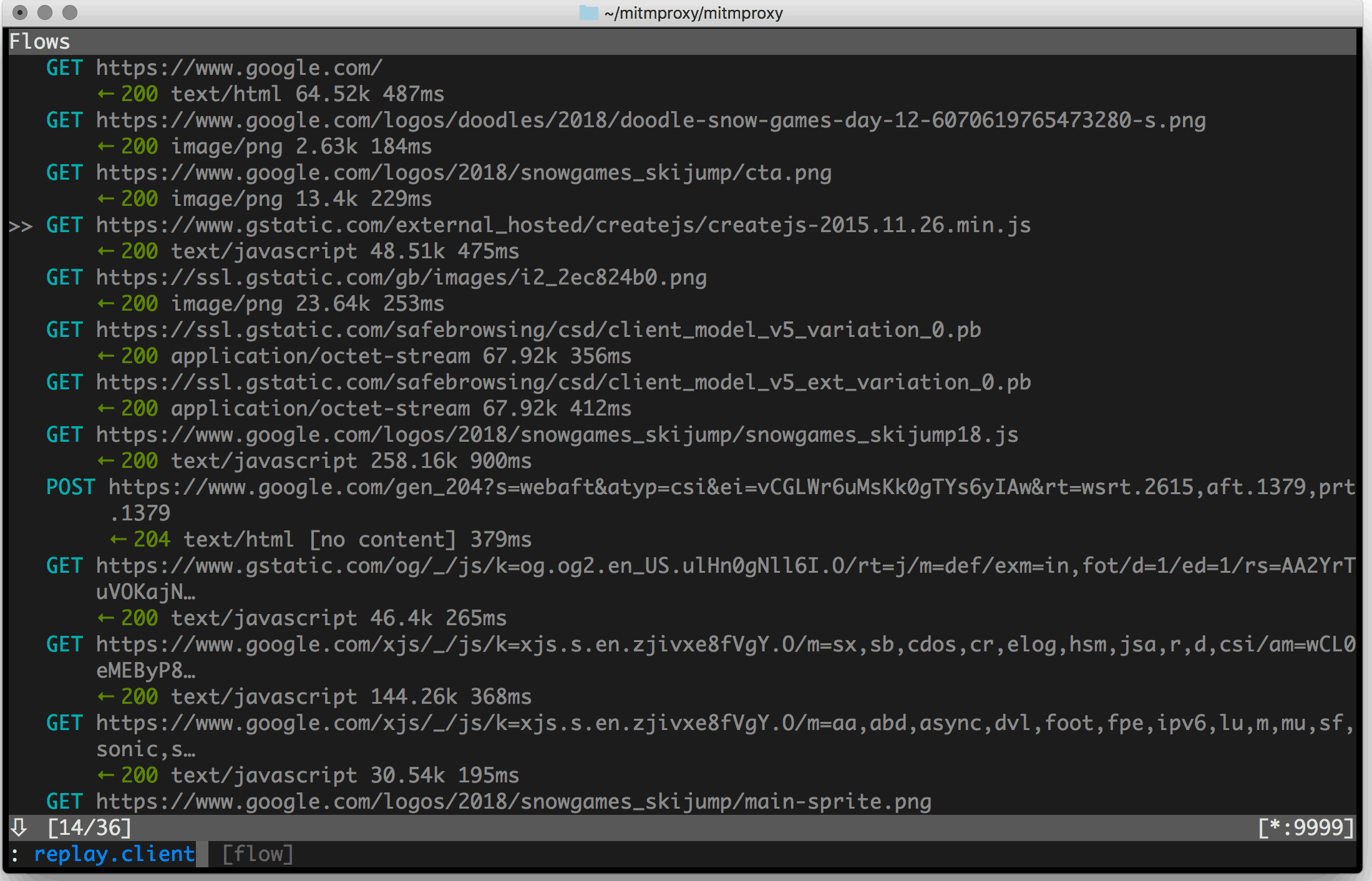

Mitmproxies

Mitmproxy là một giải pháp proxy HTTPS mã nguồn mở dễ sử dụng.

Nhìn chung, công cụ dễ cài đặt này hoạt động như một proxy HTTP SSL trung gian và có giao diện bảng điều khiển cho phép bạn kiểm tra và sửa đổi lưu lượng truy cập của mình một cách nhanh chóng. Bạn có thể sử dụng công cụ dòng lệnh làm proxy HTTP hoặc HTTPS để ghi nhật ký tất cả lưu lượng truy cập mạng, kiểm tra các yêu cầu của người dùng và phát lại chúng. Thông thường, mitmproxy đề cập đến một bộ ba công cụ mạnh mẽ; mitmproxy (giao diện bảng điều khiển), mitmweb (giao diện web) và mitmdump (phiên bản dòng lệnh).

các tính năng chính

- Một công cụ tương tác và đáng tin cậy để phân tích và sửa đổi lưu lượng HTTP

- Công cụ linh hoạt, ổn định, đáng tin cậy, dễ cài đặt và sử dụng

- Nó cho phép bạn chặn và sửa đổi các yêu cầu và phản hồi HTTP và HTTPS một cách nhanh chóng

- Ghi và lưu các cuộc hội thoại HTTP ở phía máy khách và máy chủ, sau đó phát lại và phân tích chúng trong tương lai

- Tạo chứng chỉ SSL/TLS để thu thập nhanh chóng

- Các tính năng proxy ngược cho phép bạn chuyển tiếp lưu lượng mạng đến một máy chủ khác.

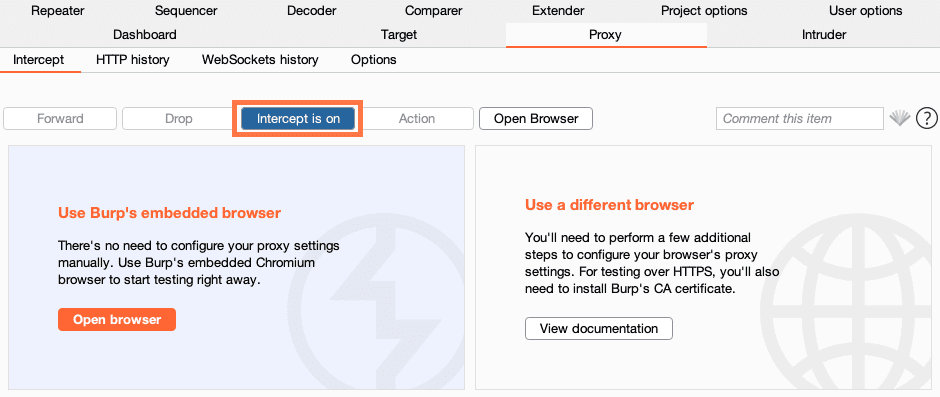

Trả tiền

Burp là một công cụ phát hiện lỗ hổng tự động và có thể mở rộng. Công cụ này là một lựa chọn tốt cho nhiều chuyên gia bảo mật. Về cơ bản, nó cho phép các nhà nghiên cứu kiểm tra các ứng dụng web và xác định các lỗ hổng mà bọn tội phạm có thể khai thác và khởi chạy các cuộc tấn công MITM.

Nó sử dụng quy trình công việc do người dùng điều khiển để cung cấp chế độ xem trực tiếp ứng dụng đích và cách ứng dụng đang chạy. Hoạt động như một proxy web, Burp đóng vai trò trung gian giữa trình duyệt web của bạn và máy chủ đích. Do đó, điều này cho phép bạn chặn, phân tích và sửa đổi lưu lượng truy cập yêu cầu và phản hồi.

các tính năng chính

- Nắm bắt và kiểm tra lưu lượng mạng thô theo cả hai hướng giữa trình duyệt web và máy chủ

- Phá vỡ kết nối TLS trong lưu lượng HTTPS giữa trình duyệt và máy chủ mục tiêu, cho phép kẻ tấn công xem và sửa đổi dữ liệu được mã hóa

- Chọn sử dụng trình duyệt Burps tích hợp hoặc trình duyệt web tiêu chuẩn bên ngoài

- Giải pháp phát hiện lỗ hổng tự động, nhanh chóng và có thể mở rộng. Nó cho phép bạn quét và kiểm tra các ứng dụng web nhanh hơn và hiệu quả hơn, do đó xác định được nhiều lỗ hổng

- Xem các yêu cầu và phản hồi HTTP bị chặn riêng lẻ

- Xem lại thủ công lưu lượng truy cập bị bắt để hiểu chi tiết về cuộc tấn công.

Ettercap

Ettercap là một công cụ chặn và phân tích lưu lượng mạng mã nguồn mở.

Công cụ tấn công toàn diện của MITM giúp các nhà nghiên cứu có thể phân tích và phân tích một loạt các giao thức và máy chủ mạng. Nó cũng có thể ghi lại các gói mạng trong mạng LAN và các môi trường khác. Ngoài ra, bộ phân tích lưu lượng mạng đa nhiệm có thể phát hiện và ngăn chặn các cuộc tấn công trung gian.

các tính năng chính

- Nắm bắt lưu lượng mạng và nắm bắt thông tin đăng nhập như mật khẩu. Nó cũng có thể giải mã dữ liệu được mã hóa và trích xuất thông tin đăng nhập như tên người dùng và mật khẩu.

- Thích hợp cho việc dò sâu gói tin, thử nghiệm, giám sát lưu lượng mạng và cung cấp khả năng lọc nội dung theo thời gian thực.

- Hỗ trợ nghe lén chủ động và thụ động, phân tích và phân tích các giao thức mạng, bao gồm cả những giao thức có mã hóa

- Phân tích cấu trúc liên kết mạng và xác định các hệ điều hành đã cài đặt.

- Giao diện người dùng đồ họa thân thiện với người dùng với các tùy chọn hỗ trợ GUI tương tác và không tương tác

- sử dụng các kỹ thuật phân tích như chiếm quyền điều khiển ARP, lọc địa chỉ IP và MAC và các kỹ thuật khác để chặn và phân tích lưu lượng

Phòng chống tấn công MITM

Việc xác định các cuộc tấn công MITM không dễ dàng vì nó xảy ra ở xa người dùng và khó phát hiện vì những kẻ tấn công làm cho mọi thứ trông bình thường. Tuy nhiên, có một số thực tiễn bảo mật mà các tổ chức có thể sử dụng để ngăn chặn các cuộc tấn công trung gian. Chúng bao gồm;

- Bảo mật kết nối internet tại nơi làm việc hoặc mạng gia đình, chẳng hạn bằng cách sử dụng các giải pháp và công cụ bảo mật hiệu quả trên máy chủ và máy tính, giải pháp xác thực đáng tin cậy

- Thực thi mã hóa WEP/WAP mạnh cho các điểm truy cập

- Đảm bảo rằng tất cả các trang web bạn truy cập đều an toàn và có HTTPS trong URL.

- Tránh nhấp vào email, tin nhắn và liên kết đáng ngờ

- Buộc HTTPS và vô hiệu hóa các giao thức TLS/SSL không an toàn.

- Sử dụng mạng riêng ảo bất cứ khi nào có thể.

- Sử dụng các công cụ trên và các giải pháp HTTP khác để xác định và giải quyết tất cả các lỗ hổng trung gian mà kẻ tấn công có thể khai thác.