Tội phạm mạng sẽ không ngừng tận dụng mọi cơ hội để lừa gạt người dùng Internet.

Ngay cả sự lây lan thảm khốc của SARS-COV-II (virus), gây ra COVID-19 (bệnh), đã trở thành cơ hội để chúng phát tán phần mềm độc hại hoặc khởi động các cuộc tấn công mạng.

Lý do An ninh mạng gần đây đã phát hành một báo cáo phân tích mối đe dọa chi tiết về một cuộc tấn công mới nhằm tận dụng mong muốn ngày càng tăng của người dùng Internet để có được thông tin về virus tham nhũng mới trên toàn thế giới.

Cuộc tấn công phần mềm độc hại đặc biệt nhằm vào những người tìm kiếm bản trình bày bản đồ về tỷ lệ lưu hành COVID-19 trên Internet, lừa họ tải xuống và chạy một ứng dụng độc hại xuất hiện ở mặt trước dưới dạng bản đồ được tải từ nguồn trực tuyến hợp pháp nhưng trong nền khiến máy tính gặp rủi ro.

Mối đe dọa mới với thành phần phần mềm độc hại cũ

Mối đe dọa mới nhất, được thiết kế để đánh cắp thông tin từ các nạn nhân ngoài ý muốn, lần đầu tiên được phát hiện bởi MalwareHunterTeam vào tuần trước và hiện được phân tích bởi Shay El Fassi, nhà nghiên cứu an ninh mạng Reason Labs.

Nó bao gồm phần mềm độc hại được xác định là AZORult, một chương trình đánh cắp phần mềm độc hại được phát hiện vào năm 2016. Phần mềm độc hại AZORult thu thập thông tin được lưu trữ trong trình duyệt web, đặc biệt là cookie, lịch sử duyệt web, ID người dùng, mật khẩu và thậm chí cả khóa mật mã.

Với dữ liệu này được lấy từ trình duyệt, tội phạm mạng có thể đánh cắp số thẻ tín dụng, thông tin đăng nhập và nhiều thông tin nhạy cảm khác.

AZORult được cho là đã được thảo luận trên các diễn đàn bí mật của Nga như một công cụ thu thập dữ liệu nhạy cảm từ máy tính. Đi kèm với một biến có khả năng tạo tài khoản quản trị ẩn trên các máy tính bị nhiễm để kích hoạt các kết nối giao thức máy tính để bàn (RDP) từ xa.

Phân tích mẫu

El Fassi cung cấp chi tiết kỹ thuật khi nghiên cứu phần mềm độc hại, có trong tệp, thường được gọi là Vi-rút-Map.com.exe. Đó là một tệp Win32 EXE nhỏ với kích thước tải trọng xấp xỉ 3.26 MB chỉ.

Nhấp đúp vào tệp sẽ mở ra một cửa sổ hiển thị nhiều thông tin khác nhau về sự lây lan của COVID-19. Trung tâm là một “bản đồ lây nhiễm” tương tự như được lưu trữ bởi Đại học Johns Hopkins, một Nguồn hợp pháp trên Internet Để hình dung và theo dõi các trường hợp coronavirus được báo cáo trong thời gian thực.

Số lượng các trường hợp được xác nhận ở các quốc gia khác nhau được hiển thị ở bên trái trong khi số liệu thống kê về tỷ lệ tử vong và phục hồi ở bên phải. Cửa sổ xuất hiện tương tác, với các tab cho nhiều thông tin liên quan khác và các liên kết đến tài nguyên.

Nó cung cấp một giao diện người dùng đồ họa hấp dẫn mà nhiều người không nghi ngờ là có hại. Thông tin được cung cấp không phải là hỗn hợp của dữ liệu ngẫu nhiên, mà là COVID-19 thực tế được thu thập từ trang web của Johns Hopkins.

Điều đáng chú ý là bản đồ coronavirus ban đầu được lưu trữ bởi Đại học Johns Hopkins hoặc ArcGIS trực tuyến không lây nhiễm hoặc ẩn dưới bất kỳ hình thức nào và an toàn để truy cập.

Chương trình độc hại sử dụng một số lớp đệm cùng với nhiều công nghệ xử lý phụ được thiết kế để khiến các nhà nghiên cứu khó phát hiện và phân tích hơn. Ngoài ra, anh ta sử dụng Trình lập lịch tác vụ để có thể tiếp tục làm việc.

Dấu hiệu nhiễm trùng

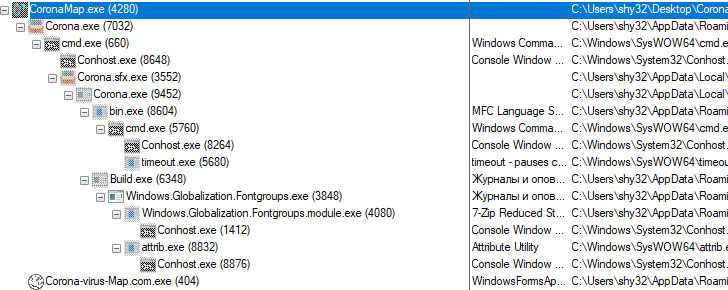

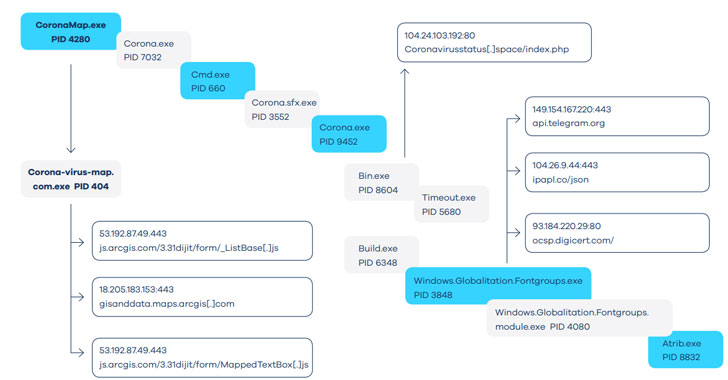

Việc triển khai Corona-virus-Map.com.exe tạo các bản sao trùng lặp của các tệp Corona-virus-Map.com.exe và một số tệp Corona.exe, Bin.exe, Build.exe và Windows .Globalization.Fontgroups.exe.

Ngoài ra, phần mềm độc hại sửa đổi một vài bản ghi trong ZoneMap và LanguageList. Một số đối tượng đồng bộ cũng được tạo ra.

Việc triển khai phần mềm độc hại thực hiện các hoạt động sau: Bin.exe, Windows.Globalization.Fontgroups.exe và Corona-virus-Map.com.exe. Điều này cố gắng liên hệ với nhiều URL.

Các hoạt động và URL này chỉ là một ví dụ về những gì cuộc tấn công đòi hỏi. Có nhiều tệp khác được tạo và bắt đầu trong các quy trình. Họ tạo ra các hoạt động kết nối mạng khác nhau trong đó phần mềm độc hại cố gắng thu thập các loại thông tin khác nhau.

Cách thức tấn công đánh cắp thông tin

El Fassy cung cấp một tài khoản chi tiết về cách phần mềm độc hại được mổ xẻ trong một bài đăng trên blog trên Reason Security Blog. Một chi tiết đáng chú ý là phân tích của ông về quy trình Bin.exe với Ollydbg. Theo đó, quá trình đã viết một số thư viện liên kết động (DLL). Thư viện liên kết động “nss3.dll” thu hút sự chú ý của nó bởi vì đó là thứ mà nó phải biết từ các tác nhân khác nhau.

Elfassi nhận thấy một tải API tĩnh được liên kết với nss3.dll. Các API này dường như tạo điều kiện giải mã mật khẩu đã lưu cũng như tạo dữ liệu đầu ra.

Đây là một cách tiếp cận phổ biến mà kẻ trộm sử dụng. Tương đối đơn giản, nó chỉ lấy dữ liệu đăng nhập từ trình duyệt web bị nhiễm và di chuyển nó vào thư mục C: Windows Temp. Đây là một trong những đặc điểm nổi bật của cuộc tấn công AZORult, khi phần mềm độc hại trích xuất dữ liệu, tạo ra một mã định danh duy nhất cho máy tính bị nhiễm, thực hiện mã hóa XOR và sau đó khởi tạo kết nối C2.

Phần mềm độc hại thực hiện các cuộc gọi cụ thể trong nỗ lực đánh cắp dữ liệu đăng nhập từ các tài khoản trực tuyến phổ biến như Telegram và Steam.

Để chắc chắn, thực hiện phần mềm độc hại là bước duy nhất cần theo dõi về hành vi trộm cắp thông tin. Nạn nhân không cần phải tương tác với cửa sổ hoặc nhập thông tin nhạy cảm vào cửa sổ.

Vệ sinh phòng ngừa

Nghe có vẻ quảng cáo, nhưng Alfasi đề xuất Reason Antivirus là một giải pháp để khắc phục các thiết bị bị nhiễm và ngăn chặn các cuộc tấn công tiếp theo. Nó thuộc về Reason Security, sau tất cả. Lý do là người đầu tiên phát hiện và kiểm tra mối đe dọa mới này, để họ có thể đối phó với nó một cách hiệu quả.

Các công ty bảo mật khác có thể đã biết về mối đe dọa này, vì Reason đã đăng nó lên 9 Tháng Ba. Phần mềm chống vi-rút hoặc các công cụ bảo vệ phần mềm độc hại sẽ được cập nhật kể từ thời điểm xuất bản.

Như vậy, bạn có thể tương tự có thể phát hiện và ngăn chặn mối đe dọa mới.

Chìa khóa để loại bỏ và ngăn chặn phần mềm độc hại “Coronavirus” là có hệ thống bảo vệ phần mềm độc hại chính xác. Sẽ rất khó để phát hiện bằng tay, hãy để một mình loại bỏ nhiễm trùng mà không có công cụ phần mềm chính xác.

Có thể không đủ thận trọng về việc tải xuống và phát các tệp từ Internet, vì nhiều người có xu hướng truy cập quá nhiều thông tin về virus mới của Corona ngày nay.

Sự phân tán mức độ đại dịch COVID-19 xứng đáng được cảnh báo tối đa không chỉ trong chế độ ngoại tuyến (để tránh bị bệnh) mà còn trực tuyến. Những kẻ tấn công mạng đang lợi dụng sự phổ biến của các tài nguyên liên quan đến coronavirus trên web, nhiều người trong số họ có khả năng trở thành con mồi của các cuộc tấn công.