Các nhà nghiên cứu tại HP Wolf Security đã phát hiện ra sự tồn tại của một chiến dịch phát tán phần mềm độc hại mới. phần mềm độc hại sử dụng tệp DOCX độc hại có trong tệp PDF để lây nhiễm cho nạn nhân của nó.

Những kẻ tấn công sau đó cố gắng sử dụng một lỗ hổng đã được vá trong hơn 4 năm để triển khai Snake Keylogger.

Tệp độc hại được giấu kỹ

Các chiến dịch phát tán phần mềm độc hại dựa trên email là phổ biến. Tuy nhiên, công cụ được các nhà nghiên cứu tại HP Wolf Security phát hiện gần đây có một điểm đặc biệt nhỏ. Trong vài năm, nhiều nỗ lực lây nhiễm đã được thực hiện bằng cách sử dụng các tệp DOCX hoặc XLS được đính kèm trong e-mail. Một cách làm phổ biến đến nỗi, theo các nhà nghiên cứu của công ty, 45% phần mềm độc hại bị HP Wolf Security chặn lại trong quý đầu tiên của năm 2022 đã sử dụng các định dạng tệp này để phát tán. Nhưng trong trường hợp của chiến dịch này, những kẻ tấn công đã thử một phương pháp mới: một tệp PDF có chứa tệp DOCX.

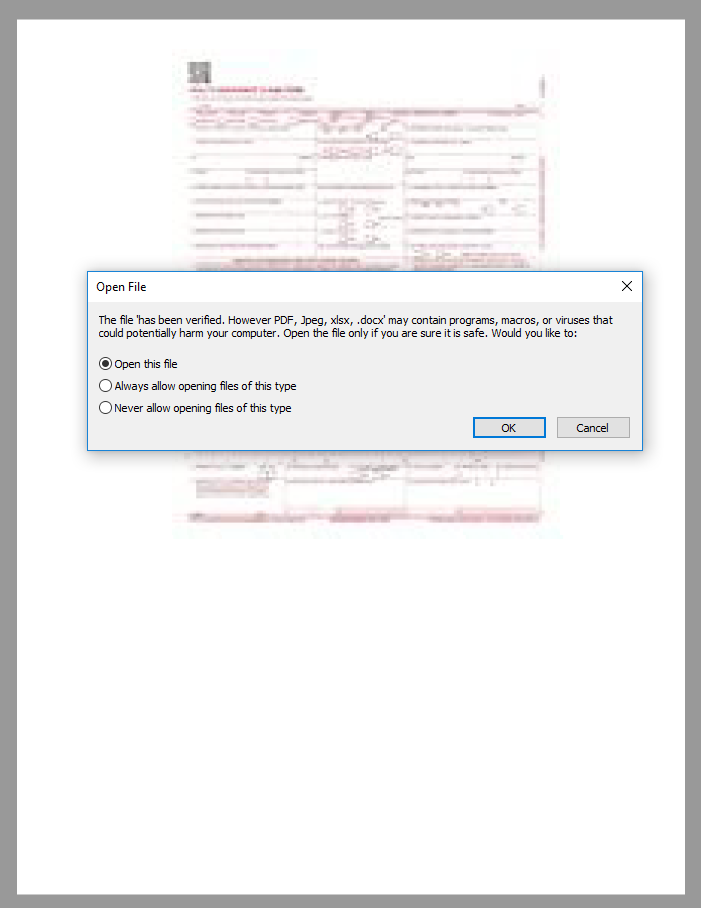

Nạn nhân nhận được một email có tệp PDF đính kèm, giả vờ là một hóa đơn để chuyển tiền. Khi tệp này được mở, Adobe sẽ hỏi người dùng xem họ có muốn mở tệp DOCX chứa trong đó không. Để lừa những người bị tấn công nhắm mục tiêu, những kẻ tấn công đã gọi đây là tệp DOCX ” đã được xác minh. Tuy nhiên PDF, Jpeg, xlsx, .docx “. Bằng cách này, tên tệp dường như là một phần của thông báo xác nhận được hiển thị bởi Adobe. Câu đầu tiên của tin nhắn trở thành ” Tệp này đã được xác minh (tệp này đã được xác minh), cho thấy rằng phần mềm đã kiểm tra tính tuân thủ của tệp DOCX và tạo ấn tượng về tính hợp pháp.

Một lỗ hổng cũ bị khai thác

Nếu nạn nhân quyết định mở tệp DOCX và các macro được bật trong phiên bản Microsoft Word của họ, thì tệp RTF sẽ được tải xuống từ một tài nguyên từ xa. Sau khi tái tạo và phân tích tệp này, các nhà nghiên cứu của HP xác định rằng để lây nhiễm cho nạn nhân của họ, tin tặc đang cố gắng khai thác lỗ hổng thực thi mã từ xa cũ, cụ thể là CVE-2017-11882. Lỗ hổng này đã có trong trình soạn thảo phương trình của Microsoft và đã được vá một thời gian. Tuy nhiên, không có gì bí mật khi một số hệ thống rất ít hoặc hiếm khi được cập nhật, điều này cho phép khai thác các lỗ hổng cũ.

Nếu việc sử dụng lỗ hổng này có thể xảy ra, mã có trong tệp RTF sẽ xử lý việc tải xuống và lây nhiễm phần mềm độc hại Snake Keylogger vào máy tính của nạn nhân. Loại thứ hai được phát hiện vào cuối năm 2020 và chủ yếu liên quan đến việc đánh cắp thông tin nhạy cảm từ máy tính bị nhiễm virus: số nhận dạng được lưu trên PC, tổ hợp phím, ảnh chụp màn hình của nạn nhân và dữ liệu trên báo chí.

Về cùng một chủ đề:

Cảnh giác với phần mềm độc hại ẩn trong các tệp PDF có sẵn trên Google

Nguồn: BleepingComputer, HP