Phần mềm độc hại di động tăng mạnh vào năm 2022

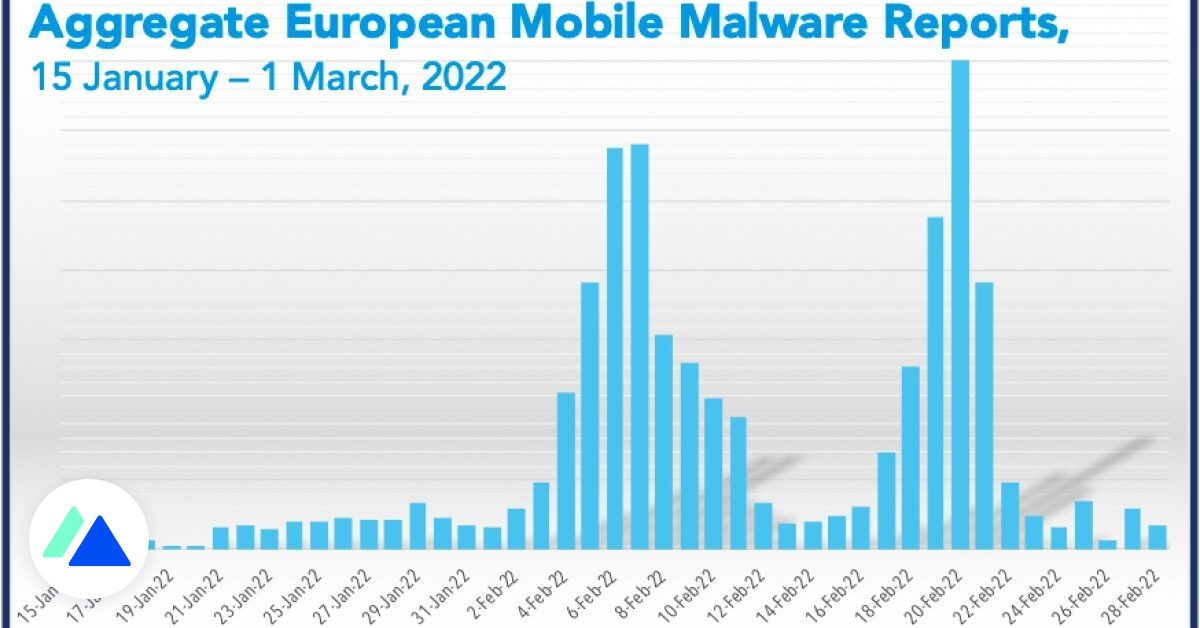

Theo nhóm Proofpoint, các cuộc tấn công bằng phần mềm độc hại cố gắng vào điện thoại di động đã tăng 500% trên toàn châu Âu. Báo cáo lưu ý rằng mặc dù các cuộc tấn công đập phá (lừa đảo qua SMS) đã giảm vào cuối năm 2021, nhưng loại tấn công này vẫn tăng đều đặn kể từ đầu năm 2022 và đặc biệt cao vào tháng 2 (xem hình trên).

Để hỗ trợ quan sát này, báo cáo nhấn mạnh rằng:

Smishing có sẵn trong tất cả các ngôn ngữ và có thể được điều chỉnh cho tất cả các khu vực trên thế giới. Các khu vực bị ảnh hưởng nhiều nhất bởi các cuộc tấn công này vẫn là châu Âu và Bắc Mỹ. Phần mềm độc hại lây lan thông qua các ứng dụng giả được tải xuống từ các cửa hàng ứng dụng. Cửa hàng Play của Android là mục tiêu đặc biệt của tội phạm mạng, vì nó cho phép tải xuống các ứng dụng từ các bên thứ ba.

Các loại phần mềm độc hại di động khác nhau

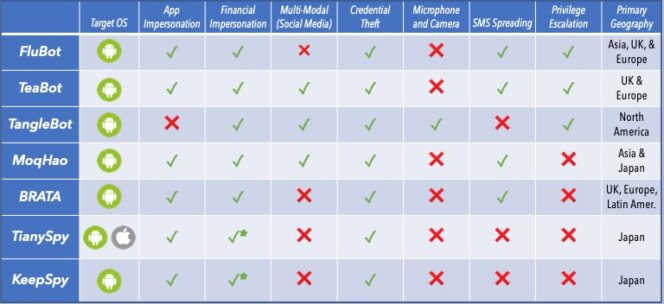

Như Proofpoint giải thích trong báo cáo của mình, các cuộc tấn công liên quan đến phần mềm độc hại ngày nay không còn giới hạn ở hành vi trộm cắp thông tin xác thực. Giờ đây, chúng có thể ghi lại các tệp âm thanh và video (bao gồm cả cuộc gọi), theo dõi vị trí địa lý, hủy dữ liệu và xóa nội dung.

Do đó, báo cáo xác định một số phần mềm độc hại:

FluBot: Phổ biến ở Châu Âu, Châu Á và Vương quốc Anh, phần mềm độc hại này lây lan bằng cách truy cập vào danh sách liên hệ của thiết bị bị nhiễm và gửi thông tin trở lại máy chủ chỉ huy và điều khiển. Sau đó, tội phạm mạng có thể gửi tin nhắn bị nhiễm đến các liên hệ trên điện thoại thông minh. Nó cũng có thể đọc thông báo, thực hiện cuộc gọi thoại hoặc truy xuất thông tin đăng nhập ứng dụng ngân hàng bằng cách sử dụng lớp phủ ứng dụng.

TeaBot: Hoạt động ở Châu Âu và Vương quốc Anh, phần mềm độc hại này lây lan qua các liên kết được chèn trong SMS. Nó được cấu hình sẵn để lấy cắp thông tin đăng nhập thông qua các ứng dụng của hơn 60 ngân hàng châu Âu. Nó hỗ trợ nhiều ngôn ngữ và có thể chặn mã Google Authenticator.

TangleBot: Được xác định ở Bắc Mỹ, phần mềm độc hại này lây lan qua các thông báo gửi gói hàng giả mạo. Nó có thể trao quyền kiểm soát thiết bị cho tội phạm mạng, bao gồm cả camera và âm thanh.

MoqHao: nó được phát hiện lần đầu tiên ở Nhật Bản, Trung Quốc, Ấn Độ, Nga và gần đây là ở Pháp và Đức. Nó là một phần mềm độc hại được triển khai thông qua lừa đảo và SMS đa ngôn ngữ, chia sẻ các trang đích của trang web, được thiết kế bằng ngôn ngữ của người nhận mục tiêu. Nó có thể giám sát thông tin liên lạc của thiết bị và cấp quyền truy cập từ xa cho tội phạm mạng vào điện thoại thông minh.

BRATA: phần mềm độc hại này được phát hiện ở Châu Âu, Châu Mỹ Latinh và Vương quốc Anh có thể ghi lại hoạt động trên màn hình điện thoại và chèn các lớp phủ ứng dụng để lấy cắp thông tin đăng nhập, nhằm đánh cắp dữ liệu người dùng (bao gồm tên người dùng và mật khẩu). Nó cũng có thể chặn mã xác thực đa yếu tố.

Tiany Spy: Xuất hiện tại Nhật Bản, phần mềm độc hại này lây lan bằng cách mạo danh người dùng thông qua các tin nhắn giả mạo từ nhà điều hành di động của nạn nhân. Nó có thể lây nhiễm cho cả iOS và Android. Nó đặc biệt chứa một chủng gọi là “KeepSky” ảnh hưởng riêng đến smartphones Android, cho phép tội phạm mạng kiểm soát cài đặt Wi-Fi, lấy cắp thông tin và thực hiện lớp phủ ứng dụng.

© Proofpoint

© ProofpointLàm thế nào để bảo vệ bạn khỏi phần mềm độc hại trên thiết bị di động?

Như với máy tính xách tay, điều quan trọng là phải bảo mật điện thoại thông minh của bạn. Do đó, nhiều loại thuốc chống vi-rút đưa ra các giải pháp phù hợp với điện thoại di động.

Jacinta Tobin, phó chủ tịch của Cloudmark, một công cụ chuyên về bảo mật cơ sở hạ tầng nhắn tin của các nhà khai thác di động và ISP, và được Proofpoint mua lại, cũng nhắc lại các phương pháp hay trong trường hợp SMS từ các nguồn không xác định:

Điều quan trọng là không bao giờ nhấp vào các liên kết được chia sẻ trong SMS, ngay cả khi chúng có vẻ thực tế. Để liên hệ với người gửi gửi liên kết, bạn nên làm như vậy trực tiếp từ một trang web, luôn nhập URL theo cách thủ công trong trình duyệt web của bạn trường hợp mã khuyến mại, cũng nên nhập chúng trực tiếp trên trang web cung cấp ưu đãi, Điều quan trọng là không bao giờ trả lời tin nhắn văn bản từ người gửi không xác định, để không xác nhận rằng bạn là người thật, nếu không bạn sẽ đối mặt với những nỗ lực tấn công khác.

Vào cuối báo cáo của mình, Proofpoint cũng khuyến khích người dùng sử dụng chức năng “Spam” trong nhắn tin di động của họ và báo cáo SMS gian lận đến các số được thiết lập cho mục đích này bởi tất cả các nhà khai thác di động.

Nguồn: Proofpoint